|

Configurar una aplicación de OpenID Connect (OIDC) |

Scroll |

Cómo configurar una aplicación de OpenID Connect (OIDC) para su uso con Therefore™

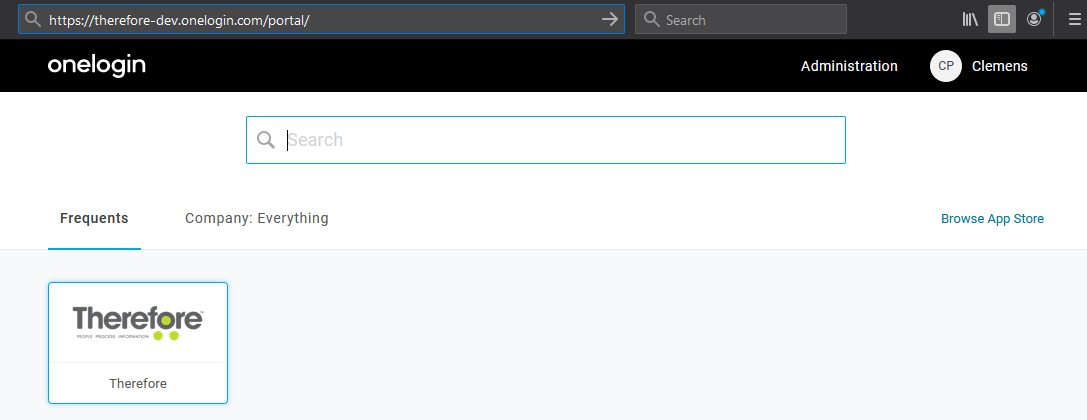

1. Para configurar OneLogin en Therefore™ es necesario crear una nueva aplicación en el portal de administración de OneLogin.

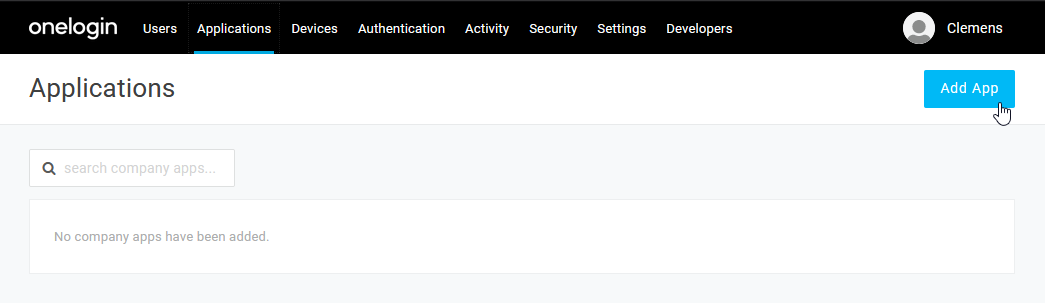

2. Añada una nueva aplicación.

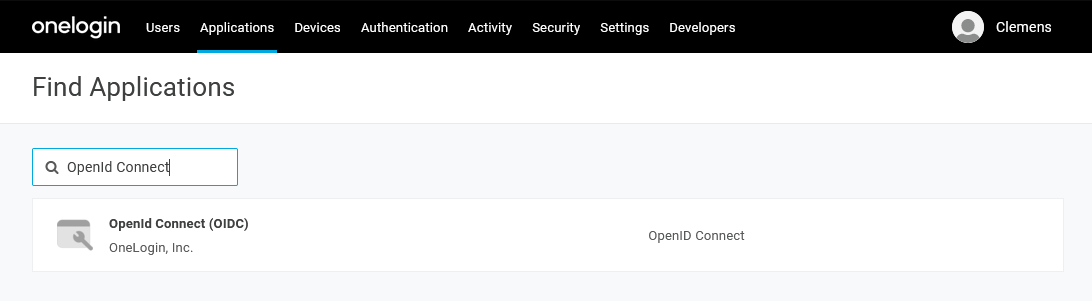

3. Busque la aplicación “OpenID Connect” en OneLogin y selecciónela.

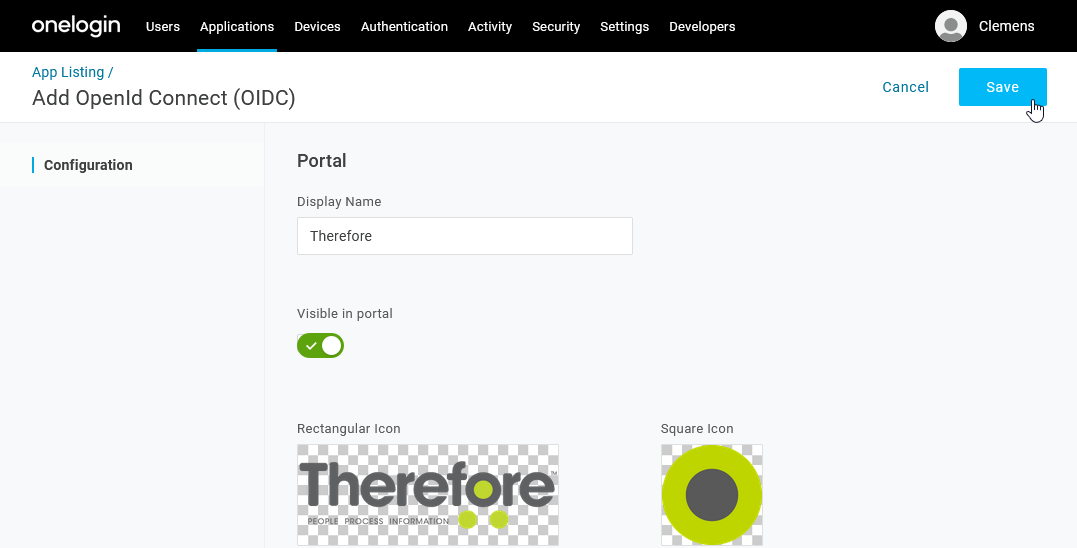

4. Para dejar claro para qué se utiliza esta aplicación de OIDC, ahora puede cambiar su nombre a “Therefore”:

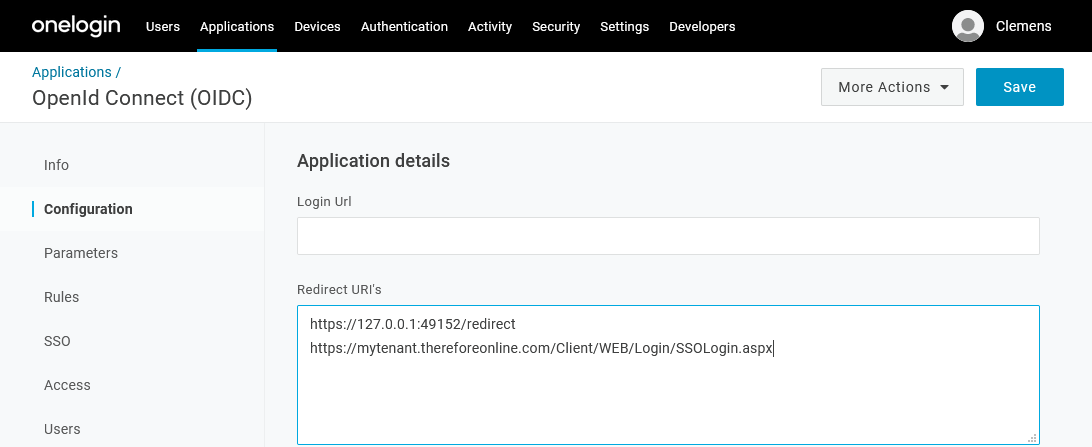

5.Puede añadir imágenes y una descripción opcionalmente. Haga clic en 'Guardar' cuando termine. Cuando guarda la aplicación, la sección ‘Configuración’ permite especificar los URL de redirección que necesita Therefore. Tenga en cuenta la necesidad de distinguir mayúsculas y minúsculas.

|

•http://127.0.0.1:49152/redirect •https://mytenant.thereforeonline.com/Client/WEB/Login/SSOLogin.aspx •https://mytenant.thereforeonline.com/signin |

Para local (tenant único), los URL deben seguir este patrón:

|

•http://127.0.0.1:64957/redirect •https://mydomain/TWA/Client/WEB/Login/SSOLogin.aspx •https://mydomain/TWA/signin |

El primer URL se necesita para el cliente de Therefore™ instalado y es solo un marcador de posición, ya que no se ejecuta la redirección. El segundo URL se necesita para el cliente web de Therefore™ Classic. El tercer URL es para Therefore™ Dynamic Web View. Los URL deben ajustarse para coincidir con el tenant y TFO-Domain o el URL local.

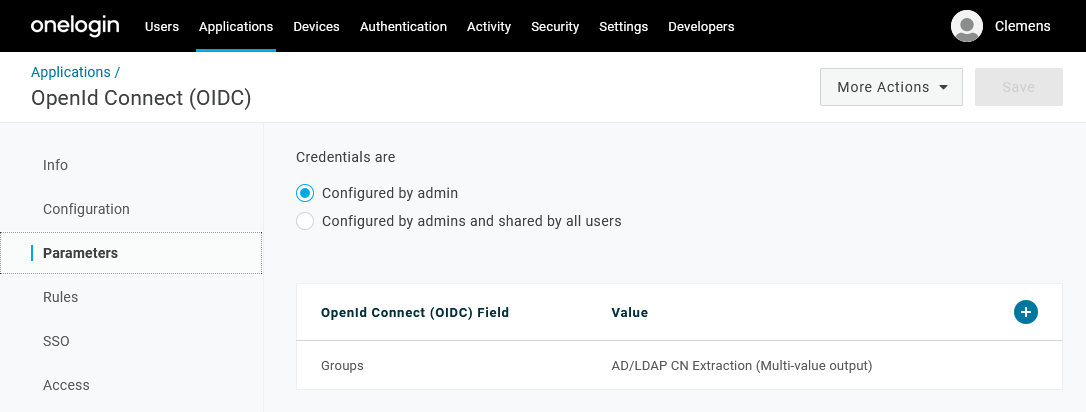

6. En la sección ‘Parámetros’ ya habrá un campo ‘Grupos’, pero debe ajustarse para devolver roles en lugar de grupos.

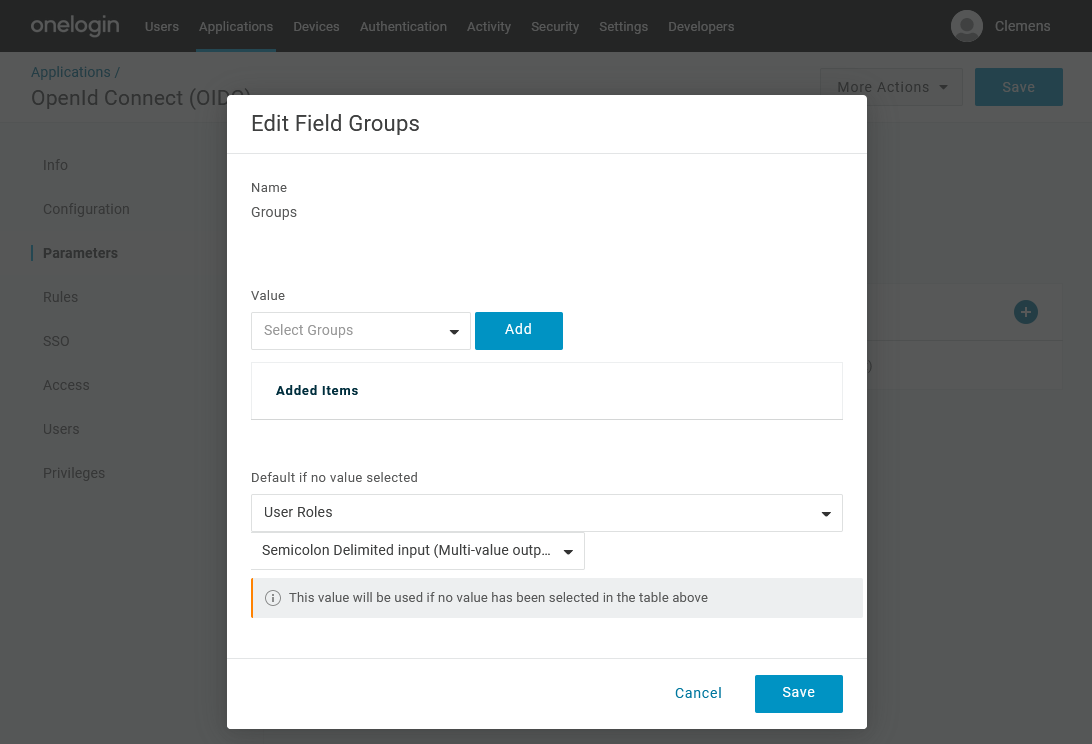

7. El valor predeterminado debe cambiarse a “User Roles” con “Semicolon Delimited input (Multi-value output)”. Si esto se configura correctamente, Therefore™ obtendrá los roles de usuario directamente de la autenticación sin necesidad de solicitudes de API adicionales.

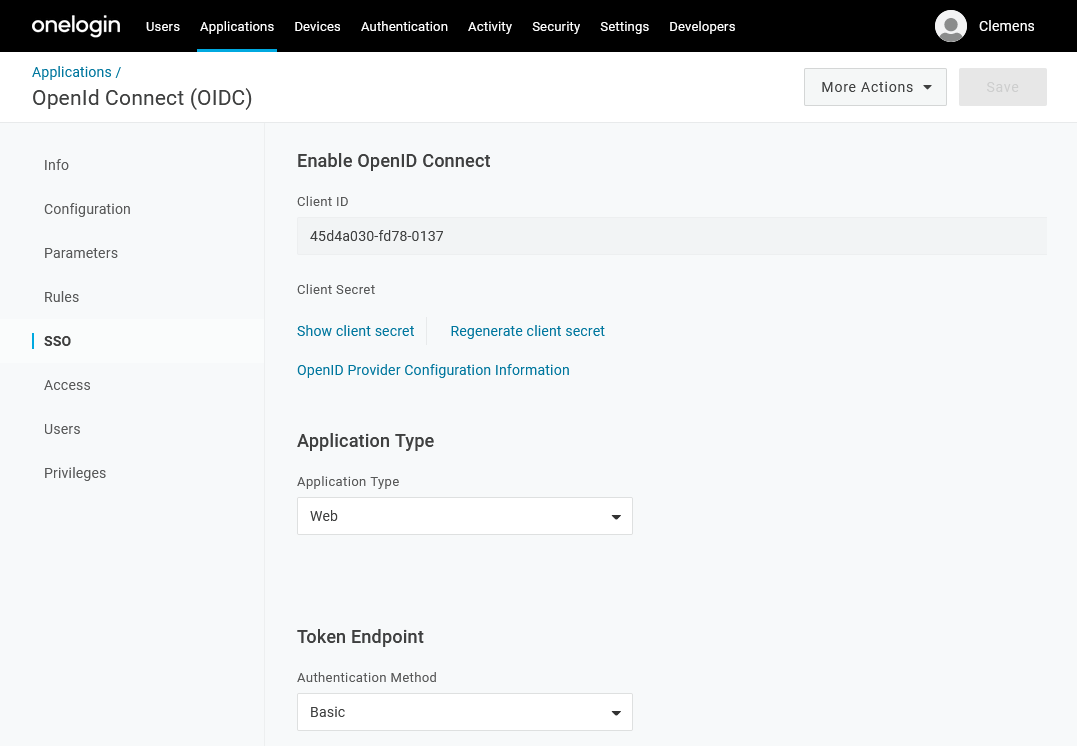

8. En la sección SSO, puede dejar ‘Application Type’ y ‘Authentication Method’ con sus opciones predeterminadas, “Web” y “Basic”. Necesitará el ID de cliente en el siguiente paso cuando configure el proveedor de directorios externos en Therefore™.

9. Para conceder a los usuarios acceso a esta nueva aplicación, vaya a la sección 'Access' y aplique un rol. Todos los usuarios con este rol podrán utilizar esta aplicación. También puede conceder acceso a usuarios específicos, pero no a través de la sección ‘Users’ de la aplicación. Debe concederse a través de la entrada del menú Users editando las aplicaciones de un usuario.

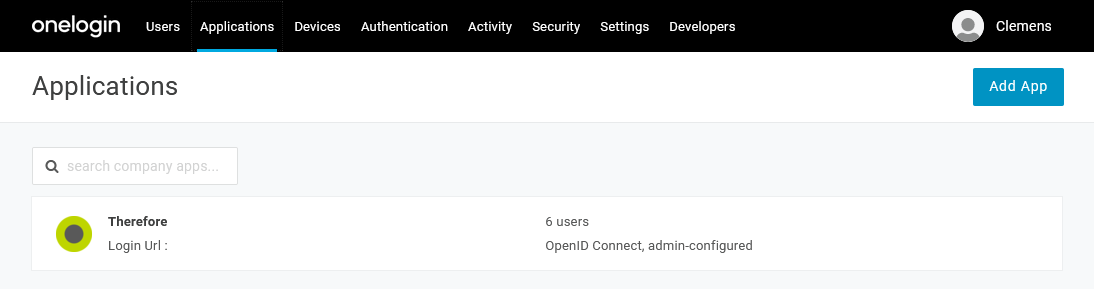

10. En la entrada del menú ‘Applications’ se mostrará la nueva aplicación y el número de usuarios que están autorizados a utilizarla.