|

Actualizar concepto de seguridad |

Scroll |

¿Cómo actualizo el concepto de seguridad en Therefore™ para control de acceso basado en roles?

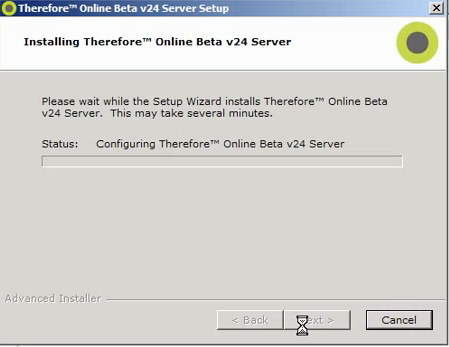

1.Comenzando con una versión anterior de Therefore™ que siga utilizando las funciones de seguridad clásicas (por ejemplo, Therefore™ 2019), cierre la aplicación y comience el proceso de actualizar a Therefore™ 2020.

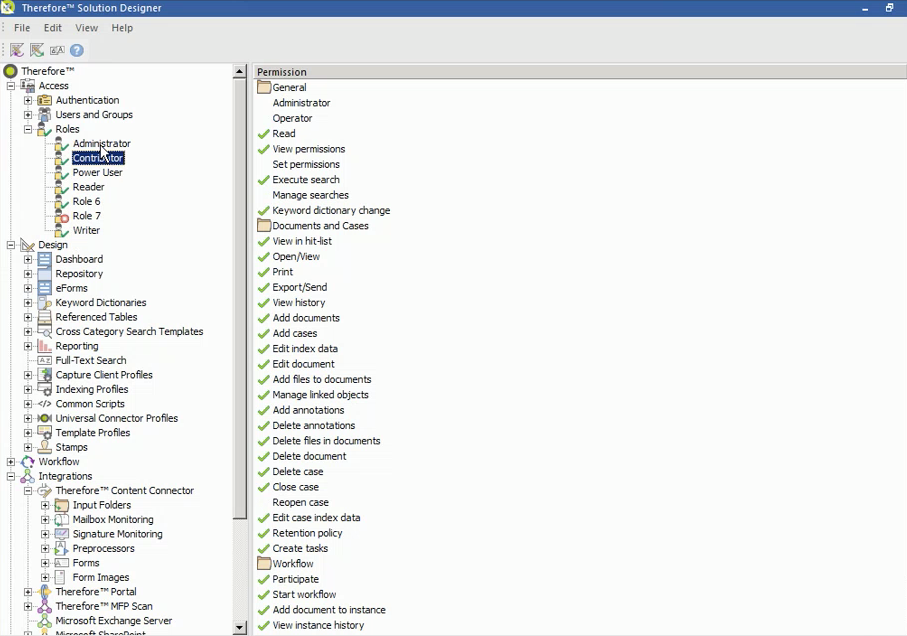

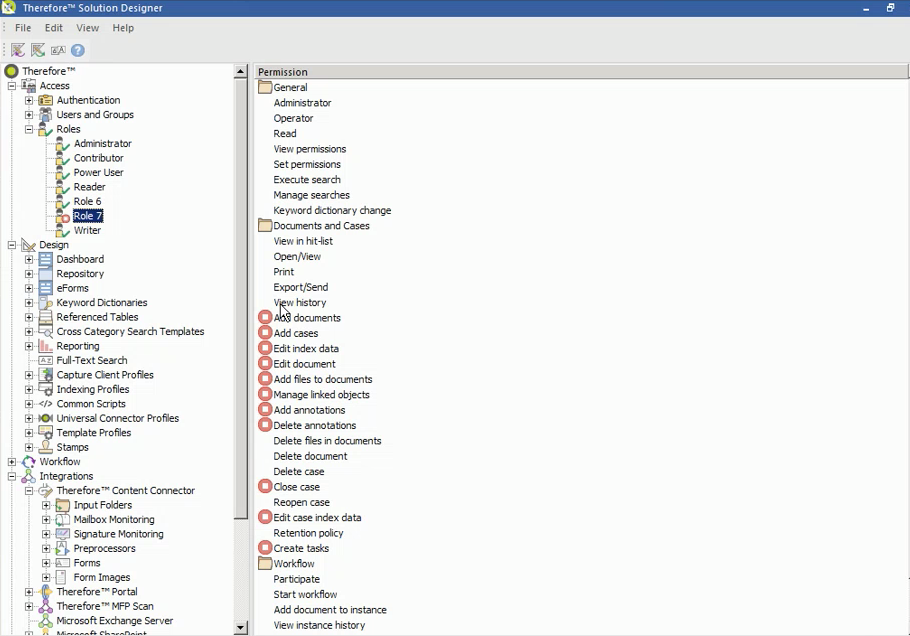

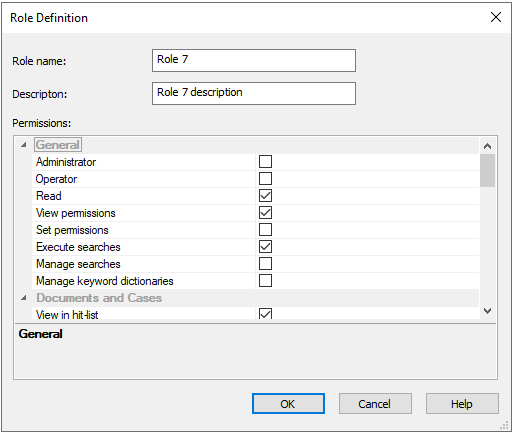

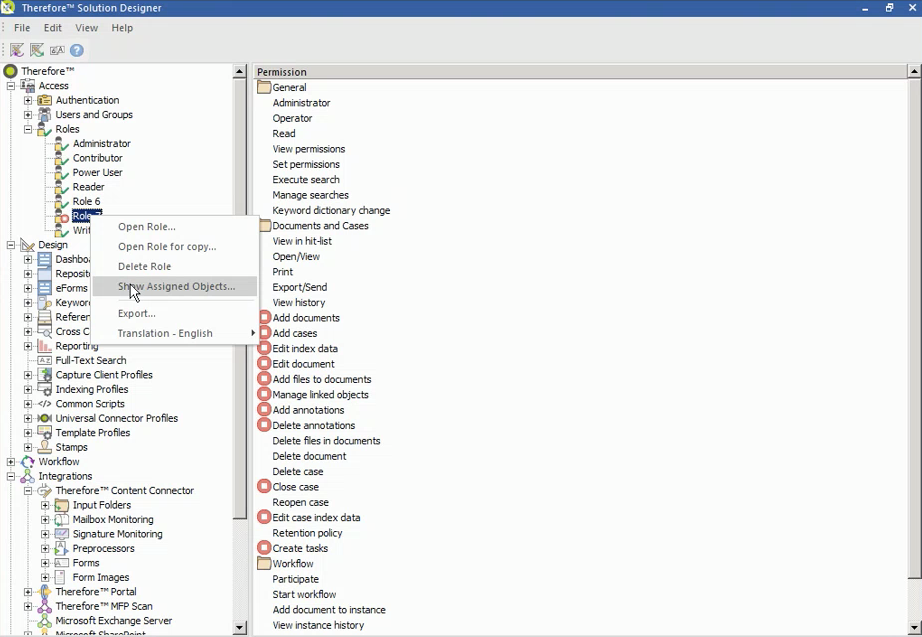

2.En Therefore™ 2020 aparecerá un nuevo nodo Rol en Acceso. Contendrá varios roles con nombre preinstalados (por ejemplo, Administrador, Contribuidor, etc.). Sin embargo, si la versión anterior de Therefore™ contenía permisos definidos, estos aparecerán como roles numerados en Therefore™ 2020 (por ejemplo, 'Rol 6', 'Rol 7', etc.).

|

Nota:

• Después de una actualización, las configuraciones de seguridad que hayan traspasado de una versión anterior de Therefore™ seguirán siendo completamente funcionales en Therefore™ 2020. En el nodo Rol, estas configuraciones de seguridad que se han traspasado se mostrarán como un rol numerado (por ejemplo, Rol 6, Rol 7, etc.) y aparecerán como roles con permisos 'Permitir' (con un símbolo de marca verde

•El número de roles que crea el sistema está pensado para ser el mínimo. Por ejemplo, si varios usuarios poseen la misma configuración de permisos en la versión clásica, se les asignará el mismo rol en el nuevo modelo basado en roles después de la actualización. Sin embargo, después de la actualización a Therefore™ 2020, las configuraciones de seguridad (de versiones anteriores) pueden mostrar varios roles numerados en el nodo Rol, pero se pueden condensar en números de roles más pequeños revisándolos y sustituyéndolos por un rol definido existente. |

|

Ejemplos:

Ejemplo de un rol con nombre preinstalado:

Ejemplo de un rol numerado traspasado de una versión de Therefore™ anterior:

|

|

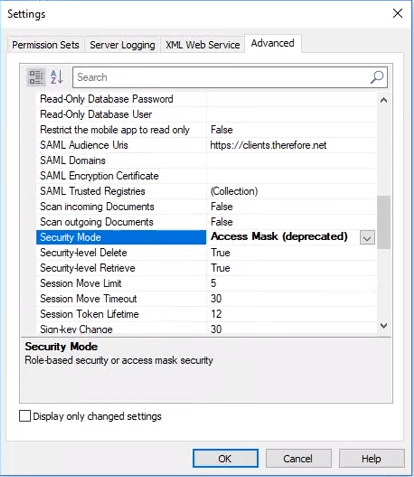

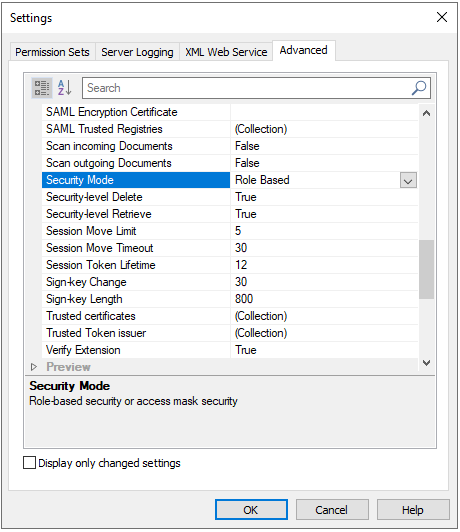

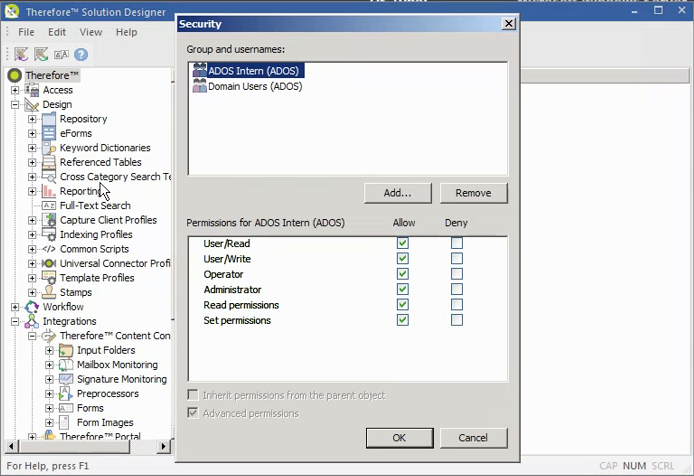

Nota: El ajuste predeterminado posterior a la actualización en 'Modo de seguridad' en la 'Configuración avanzada' será Máscara de acceso (en desuso). El concepto de seguridad clásico se mantendrá totalmente funcional (como antes), si bien se incluirá un nuevo nodo Rol en Acceso. El modo de seguridad clásico 'Máscara de acceso' funcionará en realidad con el sistema basado en roles en segundo plano, donde el modo clásico emula las funciones de seguridad de versiones anteriores de Therefore™ que utilizaban las configuraciones del sistema basado en roles. El modo de seguridad clásico 'Máscara de acceso' funcionará en realidad con el sistema basado en roles en segundo plano, donde el modo clásico emula las funciones de seguridad de versiones anteriores de Therefore™ que utilizaban las configuraciones del sistema basado en roles. En realidad aplicamos emulación de la seguridad antigua basada en RBAC.

|

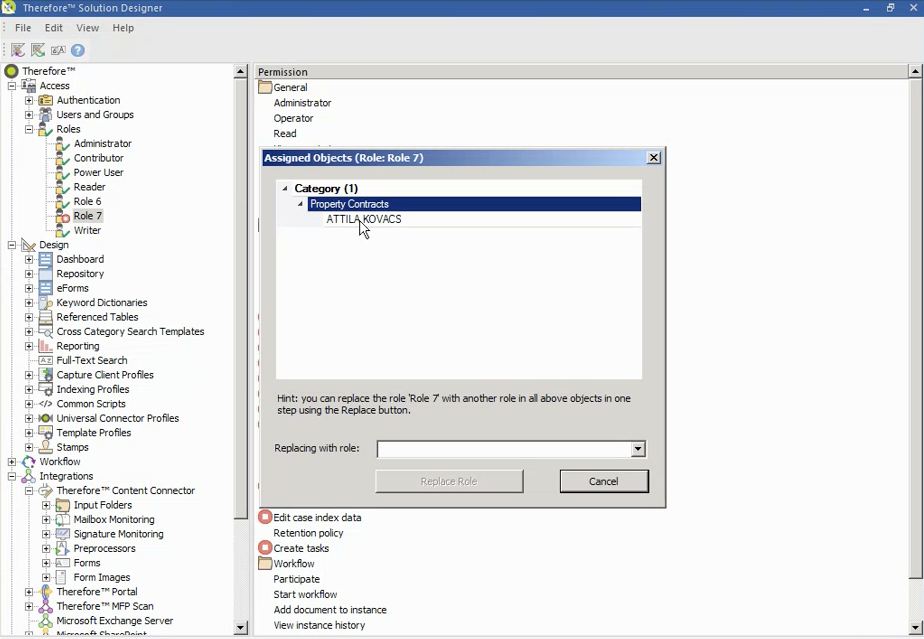

3.Para ver cómo la configuración antigua se ha traducido como rol en el nuevo concepto de seguridad, haga clic con el botón derecho en el rol marcado y haga clic en Mostrar objetos asignados.

4.Aparecerá el diálogo Objetos asignados, que permite al administrador ver qué usuario se ha asignado al objeto específico. A continuación el administrador puede asignar otro rol al usuario seleccionándolo en la lista desplegable con la etiqueta 'Reemplazar por el rol'.

|

Nota: El permiso del rol también se puede editar abriendo el diálogo Definición de rol.

|