|

Azure Active Directory-Integration mit Therefore™ |

Scroll |

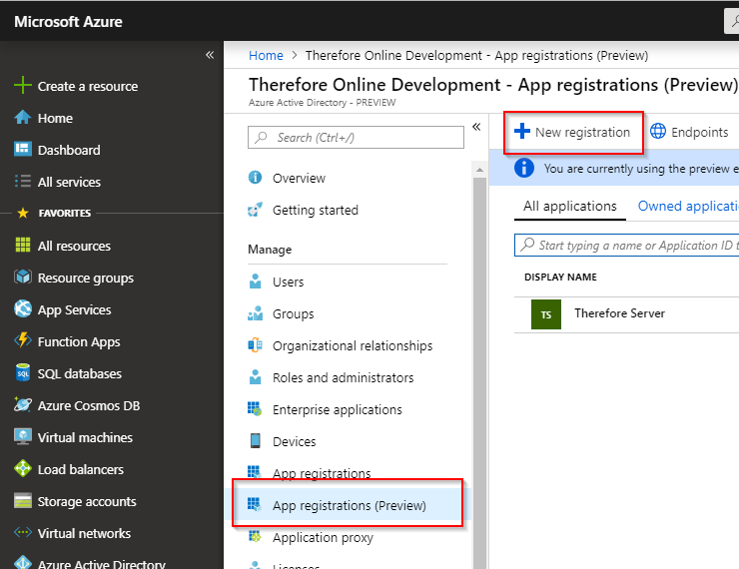

1.Vorbereitung in Azure Active Directory: Für den OpenId Connect-Token muss eine neue Client-ID im Azure-Mandanten eingerichtet werden. Andernfalls können Sie diese Funktion nicht verwenden. Nachfolgend finden Sie detaillierte Anweisungen zum Erstellen einer solchen Client-Anwendung für Therefore™.

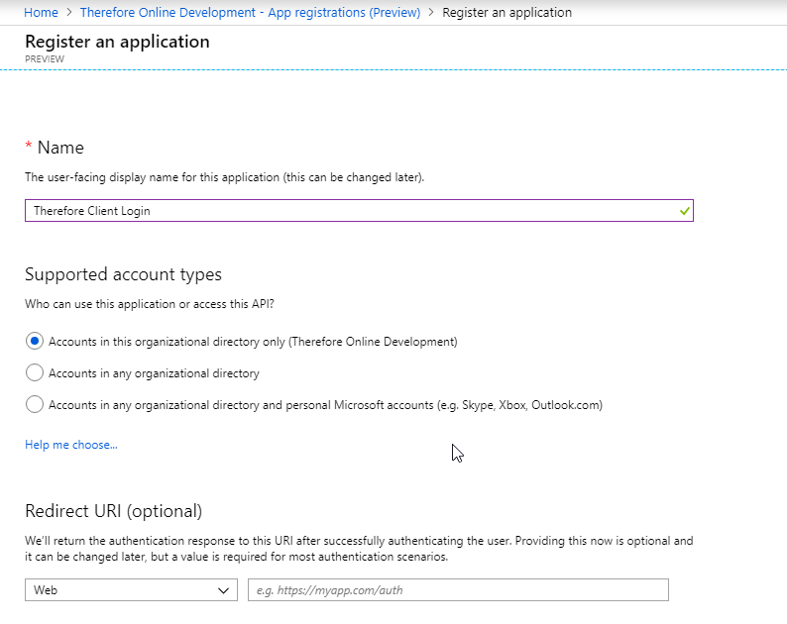

2.Registrieren Sie eine neue Anwendung. Sie können der Anwendung einen beliebigen Namen geben – es muss nicht unbedingt "Therefore Client-Anmeldung" sein.

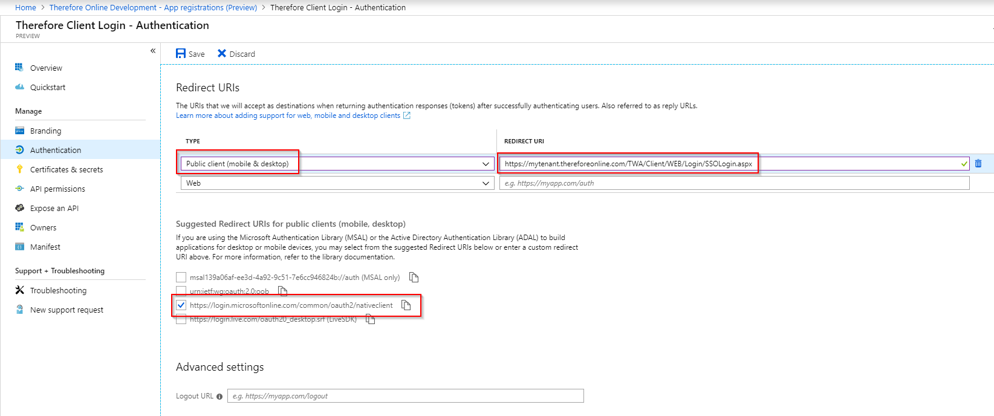

3.Fügen Sie einen neuen Weiterleitungs-URI für öffentliche und mobile Clients hinzu. Dieser muss auf die Therefore™ Web Client-Seite "Client/WEB/Login/SSOLogin.aspx" in der Installation des Kunden-Webclient verweisen und auf den korrekten Mandanten wie z. B. https://meinmandant.thereforeonline.com/Client/WEB/Login/SSOLogin.aspx. Wählen Sie unter "Suggested Redirect URIs for public clients (mobile, desktop)" die Option https://login.microsoftonline.com/common/oauth2/nativeclient.

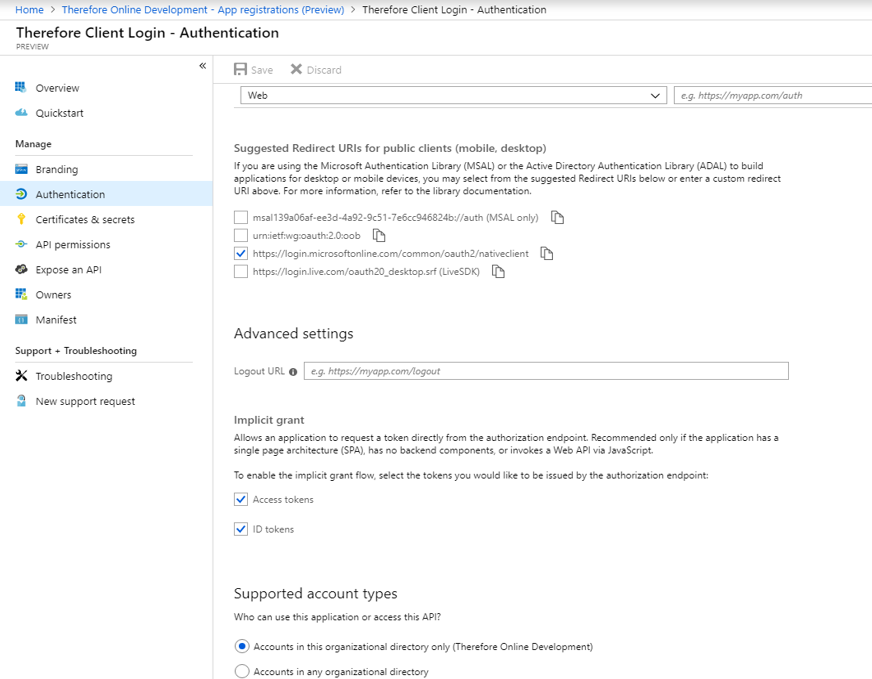

4.Stellen Sie sicher, dass im Bereich Implicit Grant die Kontrollkästchen Access tokens und ID tokens aktiviert sind und dass "Supported account types" auf Accounts in this organizational directory only eingerichtet ist.

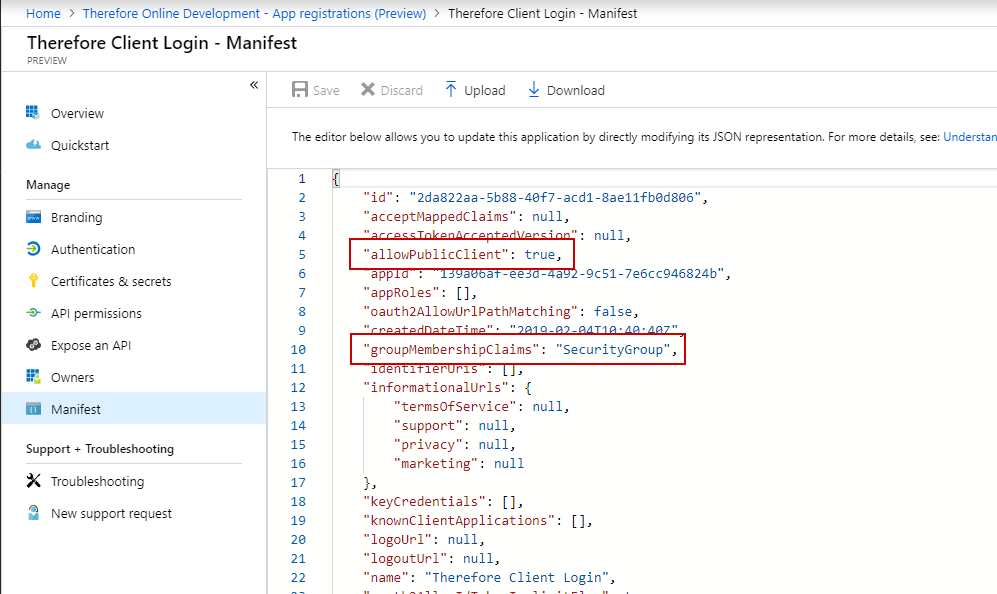

5.Ändern Sie im Bereich Manifest den Eintrag für allowPublicClient von null zu true und für groupMembershipClaims von null zu SecurityGroup.

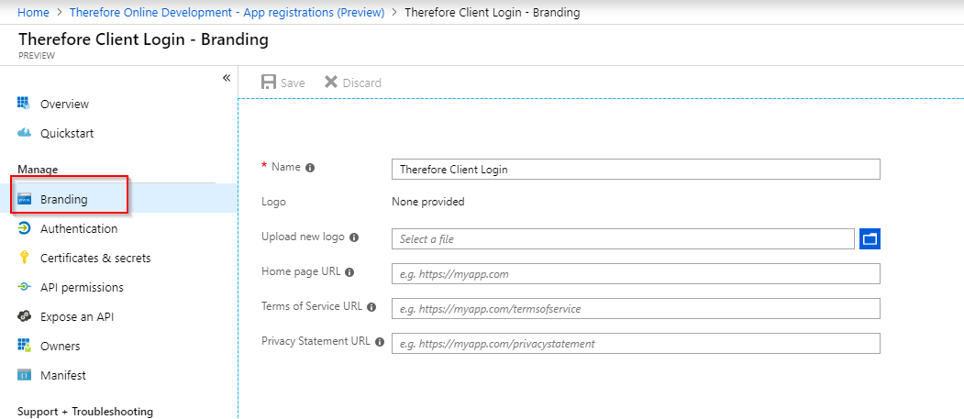

6.Optional: Rufen Sie die Registerkarte Branding auf und bearbeiten Sie die Einträge dort wie gewünscht.

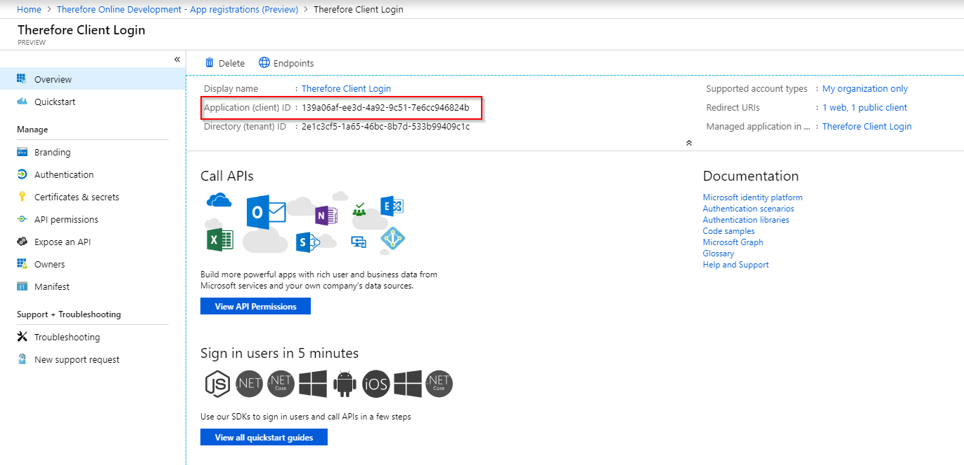

7. Notieren Sie im Bereich Overview die Application (Client) ID. Diese wird für den nächste Konfigurationsschritt benötigt.

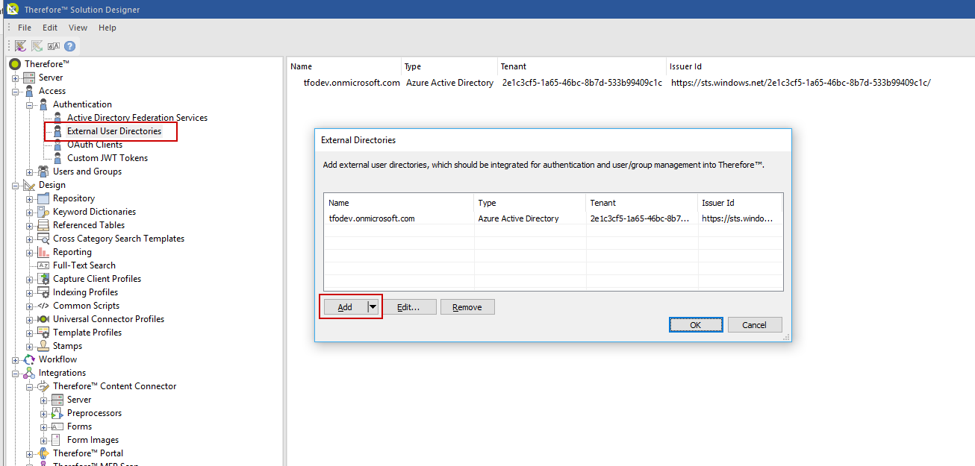

8.Richten Sie im Therefore™ Solution Designer eine Verbindung ein, indem Sie auf den Knoten Externe Benutzerverzeichnisse doppelklicken. Klicken Sie dann auf hinzufügen und wählen Sie die Option Azure Active Directory.

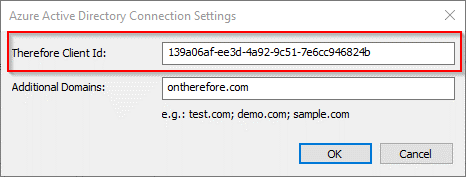

9.Geben Sie unter Therefore Client-ID die zuvor festgehaltener Anwendungs (Client)-ID ein. Eine zusätzliche Domäne ist erforderlich, wenn das Azure AD-Verzeichnis Benutzer aus externen Domänen enthält (d. h. über Azure Ad oder Connect Synchronization). Beispiel: Wenn das Verzeichnis Benutzer wie testuser@tfodev.onmicrosoft.com, und auch Benutzer wie test@ontherefore.com enthält, muss ontherefore.com in das Feld "Zusätzliche Domänen" eingegeben werden. Klicken Sie auf "OK", um die Verbindung einzurichten.

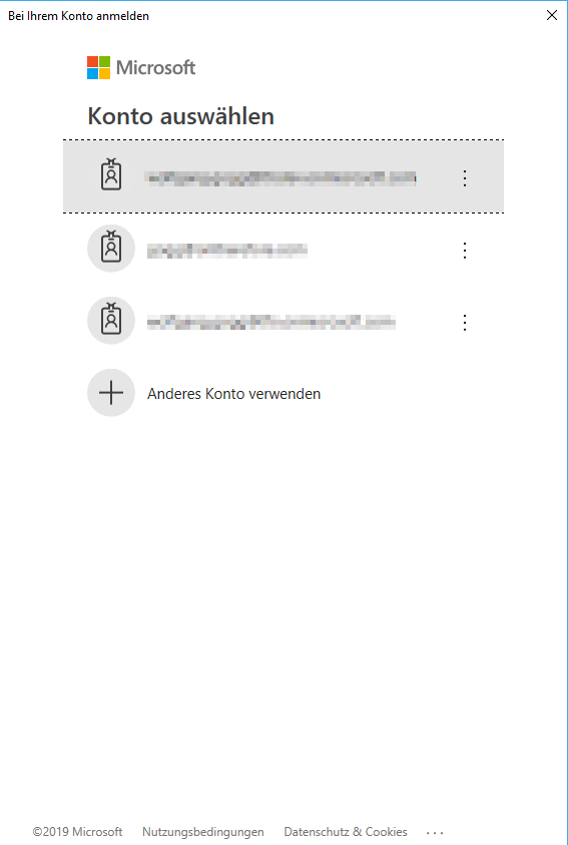

10.Nachdem Sie im vorherigen Dialogfeld auf OK geklickt haben, wird ein Anmeldebildschirm angezeigt. Melden Sie sich mit einem Konto an, das Administratorrechte für das Azure Active Directory hat, das Sie integrieren wollen. Es werden zwei Anmeldedialogfelder angezeigt. Beide sind erforderlich und müssen ausgefüllt werden. Im ersten Dialogfeld erhält Therefore™ Zugriff auf den Azure Active Directory-Mandanten. Das zweite Dialogfeld gewährt den Zugriff auf Benutzerprofil-Informationen für die OpenId-Anmeldung.

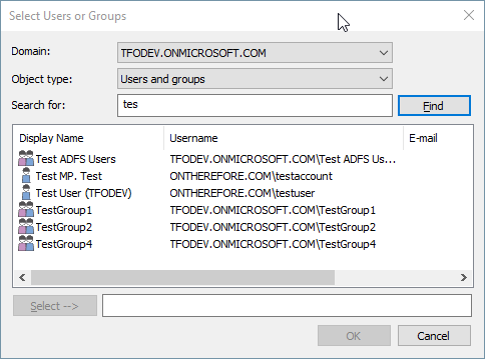

11. Nachdem die Verbindung eingerichtet wurde, ist die neue Domäne in Benutzer- oder Gruppen-Auswahldialogfeldern verfügbar, in denen Benutzern und Gruppen die erforderlichen Rechte zugewiesen werden.

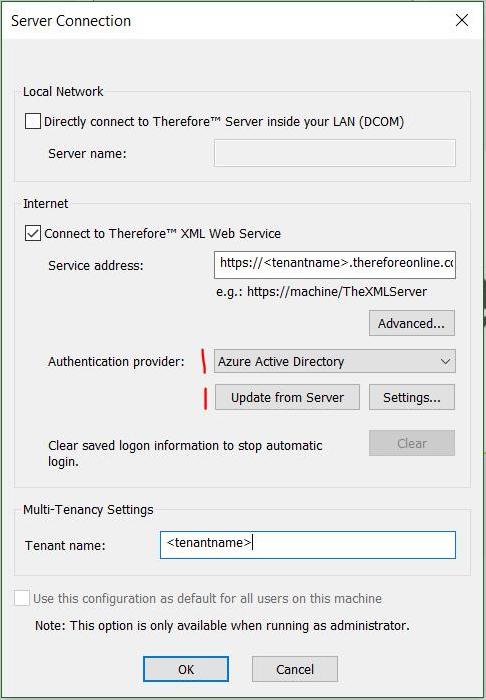

12. Wenn die Verbindung zu Therefore™ über eine installierte Client-Anwendung erfolgt, müssen die Verbindungseinstellungen konfiguriert werden. Wählen Sie unter Login using die Option Azure Active Directory und klicken Sie dann auf Settings.

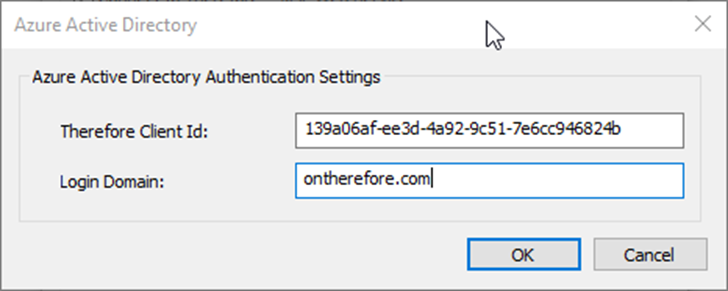

13.Die Therefore Client-ID muss auf die bei der Vorbereitung erstellte Anwendungs-ID eingerichtet werden, die Sie auch im Therefore™ Solution Designer zu der Konfiguration hinzugefügt haben.

14. Login Domain kann leer gelassen werden. Diese Einstellung ist nur erforderlich, wenn SSO konfiguriert ist (siehe https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-sso). Um dies zu aktivieren, müssen Sie hier die korrekte Anmeldedomäne einrichten. Beispielsweise wäre die Anmeldedomäne für testuser@ontherefore.com ontherefore.com. |

|---|

|

Die standardmäßige Client-Benutzeroberfläche für die Anmeldung ist web-basiert. Für die Multifaktor-Authentifizierung (MFA) ist dies spezifisch erforderlich. Wenn MFA nicht verwendet wird, können Benutzer auch das herkömmliche, nicht-web-basierte Anmeldedialogfeld verwenden, indem sie wie nachfolgend gezeigt einen Registrierungsschlüssel einrichten. Dieser Ansatz wird jedoch nicht empfohlen.

HKEY_CURRENT_USER\Software\Therefore\Client\EnableSSOWebUi = 0

Dieser Registrierungsschlüssel deaktiviert das web-basierte Anmeldedialogfeld. Wenn MFA aktiviert ist, schlägt die Anmeldung in diesem Fall immer fehl. |