|

Intégration d'Azure Active Directory à Therefore™ |

Scroll |

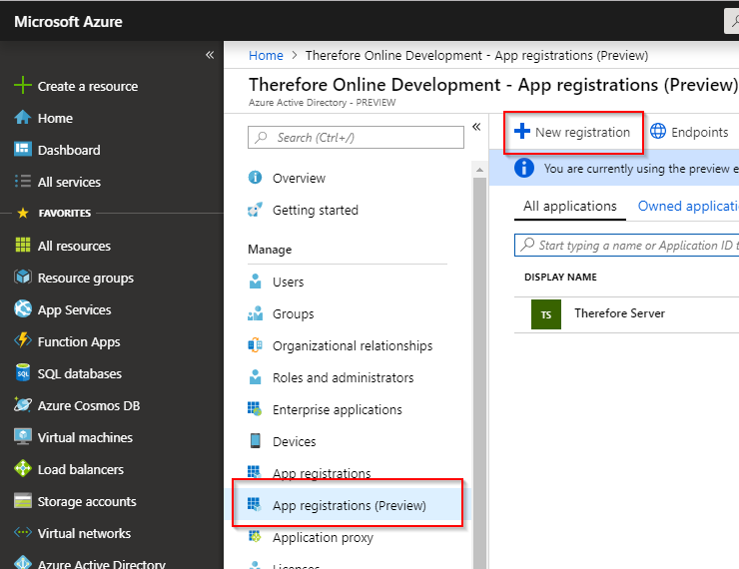

1.Préparation dans Azure Active Directory Pour le jeton Openid Connect, nous devons créer un ID client dans le locataire Azure. Cette procédure doit impérativement être exécutée au préalable pour pouvoir utiliser la fonction. Vous trouverez ci-dessous des instructions détaillées pour créer une application client de ce type pour Therefore™.

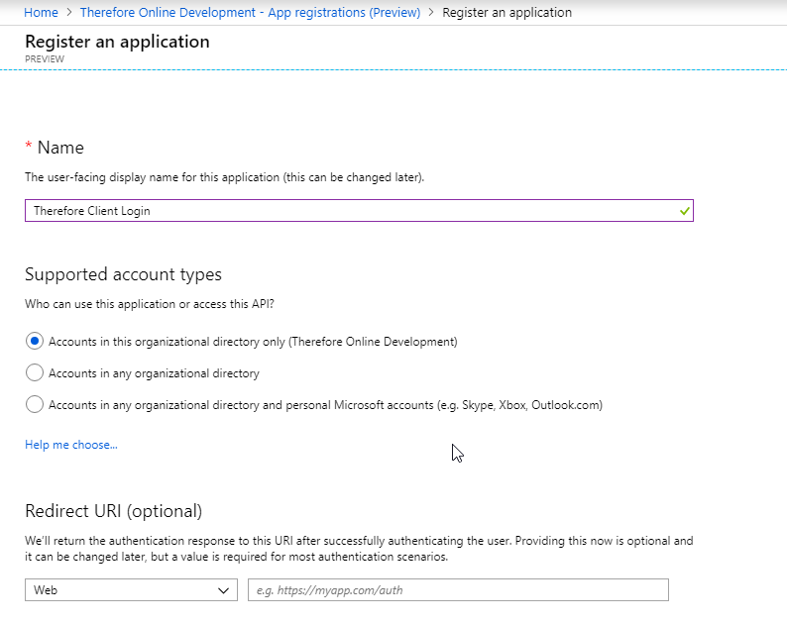

2.Enregistrez une nouvelle application. Dans « Nom », entrez le nom de votre choix et NON nécessairement un « nom de connexion au client Therefore ».

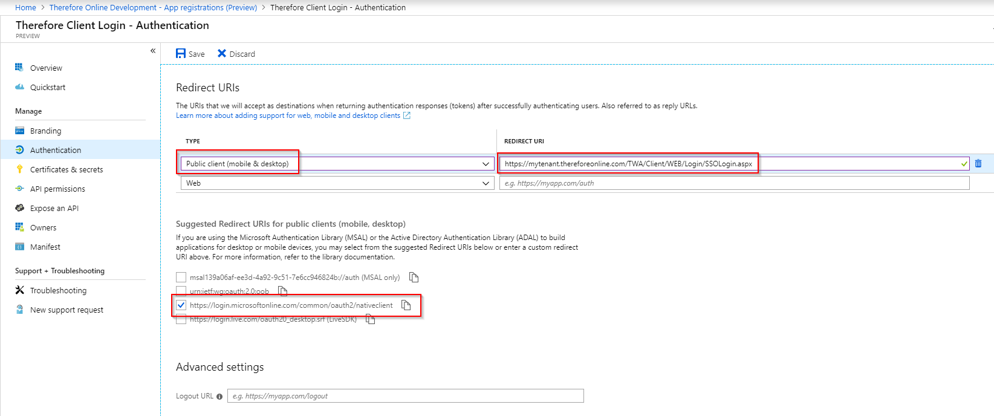

3.Ajoutez un nouvel URI de redirection pour les clients publics et mobiles. Il doit pointer vers la page de Therefore™ Web Client « Client/WEB/Login/SSOLogin.aspx » de l'installation Web Client de l'entreprise et vers le locataire correct, comme par exemple : https://mytenant.thereforeonline.com/Client/WEB/Login/SSOLogin.aspx. Dans « Suggested Redirect URI for public clients (mobile, desktop) », choisissez « https://login.microsoftonline.com/common/oauth2/nativeclient »

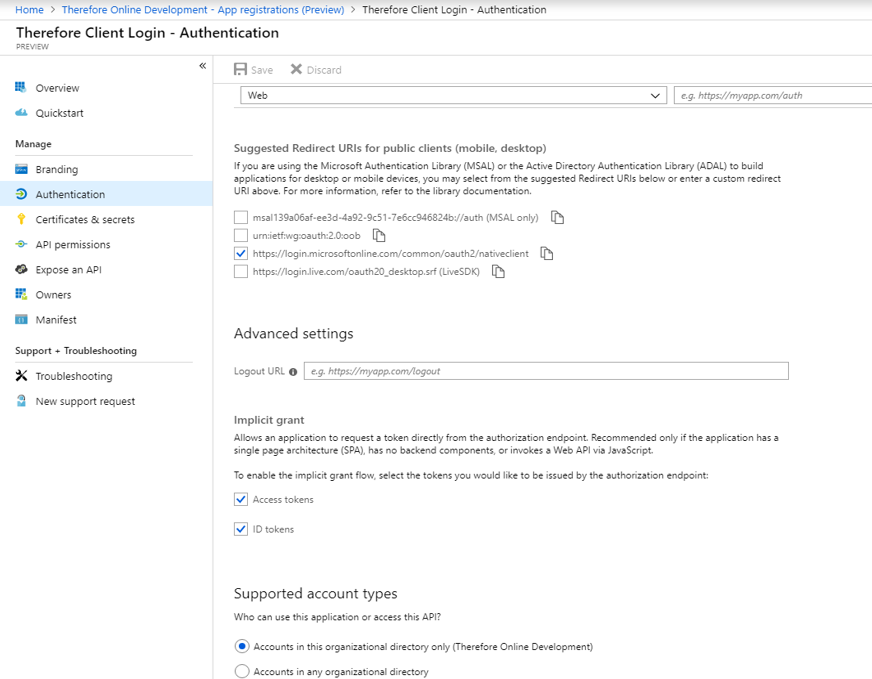

4.Dans la section Implicit Grant, assurez-vous que les cases Access tokens et ID tokens sont cochées et que « Supported account types » est réglé sur « Accounts in this organizational directory only ».

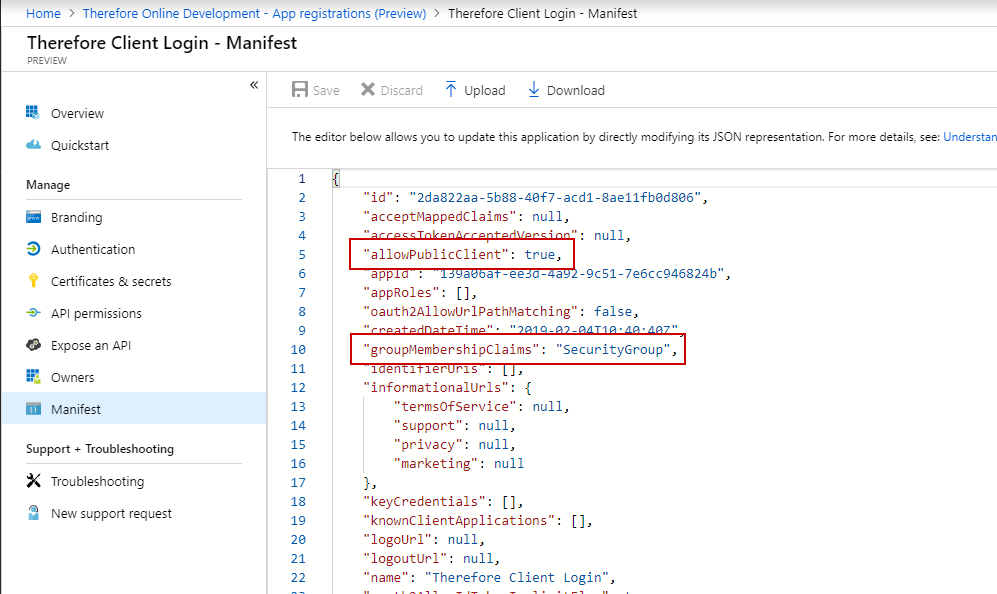

5.Dans la section Manifest, remplacez l'entrée relative à allowPublicClient, null, par true et pour groupMembershipClaims, remplacez null par SecurityGroup.

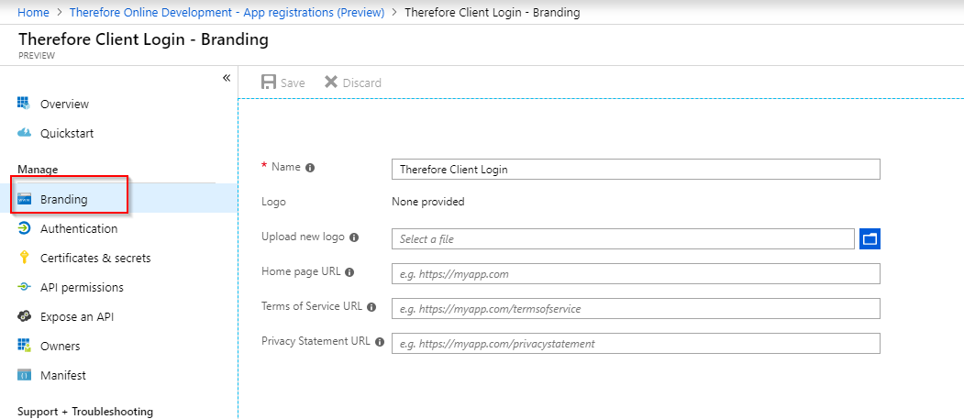

6.Facultatif : Accédez à l'onglet Branding et modifiez les entrées si besoin est.

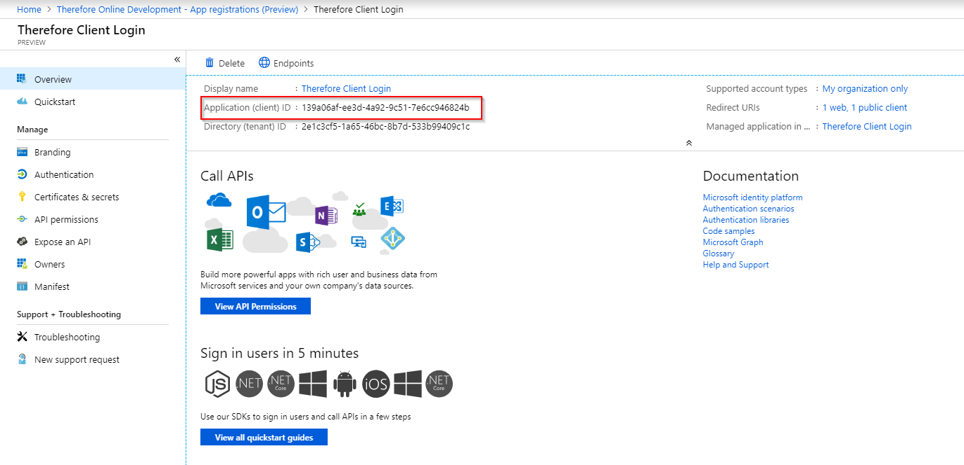

7. Dans la section Overview, prenez note de l'ID client. Cette valeur est nécessaire pour l'étape de configuration suivante.

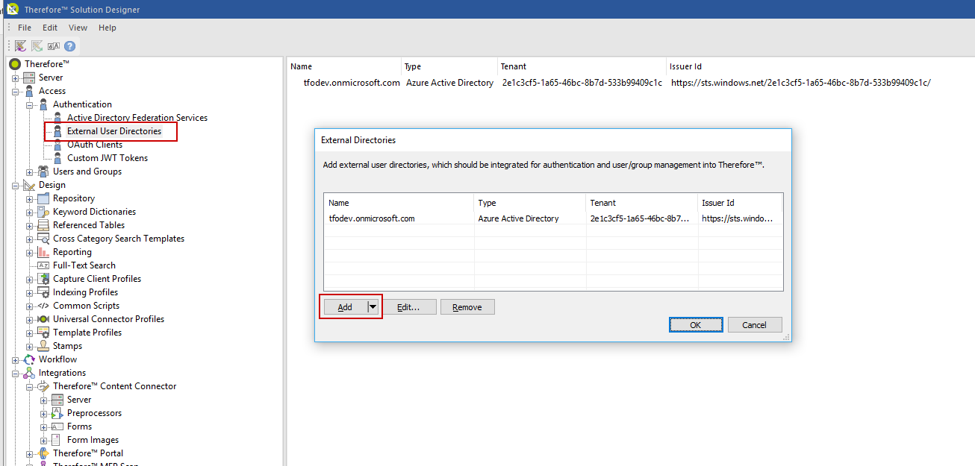

8.Pour vous connecter à Therefore™ Solution Designer, double-cliquez sur le nœud Annuaires d'utilisateurs externes. Cliquez ensuite sur Ajouter et sélectionnez l'option Azure Active Directory.

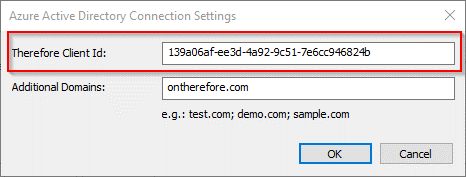

9.Dans ID du client Therefore, entrez l'ID (client) de l'application créé précédemment. Un autre domaine est nécessaire si l'annuaire Azure AD contient des utilisateurs issus de domaines externes (via Azure Ad, Connect Synchronization). À titre d'exemple, si l'annuaire contient des utilisateurs tels que utilisateurtest@tfodev.onmicrosoft.com et des utilisateurs tels que test@ontherefore.com, ontherefore.com doit être entré dans le champ Domaines supplémentaires. Cliquez sur OK pour établir la connexion.

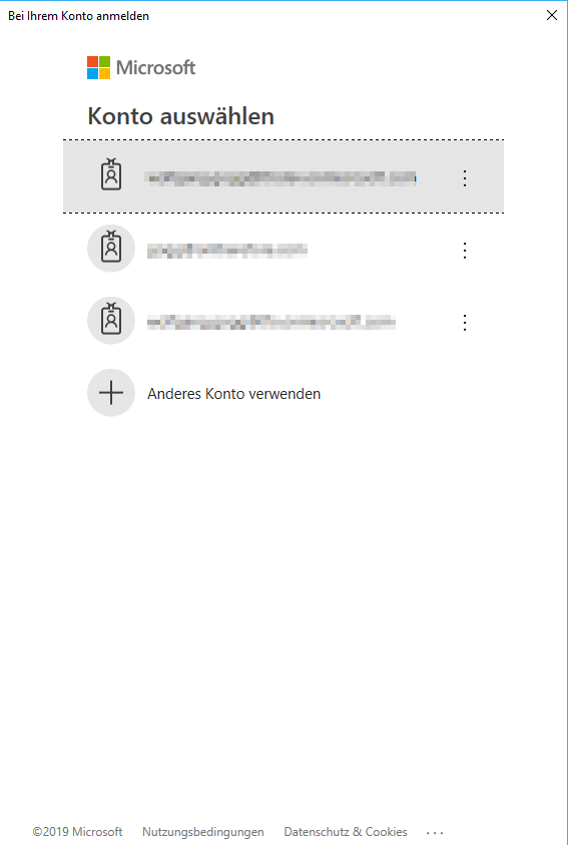

10.Lorsque vous cliquez sur OK dans la boîte de dialogue précédente, un écran de connexion s'affiche. Connectez-vous à l'aide d'un compte doté de la permission Administrateur pour le service Azure Active Directory à intégrer. Deux boîtes de dialogue de connexion vont s'afficher. Les deux sont obligatoires et doivent être acceptées. La première permet d'autoriser Therefore™ à accéder au locataire Azure Active Directory. La seconde autorise l'accès aux informations relatives aux profils utilisateur pour une connexion Openid.

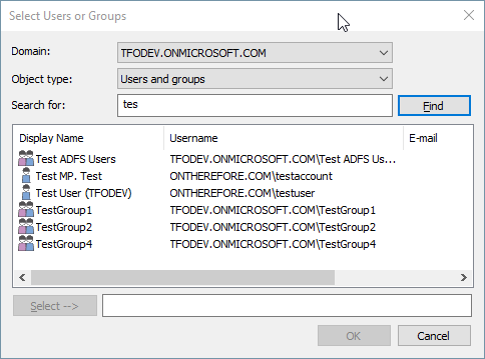

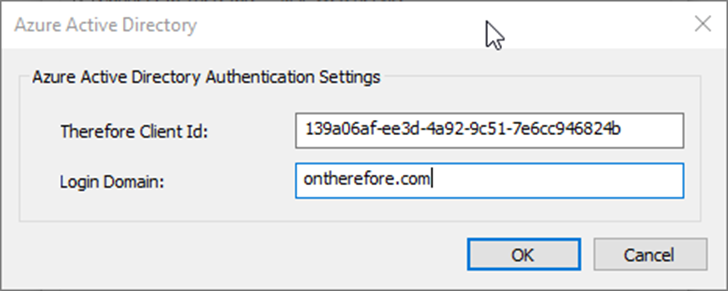

11. Une fois la connexion établie, vous pouvez accéder au nouveau domaine par le biais des boîtes de dialogue de sélection des utilisateurs ou des groupes pour sélectionner des utilisateurs et des groupes et leur accorder les permissions requises.

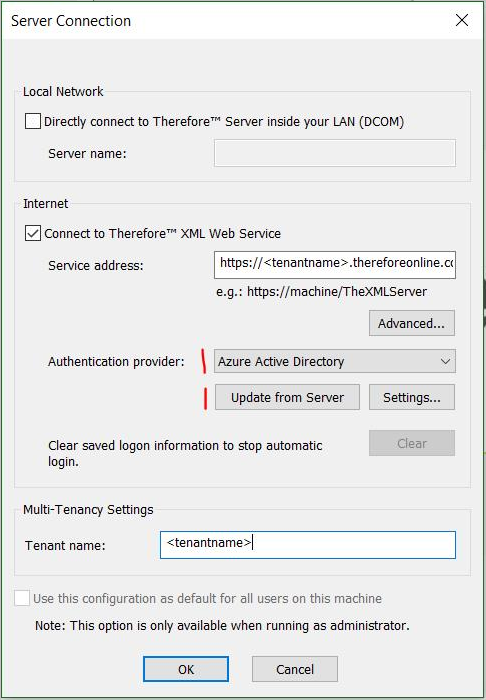

12. Si vous vous connectez à Therefore™ par le biais d'une application cliente installée, vous devez configurer les paramètres de connexion. Pour Login using, sélectionnez l'option relative à Azure Active Directory, puis cliquez sur Settings.

13.La valeur ID du client Therefore doit être réglée sur l'ID d'application créé à l'étape de préparation, qui a également été ajouté à la configuration dans Therefore™ Solution Designer.

14. Le champ Domaine de connexion peut rester vide et n'est obligatoire que si SSO est configuré (voir https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-sso). Pour activer ce processus, vous devez entrer le domaine de connexion correct dans ce champ. Exemple : pour utilisateurtest@ontherefore.com, le domaine de connexion serait ontherefore.com. |

|---|

|

L'interface utilisateur cliente de connexion par défaut s'exécute sur le Web. Elle est spécifiquement requise pour l'authentification à plusieurs facteurs (MFA, Multi-Factor Authentication). Si aucun service d'authentification à plusieurs facteurs n'est utilisé, un utilisateur peut également opter pour la boîte de dialogue classique non Web en définissant une clé de registre, comme indiqué ci-dessous. Cette approche n'est toutefois pas recommandée.

HKEY_CURRENT_USER\Software\Therefore\Client\EnableSSOWebUi = 0

Cette valeur de registre désactive la boîte de dialogue de connexion sur le Web. Si un service d'authentification à plusieurs facteurs est activé, la connexion échoue systématiquement dans ce cas de figure. |