|

Configurazione di un'applicazione OpenID Connect (OIDC) |

Scroll |

Come si configura un'applicazione OpenID Connect (OIDC) da utilizzare con Therefore™?

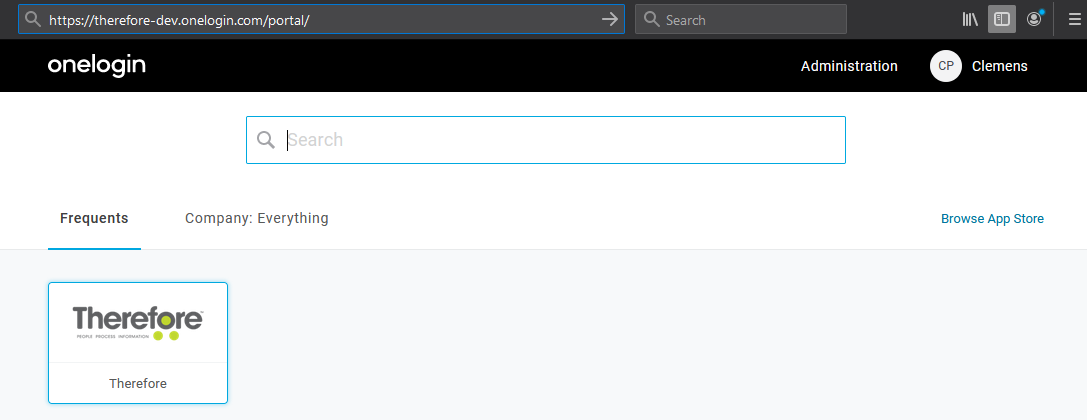

1. Per poter impostare OneLogin in Therefore™, è necessario creare una nuova applicazione nel portale Amministrazione di OneLogin.

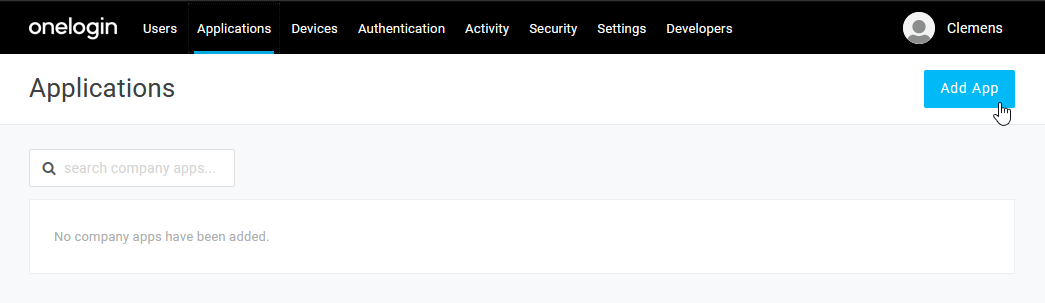

2. Aggiungere una nuova applicazione.

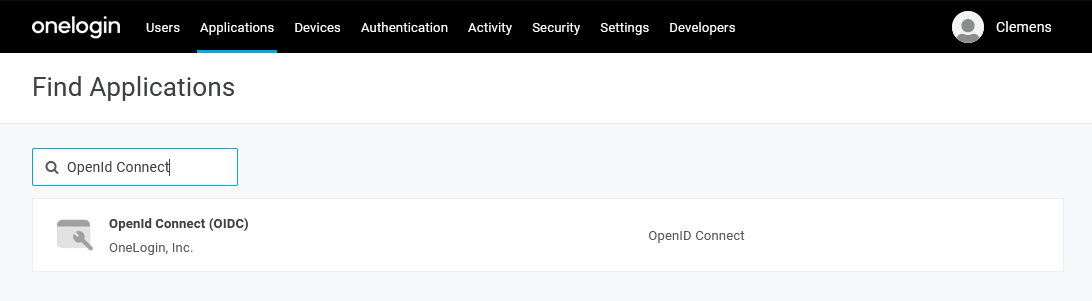

3. Cercare l'applicazione “OpenID Connect” in OneLogin e selezionarla.

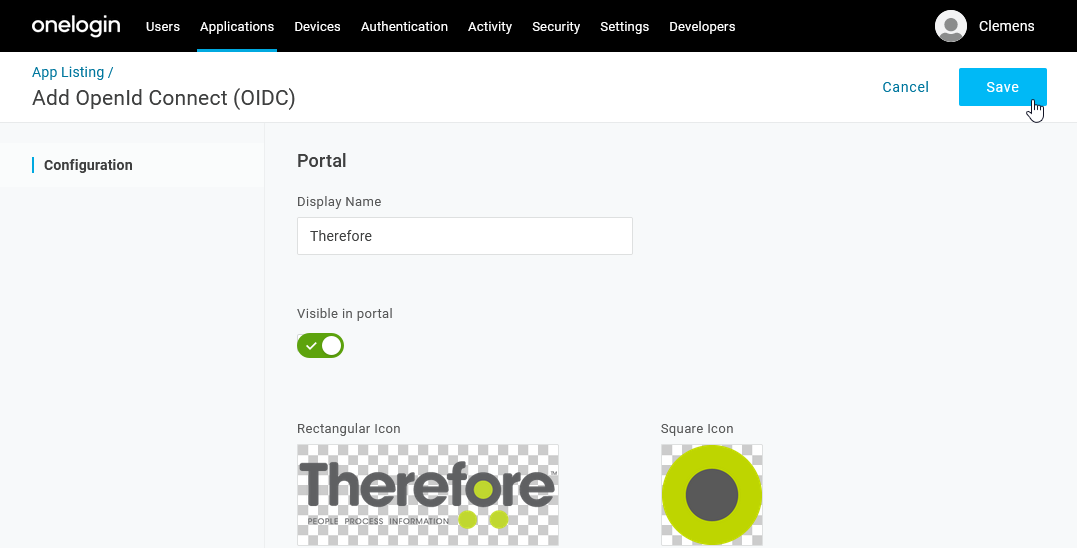

4. È possibile rinominare l'applicazione OIDC in “Therefore” per indicarne chiaramente l'uso previsto:

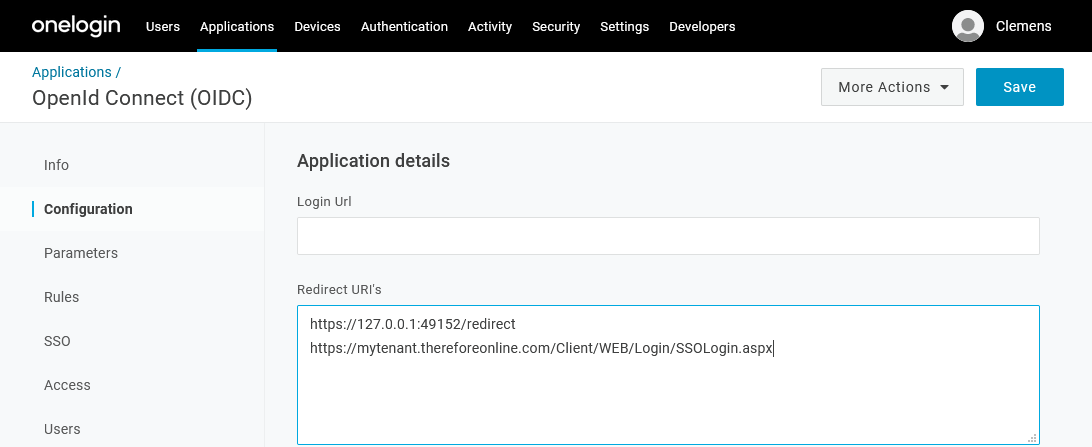

5. È anche possibile, facoltativamente, aggiungere immagini e descrizioni. Al termine, fare clic su Salva. Una volta salvata l'applicazione, la sezione Configurazione permette di specificare gli URL di reindirizzamento richiesti da Therefore. Prestare attenzione, in quanto viene fatta distinzione tra maiuscole e minuscole.

|

•http://127.0.0.1:49152/redirect •https://mytenant.thereforeonline.com/Client/WEB/Login/SSOLogin.aspx •https://mytenant.thereforeonline.com/signin |

Per la versione On-Premise (locatario singolo), gli URL devono rispettare questo modello:

|

•http://127.0.0.1:64957/redirect •https://miodominio/TWA/Client/WEB/Login/SSOLogin.aspx •https://miodominio/TWA/signin |

Il primo URL è necessario per il client Therefore™ installato e di fatto è un segnaposto, in quanto il reindirizzamento non viene eseguito. Il secondo URL è necessario per il client web Therefore™ Classic. Il terzo URL è necessario per Therefore™ Dynamic Web View. Gli URL devono essere modificati così da corrispondere al locatario e al dominio TFO o all'URL on-premise.

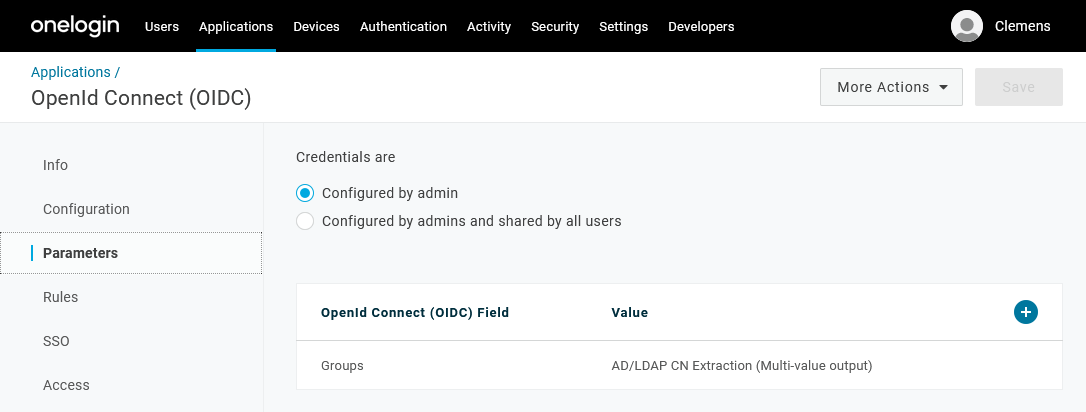

6. La sezione Parametri contiene già un campo Gruppi, ma è necessario modificarlo in modo tale che restituisca ruoli e non gruppi.

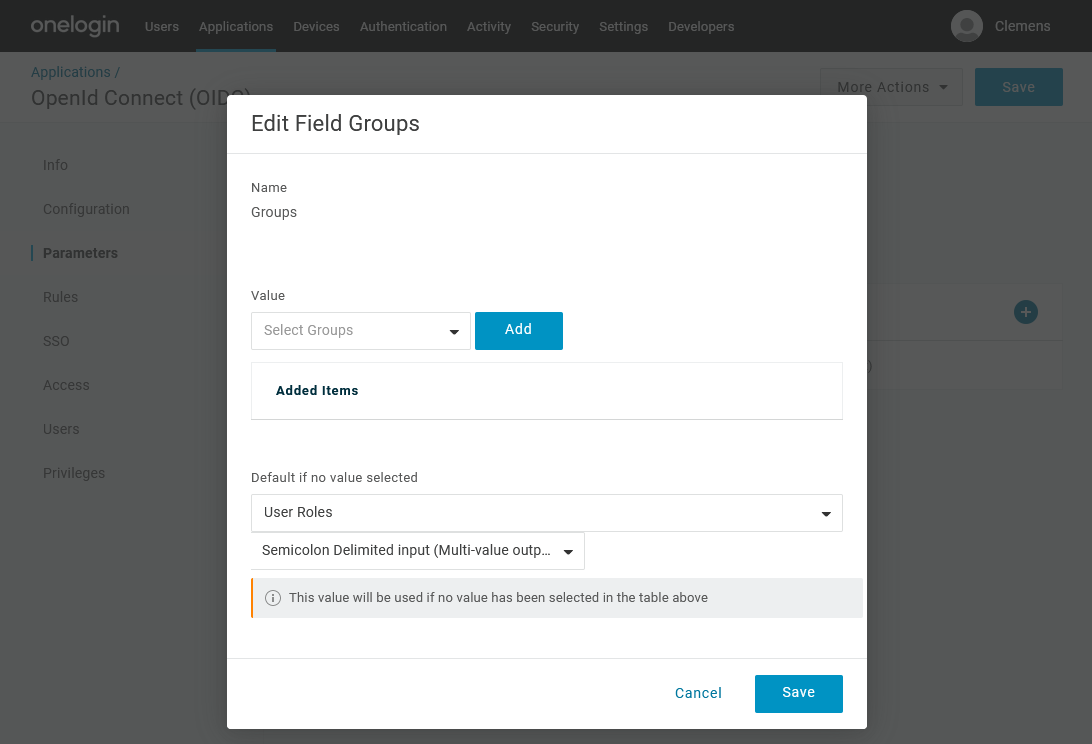

7. Il valore predefinito deve essere modificato in “User Roles” (Ruoli utente) con “Semicolon Delimited input (Multi-value output)” (Input delimitato da punto e virgola - Output multivalore). Se le impostazioni sono corrette, Therefore™ ottiene i ruoli utente direttamente al momento dell'autenticazione, senza necessità di ulteriori richieste all'API.

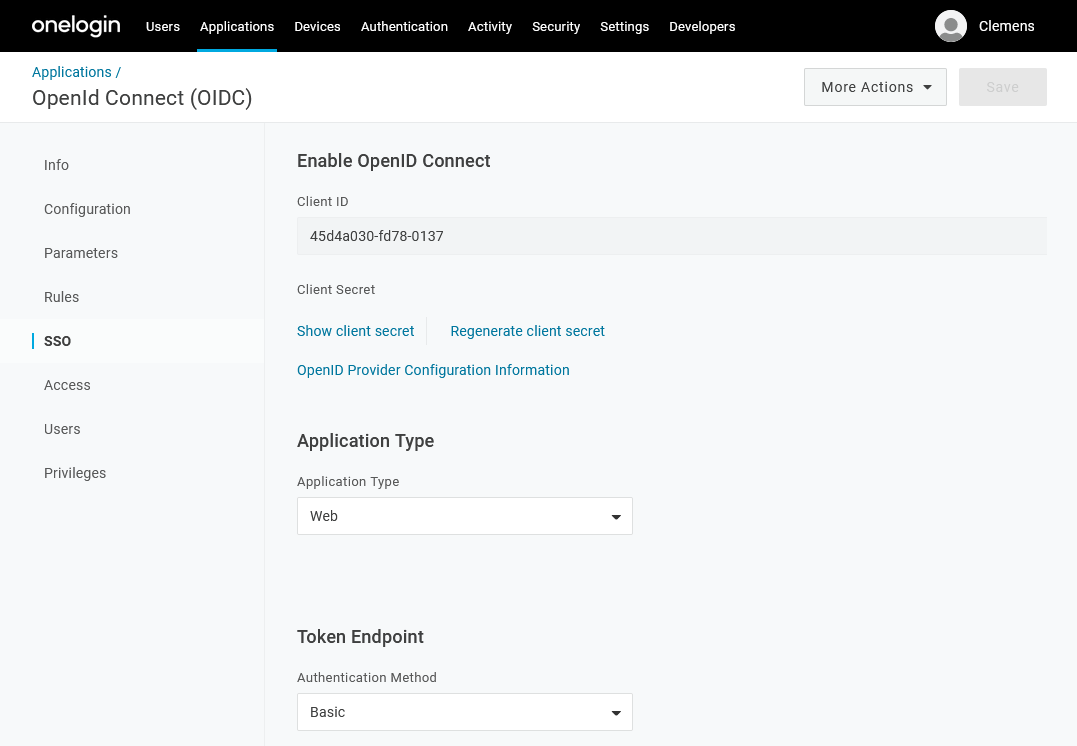

8. Nella sezione SSO, i campi ‘Application Type’ (Tipo di applicazione) e ‘Authentication Method’ (Metodo di autenticazione) possono rimanere entrambi ai rispettivi valori predefiniti, ossia “Web” e “Basic”. L'ID client verrà richiesta nel passaggio successivo, ossia per configurare il provider della directory esterna in Therefore™.

9. Per far sì che gli utenti possano accedere a questa nuova applicazione, andare alla sezione Accesso e applicare un ruolo. Tutti gli utenti a cui è assegnato tale ruolo potranno utilizzare l'applicazione. In alternativa, è possibile concedere l'accesso a utenti specifici ma non tramite la sezione Utenti dell'applicazione, bensì dal menu Utenti, modificando le applicazioni a disposizione dell'utente.

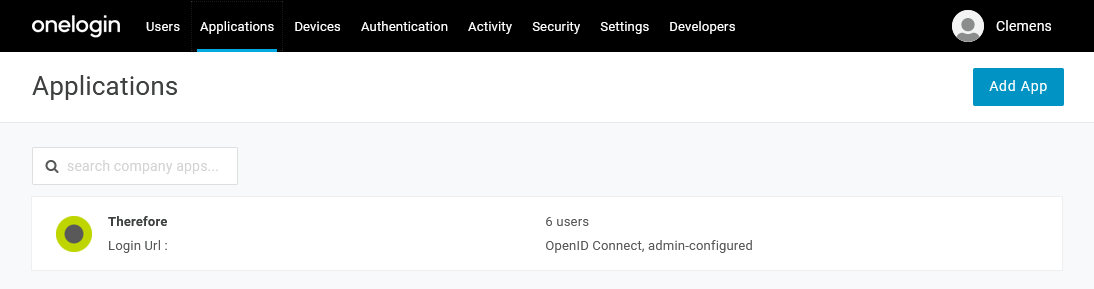

10. Nella voce del menu 'Applicazioni' comparirà la nuova applicazione, oltre all'indicazione del numero di utenti autorizzati a farne uso.