|

Integración de Azure Active Directory con Therefore™ |

Scroll |

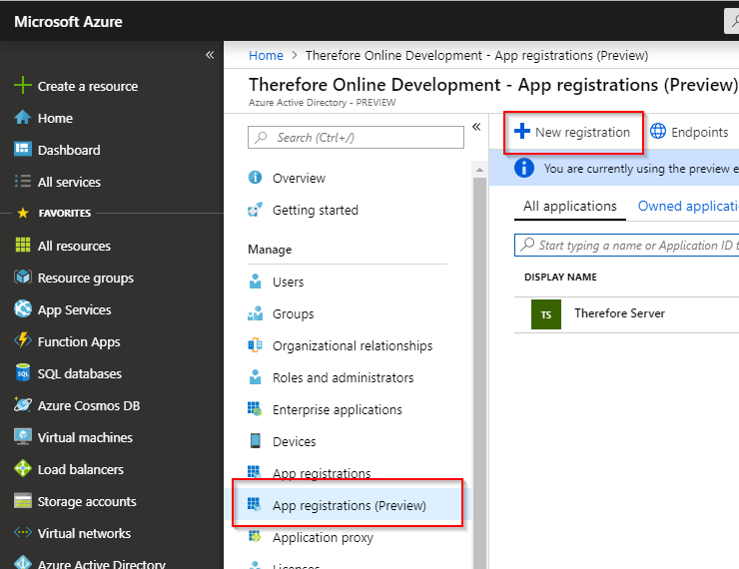

1.Preparación en Azure Active Directory: Para el token Openid Connect debemos crear un nuevo Id. de cliente en el inquilino de Azure. Este es un requisito imprescindible para que se ejecute esta función. A continuación se indican las instrucciones paso a paso para crear una aplicación cliente para Therefore™.

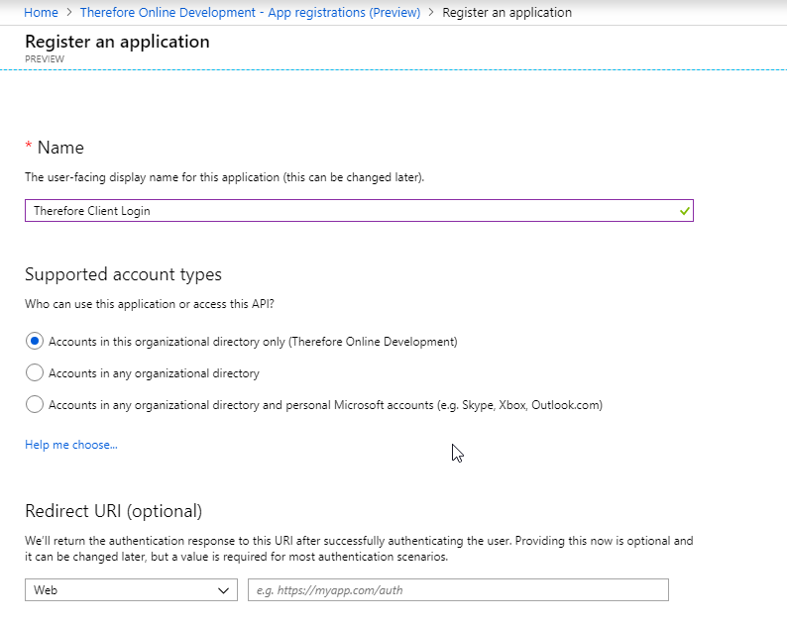

2.Registre una nueva aplicación. El ‘Nombre’ puede ser el que prefiera, NO es necesario que sea un ‘Inicio de sesión de cliente de Therefore’.

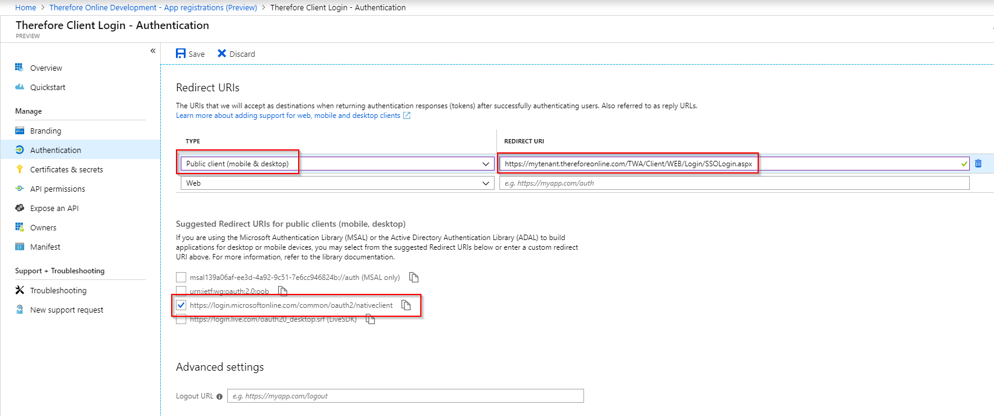

3.Añada un nuevo URI de redirección para clientes públicos y móviles. Debe apuntar a la página del cliente web de Therefore™ "Client/WEB/Login/SSOLogin.aspx" de la instalación del cliente web del cliente y al inquilino correcto, por ejemplo, https://mytenant.thereforeonline.com/Client/WEB/Login/SSOLogin.aspx. Para "Suggested Redirect URI for public clients (mobile, desktop)" (URI de redirección sugerida para clientes públicos - móvil, escritorio) elija "https://login.microsoftonline.com/common/oauth2/nativeclient"

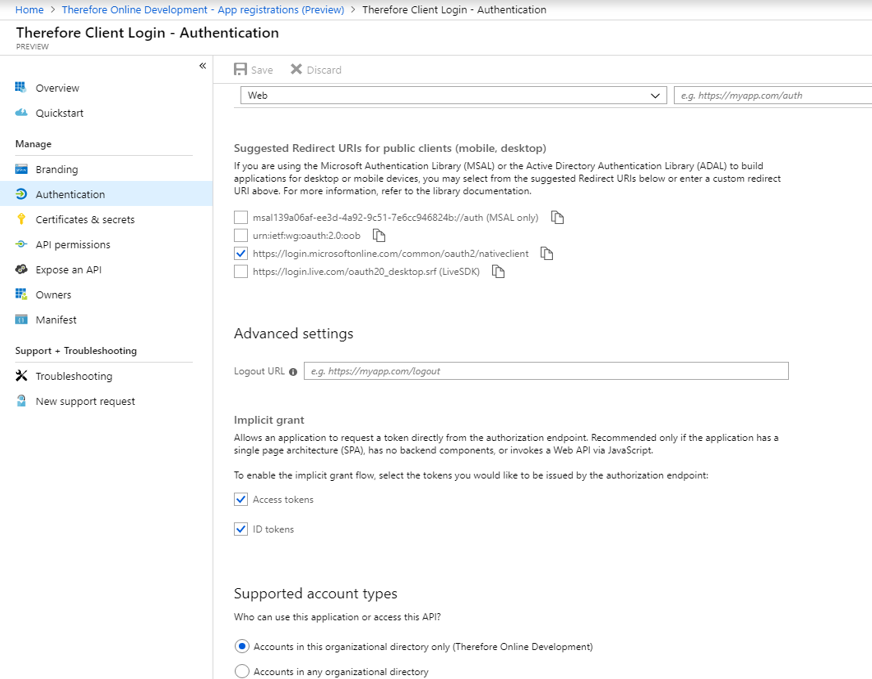

4.En la sección Implicit Grant (Concesión implícita), asegúrese de que Access tokens (Tokens de acceso) e ID tokens están activados y que ‘Supported account types’ ) (Tipos de cuentas admitidas) está establecido como "Accounts in this organizational directory only” (Cuentas de este directorio organizativo solo).

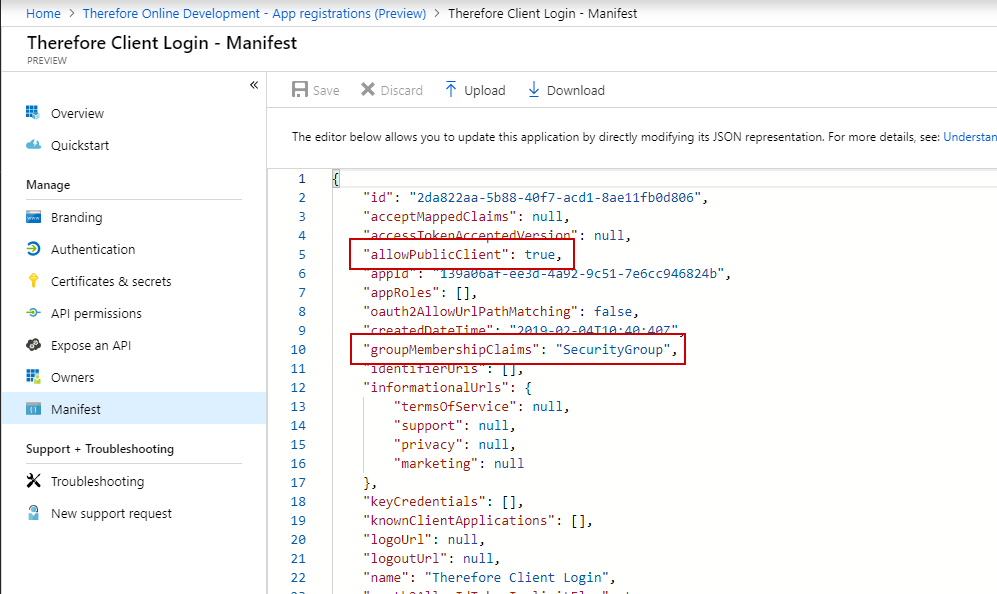

5.En la sección Manifiesto, cambie la entrada para allowPublicClient de null a true, y para groupMembershipClaims de null a SecurityGroup.

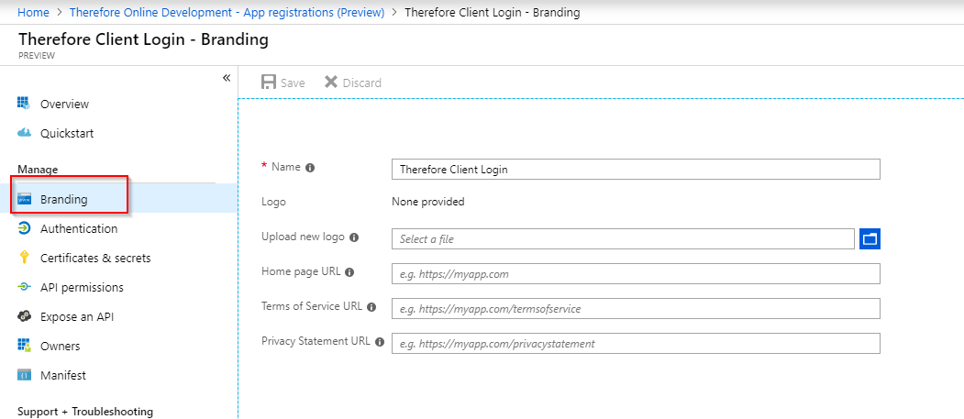

6.Opcional: Vaya a la pestaña Marca y cambie las entradas deseadas.

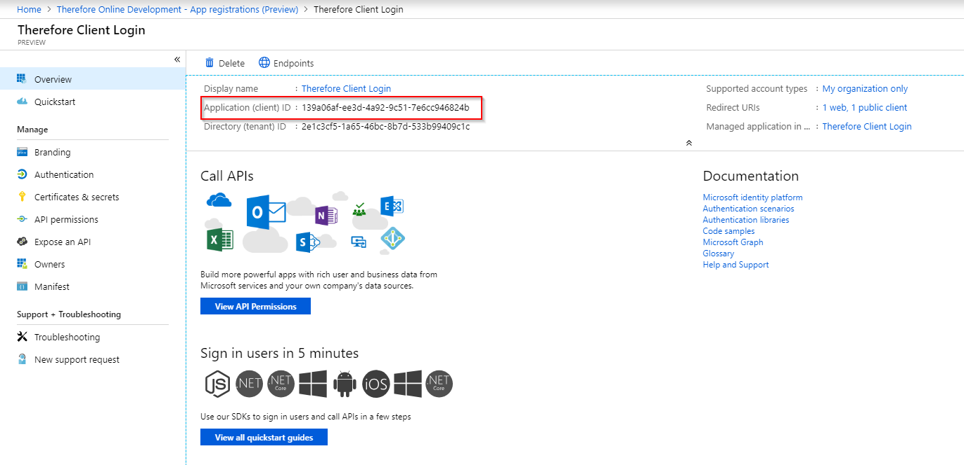

7. En la sección Resumen, tome nota del Id. de cliente. Es necesario para el siguiente paso de configuración.

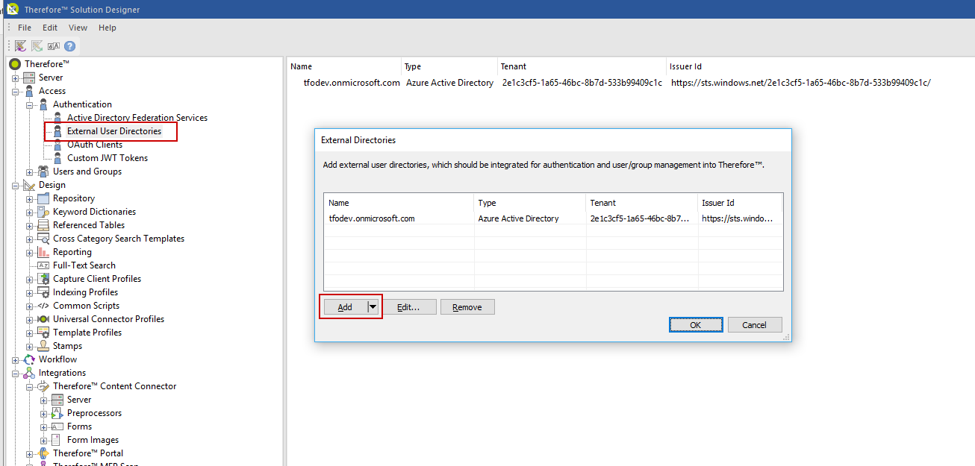

8.Establezca una conexión en Therefore™ Solution Designer haciendo doble clic en el nodo Directorios de usuario externos. A continuación, haga clic en Añadir y seleccione la opción Azure Active Directory.

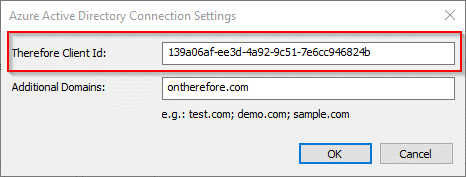

9.En Id. de cliente de Therefore, introduzca el Id. de aplicación (cliente) creado anteriormente. Se necesita un dominio adicional si el directorio de Azure AD contiene usuarios de dominios externos (por ejemplo, de Azure Ad, Connect Syncronization). Por ejemplo, si el directorio contiene usuarios como testuser@tfodev.onmicrosoft.com, y también usuarios como test@ontherefore.com, deberá introducir ontherefore.com en el campo Dominios adicionales. Haga clic en Aceptar para establecer la conexión.

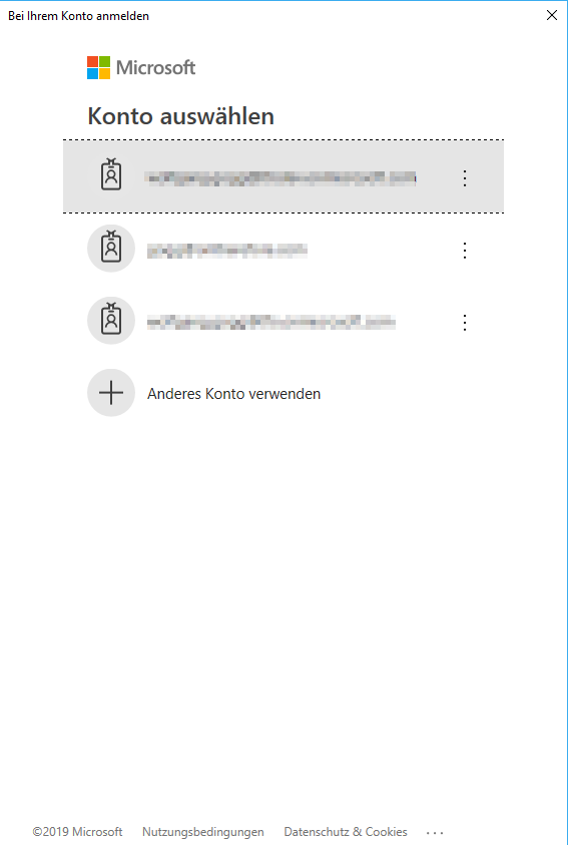

10.Después de hacer clic en Aceptar en el diálogo anterior se mostrará una pantalla de inicio de sesión. Inicie sesión con una cuenta que tenga permiso de Administrador para la integración de Azure Active Directory. Se mostrarán dos diálogos de inicio de sesión. Ambos son necesarios y deben aceptarse. El primero es para permitir que Therefore™ acceda al inquilino de Azure Active Directory. El segundo es para permitir el acceso a información de perfiles para el inicio de sesión Openid.

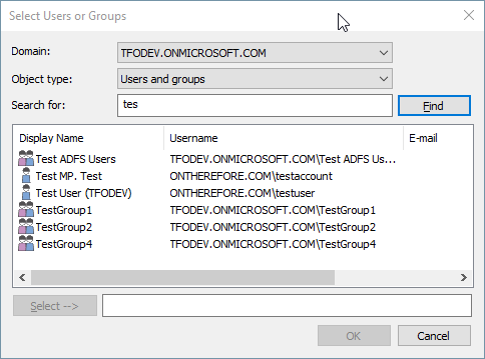

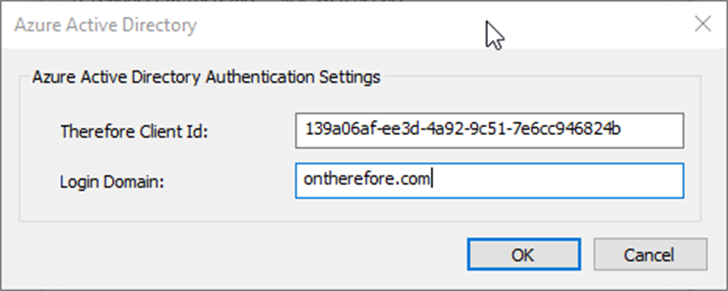

11. Una vez que se ha establecido la conexión, se puede acceder al nuevo dominio desde diálogos de selección de usuarios o grupos para seleccionarlos y concederles permisos.

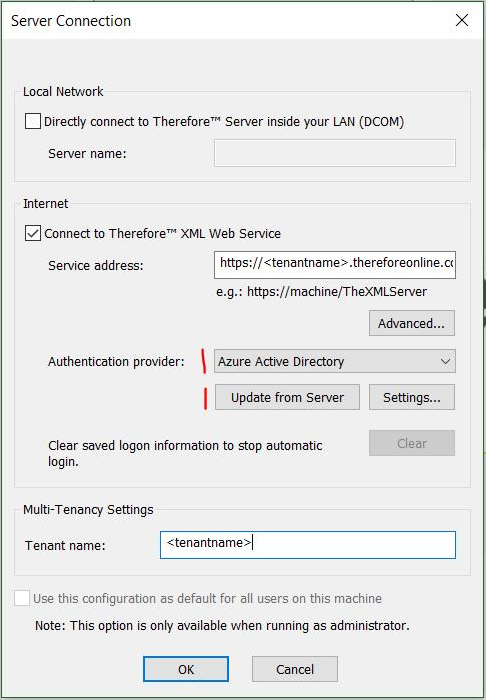

12. Cuando se conecte con Therefore™ a través de una aplicación cliente instalada, deberá configurar las opciones de conexión. Para Login using (Inicio de sesión mediante), seleccione la opción para Azure Active Directory y, a continuación, haga clic en Settings.

13.Debe establecer el Id. de cliente de Therefore con el mismo Id. de aplicación creado en el paso de preparación, que también se añadió a la configuración en Therefore™ Solution Designer.

14. Dominio de inicio de sesión puede quedar vacío y solo se requiere si está configurado SSO (consulte https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-sso). Para habilitar esto, deberá establecer aquí el dominio de inicio de sesión correcto. Por ejemplo, para testuser@ontherefore.com, el dominio de inicio de sesión sería ontherefore.com. |

|---|

|

La UI de cliente predeterminado se basa en la web. Esto es especialmente necesario para MFA (autenticación multifactorial). Si no se utiliza MFA, un usuario también puede seleccionar el diálogo de inicio de sesión tradicional sin la web estableciendo una clave de registro como se muestra a continuación. Sin embargo, este método no se recomienda.

HKEY_CURRENT_USER\Software\Therefore\Client\EnableSSOWebUi = 0

Este valor del registro deshabilita el diálogo de inicio de sesión basado en la web. Si MFA está habilitado, el inicio de sesión siempre fallará en este caso. |