|

Configuration des paramètres de Therefore™ |

Scroll |

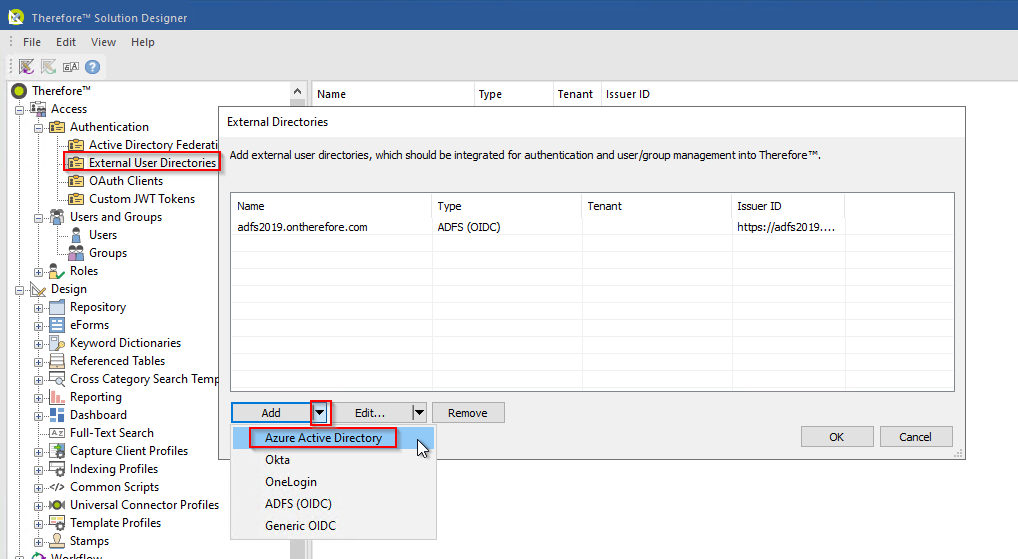

1.Pour vous connecter à Therefore™ Solution Designer, double-cliquez sur le nœud Annuaires d'utilisateurs externes. Cliquez ensuite sur Ajouter et sélectionnez l'option Azure Active Directory.

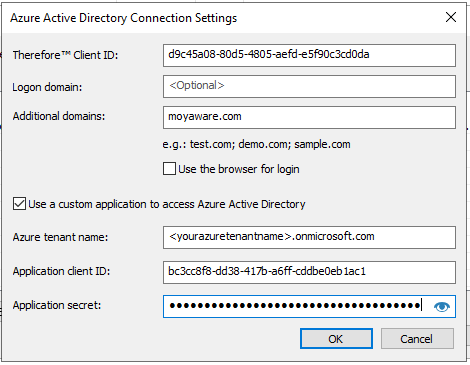

2.Dans ID du client Therefore™, entrez l’ID (client) de l’application créée précédemment dans le cadre de l’étape 1 (Therefore™ Client Login). Un domaine supplémentaire est nécessaire si l’annuaire Azure Active Directory contient des utilisateurs issus de domaines externes (via Azure AD, Synchronisation de Connect). À titre d'exemple, si l'annuaire contient des utilisateurs tels qu’alain.dupont@contoso.onmicrosoft.com et des utilisateurs tels que jean.durant@moyaware.com, vous devez entrer moyaware.com dans le champ Domaines supplémentaires. Cochez la case « Utiliser une application personnalisée pour accéder à Azure Active Directory » et renseignez tous les champs. « Nom du locataire Azure » correspond au nom de votre locataire Azure (« monentreprise.onmicrosoft.com » d’Azure, consultez la documentation Microsoft en cas de doute). « ID du client d'application » correspond à l’ID du client (voir étape 2) (Therefore™ Server Login). « Secret d'application » est la « clé secrète client » (voir étape 2). Cliquez sur OK pour établir la connexion.

Therefore™ utilise par défaut un navigateur chrome interne pour ouvrir la page de connexion de l’utilisateur Azure. Dans certains cas, ces données ne sont pas suffisantes (si Accès conditionnel est activé dans Azure et que l’utilisateur doit s’identifier auprès du navigateur système avant d’être autorisé à se connecter avec les informations d’identification Azure, par exemple). Si les utilisateurs ont des problèmes de connexion, vous pouvez activer la case « Connexion à l'aide du navigateur », qui utilisera le navigateur système par défaut au lieu du navigateur chrome interne pour ouvrir la page de connexion de l’utilisateur Azure. Cette action règle généralement les problèmes de connexion, en particulier pour les clients installés tels que Therefore™ Navigator.

3.Le champ Domaine de connexion peut rester vide et n'est obligatoire que si SSO est configuré (voir https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-sso). Pour activer ce processus, vous devez entrer le domaine de connexion correct dans ce champ. Exemple : pour testuser@ontherefore.com, le domaine de connexion serait ontherefore.com.

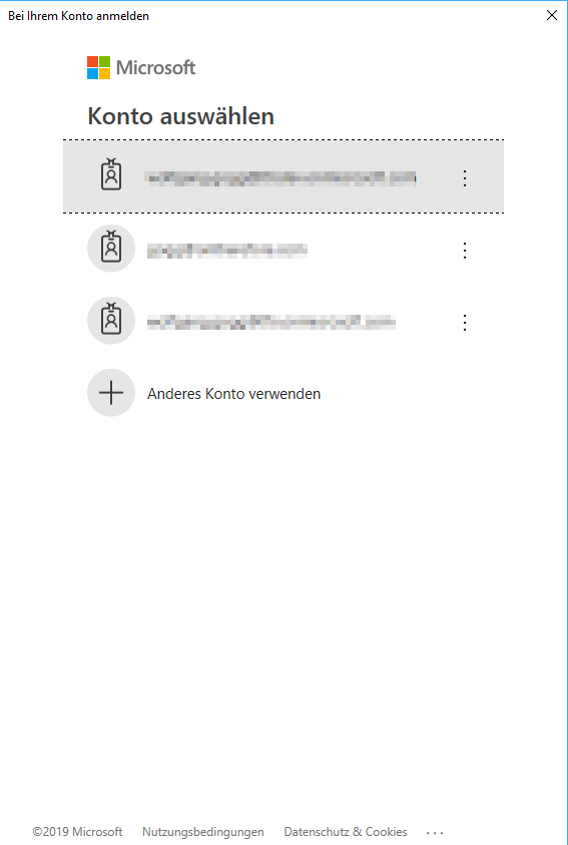

4.Lorsque vous cliquez sur OK dans la boîte de dialogue précédente, un écran de connexion s'affiche. Connectez-vous à l'aide d'un compte doté de la permission Administrateur pour le service Azure Active Directory à intégrer. Deux boîtes de dialogue de connexion vont s'afficher. Les deux sont obligatoires et doivent être acceptées. La première permet d'autoriser Therefore™ à accéder au locataire Azure Active Directory. La seconde autorise l'accès aux informations relatives aux profils utilisateur pour une connexion Openid.

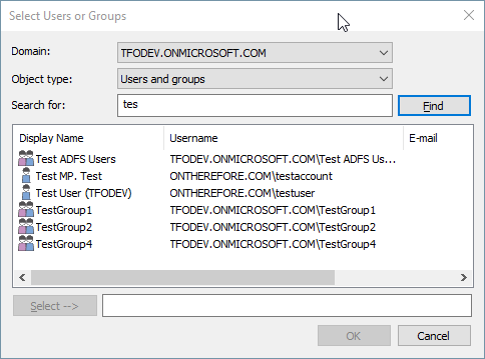

5.Une fois la connexion établie, vous pouvez accéder au nouveau domaine à l’aide des boîtes de dialogue de sélection des utilisateurs ou des groupes pour sélectionner des utilisateurs et des groupes et leur accorder les permissions requises.

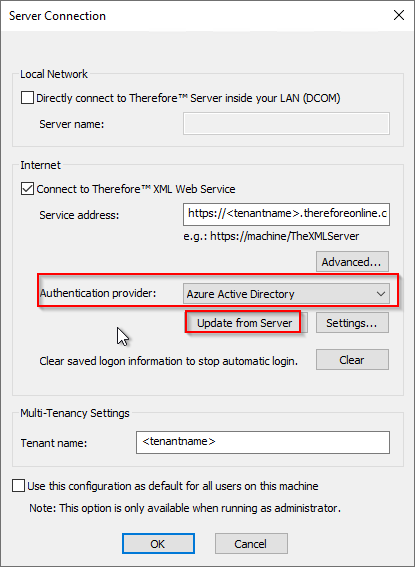

6.Si vous vous connectez à Therefore™ par le biais d'une application cliente installée, vous devez configurer les paramètres de connexion. Pour Fournisseur d'authentification, sélectionnez l'option Azure Active Directory, puis cliquez sur Mettre à jour depuis le serveur. Les paramètres sont automatiquement renseignés.

|

|---|