|

Sicherheitskonzept aktualisieren |

Scroll |

So aktualisieren Sie das Sicherheitskonzept in Thereforeâ„¢ auf die rollenbasierte Zugriffskontrolle:

1.Beenden Sie als Erstes die ältere Therefore™-Version (z. B. Therefore™ 2019), die noch das klassische Sicherheitskonzept verwendet, und beginnen Sie mit der Aktualisierung auf Therefore™ 2020.

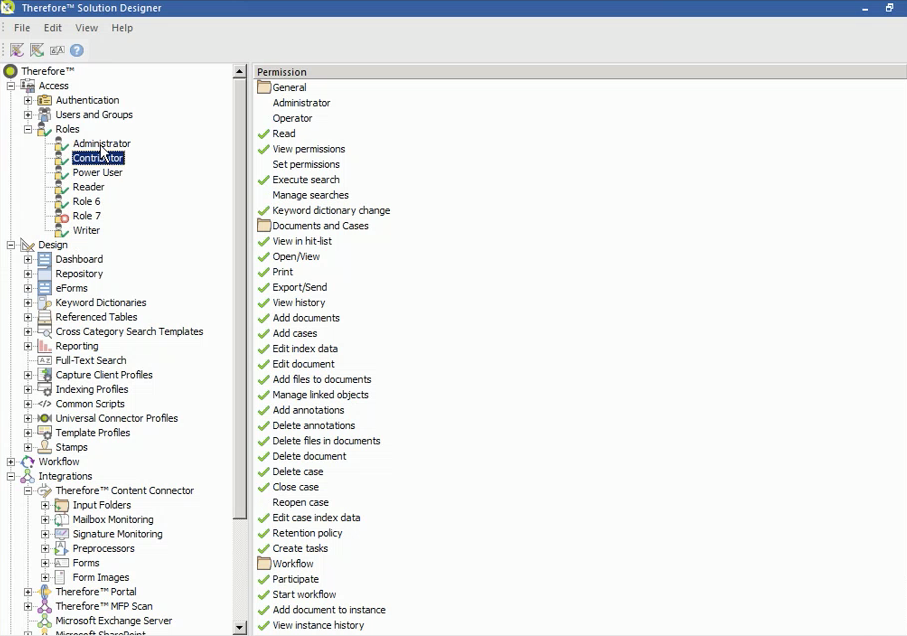

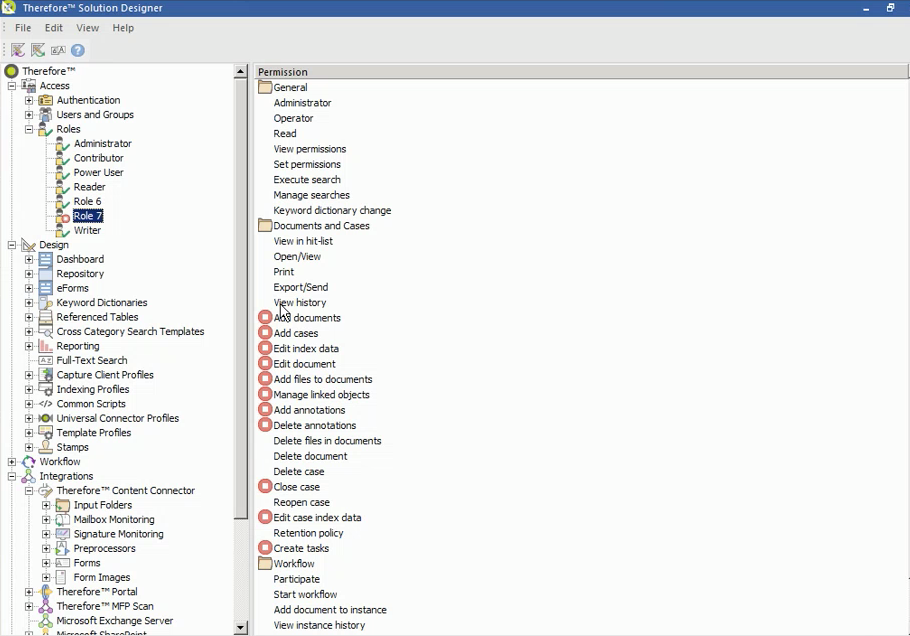

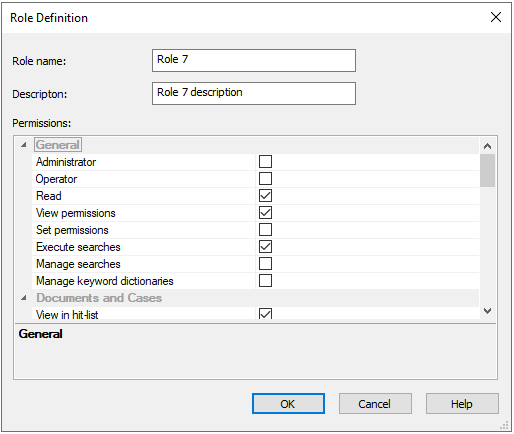

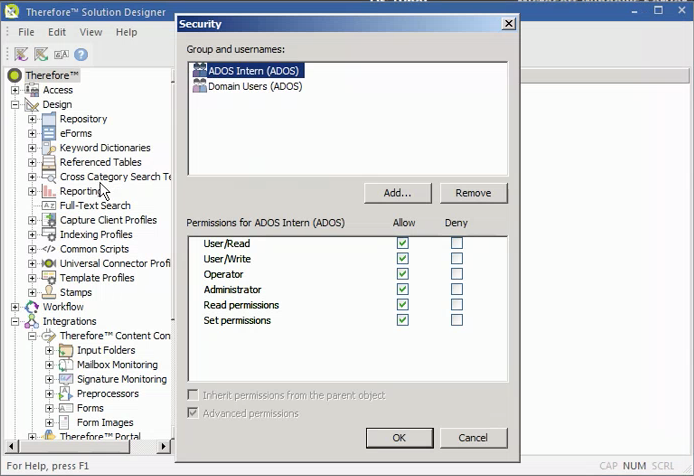

2.In Therefore™ 2020 sehen Sie den neuen Knoten Rolle unter Zugriff. Dieser enthält mehrere vorinstallierte Rollen (z. B. Administrator, Beitragender usw.). Falls die vorherige Version von Therefore™ definierte Berechtigungen enthielt, erscheinen diese als nummerierte Rollen in Therefore™ 2020 (z. B. Rolle 6, Rolle 7 usw.).

|

Hinweis:

•Nach der Aktualisierung sind Sicherheitskonfigurationen, die aus einer früheren Version von Thereforeâ„¢ übernommen wurden, in Thereforeâ„¢ 2020 weiterhin voll funktionsfähig. Unter dem Knoten Rolle werden diese übernommenen Sicherheitskonfigurationen als nummerierte Rollen angezeigt (z. B. Rolle 6, Rolle 7 usw.) und entweder Gewähren sie Rechte (durch ein grünes Häkchen

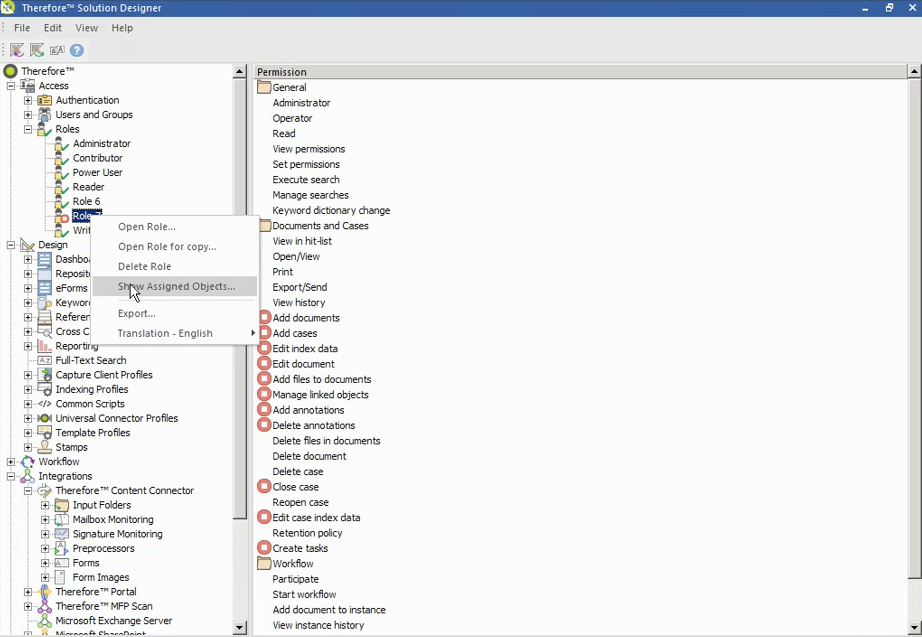

•Die Anzahl der Rollen, die das System erstellt, ist auf ein Minimum ausgelegt. Beispiel: Wenn mehrere Benutzer in der klassischen Version die gleichen Berechtigungseinstellungen haben, wird ihnen nach der Aktualisierung im neuen rollenbasierten Modell die gleiche Rolle zugewiesen. Nach der Aktualisierung auf Thereforeâ„¢ 2020 enthalten Sicherheitskonfigurationen aus der älteren Version möglicherweise mehrere nummerierte Rollen unter dem Knoten "Rolle". Diese können jedoch zu einer kleineren Anzahl von Rollen zusammengefasst werden, indem Sie sie überprüfen und durch eine bestehende definierte Rolle ersetzen. |

|

Beispiele:

Beispiel für eine vorinstallierte Rolle:

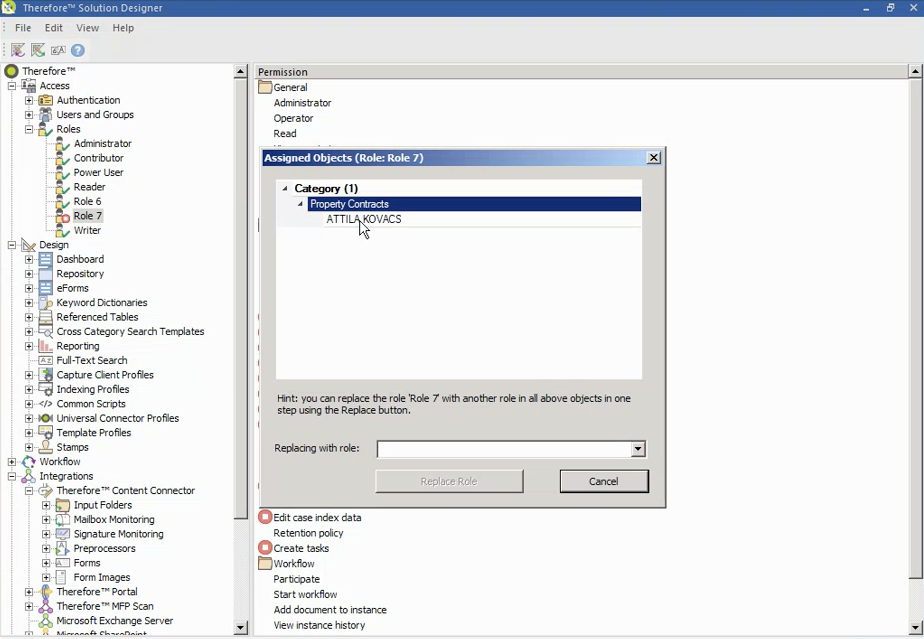

Beispiel für eine nummerierte Rolle, die aus einer früheren Version von Therefore™ übernommen wurde:

|

|

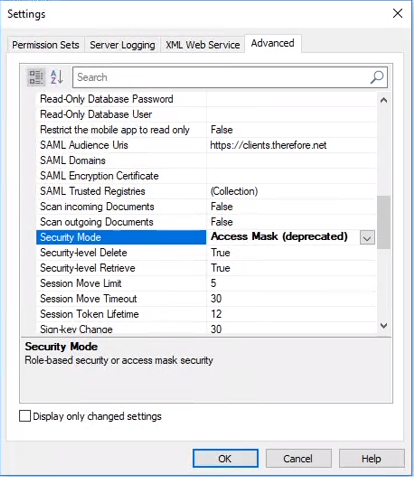

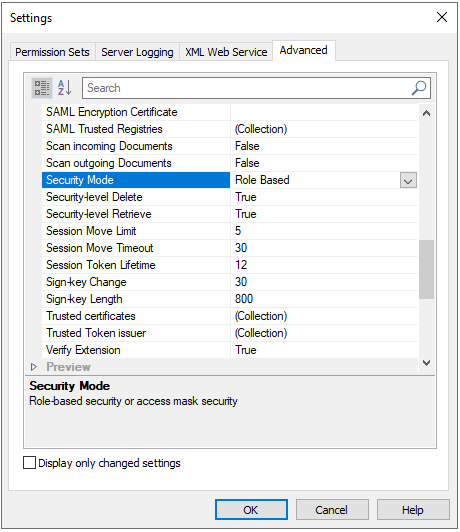

Hinweis: Nach der Aktualisierung ist die Standardeinstellung unter Sicherheitsmodus in den erweiterten Einstellungen Zugriffsmaske (veraltet). Das klassische Sicherheitskonzept bleibt (wie bisher) voll funktionsfähig, obwohl der neue Knoten Rolle unter Zugriff angezeigt wird. Der klassische Sicherheitsmodus Zugriffsmaske verwendet effektiv das rollenbasierte System im Hintergrund, d. h. er emuliert die Sicherheitsmerkmale früherer Therefore™-Versionen über Konfigurationen des rollenbasierten Systems. Der klassische Sicherheitsmodus "Zugriffsmaske" arbeitet in der Realität mit dem rollenbasierten System im Hintergrund, wobei er die Sicherheitsmerkmale früherer Therefore™-Versionen über Konfigurationen im rollenbasierten System emuliert". Es ist also eine Emulation der alten Sicherheitskonfiguration auf der Basis von rollenbasierter Zugriffskontrolle.

|

3.Um zu sehen, wie die alte Konfiguration im neuen Sicherheitskonzept in eine Rolle umgewandelt wurde, klicken Sie mit der rechten Maustaste auf die markierte Rolle und wählen Sie Zugewiesene Objekte anzeigen.

4.Das Dialogfeld Zugewiesene Objekte wird angezeigt, in dem der Administrator sehen kann, welcher Benutzer dem jeweiligen Objekt zugewiesen wurde. Der Administrator kann dem Benutzer dann eine andere Rolle zuweisen, indem er einen Eintrag aus der Dropdownliste "Ersetzen durch Rolle" auswählt.

|

Hinweis: Die Berechtigungen einer Rolle können auch über das Dialogfeld Rollendefinition bearbeitet werden.

|