|

注:クラウド ベースのユーザー ディレクトリー として Azure Active Directory を使用するときは、Therefore™ ではユーザー名/パスワードを作成する必要はありません。Therefore™ は、Azure Active Directoryで定義されたユーザーとグループを取り込み、Azure Active Directory でのみユーザーを認証します。その後、OpenID Connect トークンを使って Therefore にログインします。

|

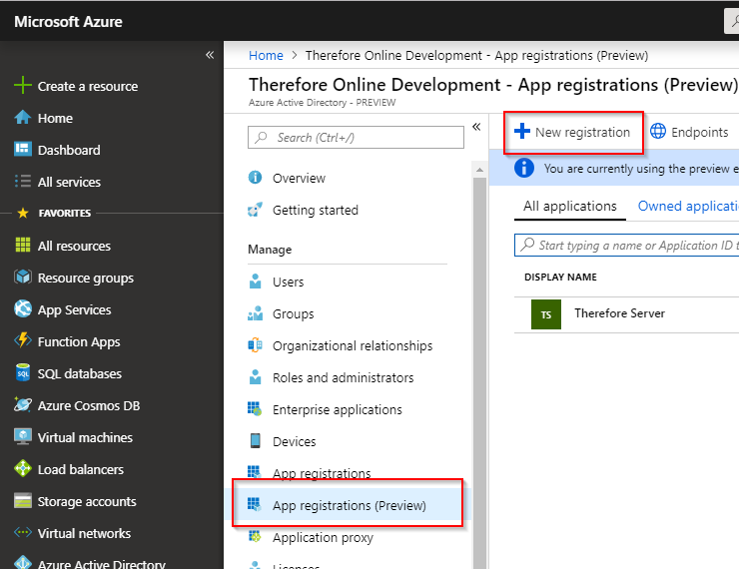

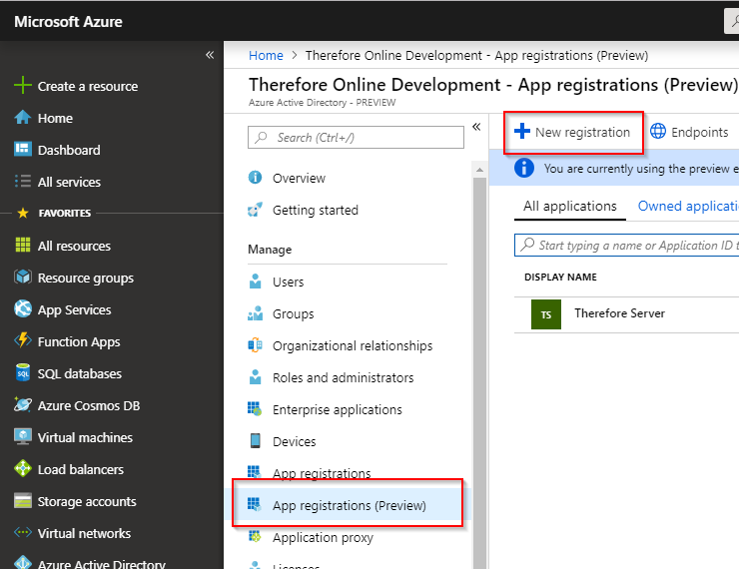

1.Azure Active Directory での準備: OpenID Connect トークンについては、Azure テナントで新しいクライアント ID を作成する必要があります。これは、この機能を動作させるための必要要件です。以下で、このような Therefore™ のクライアント アプリケーションを作成する方法について段階を追って説明します。

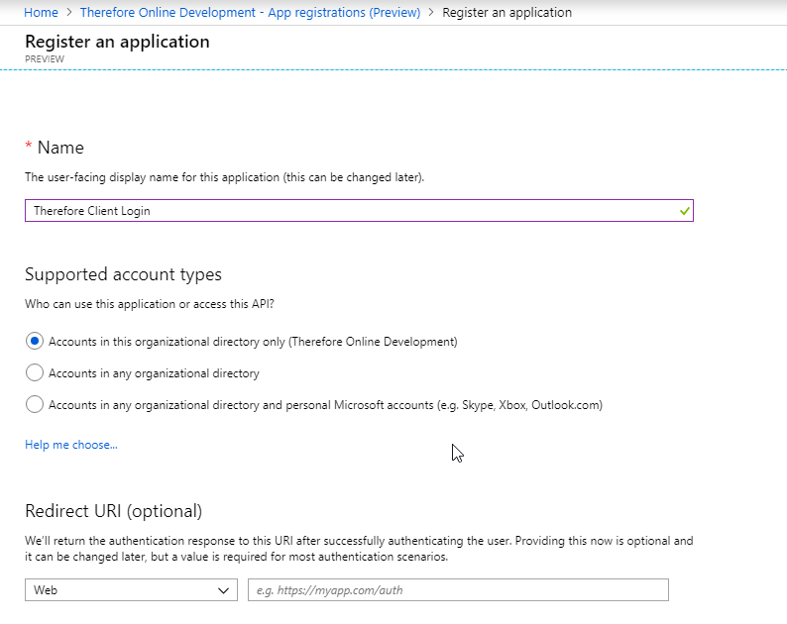

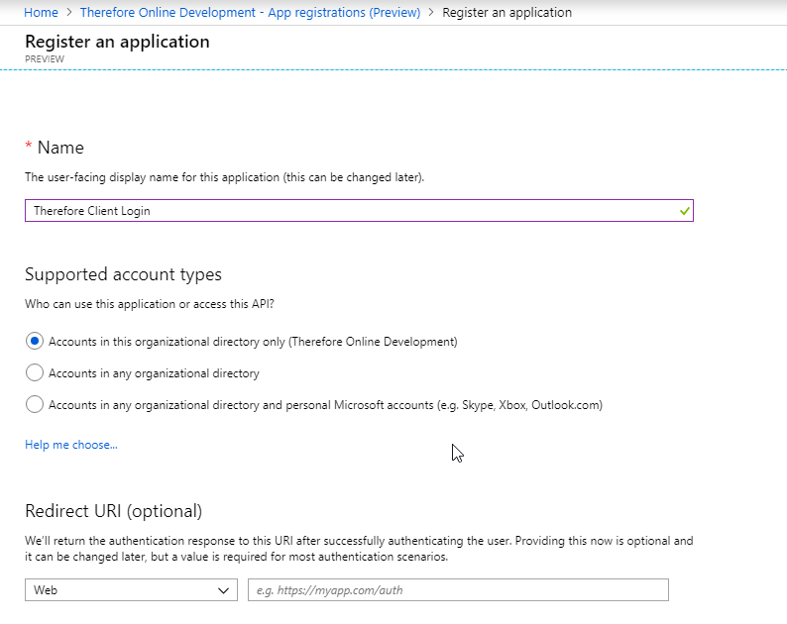

2.新しいアプリケーションを登録します。「名前」には任意の名称を入力できます。「Therefore Client Login」でなくても構いません。

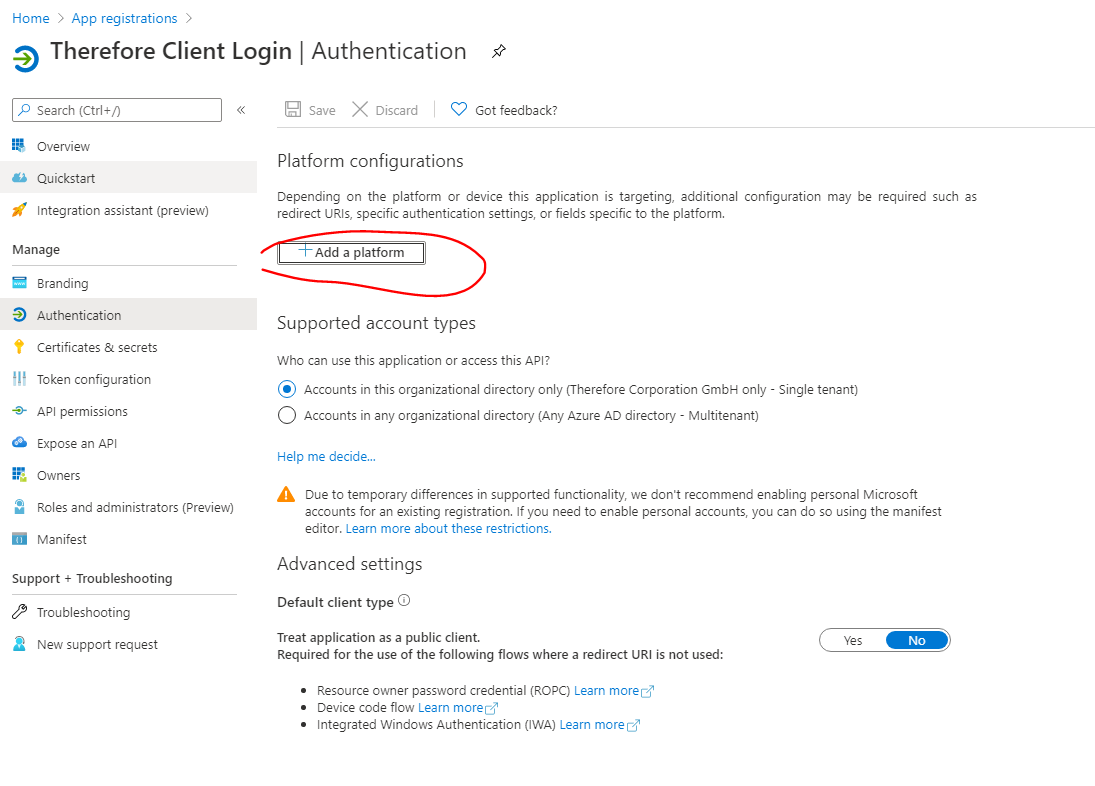

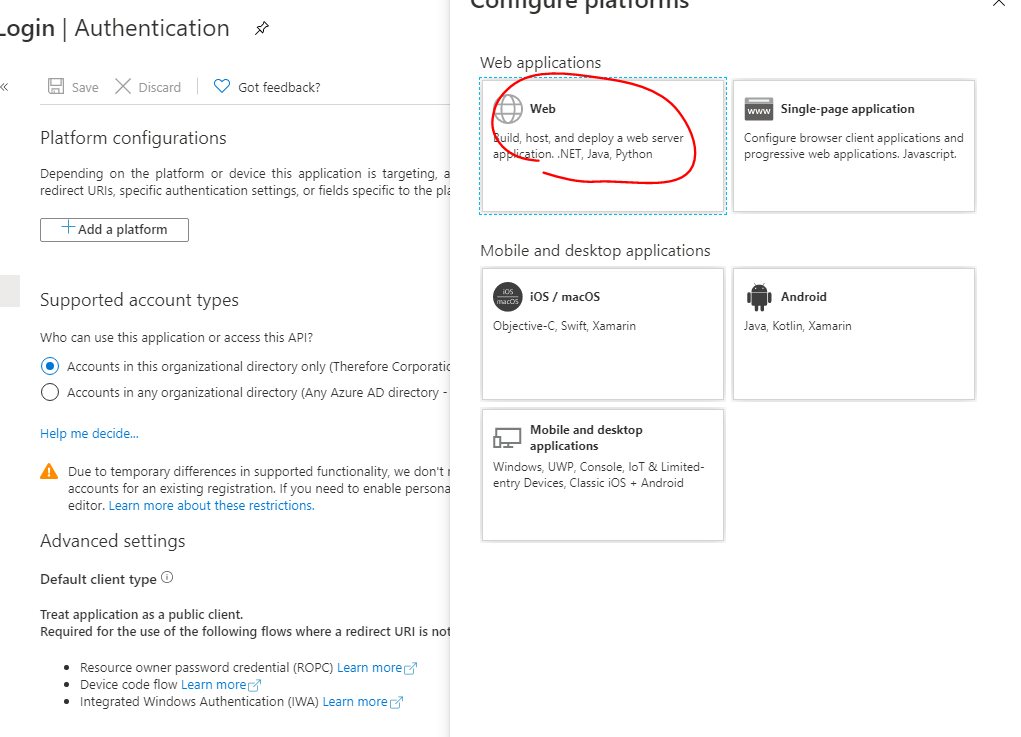

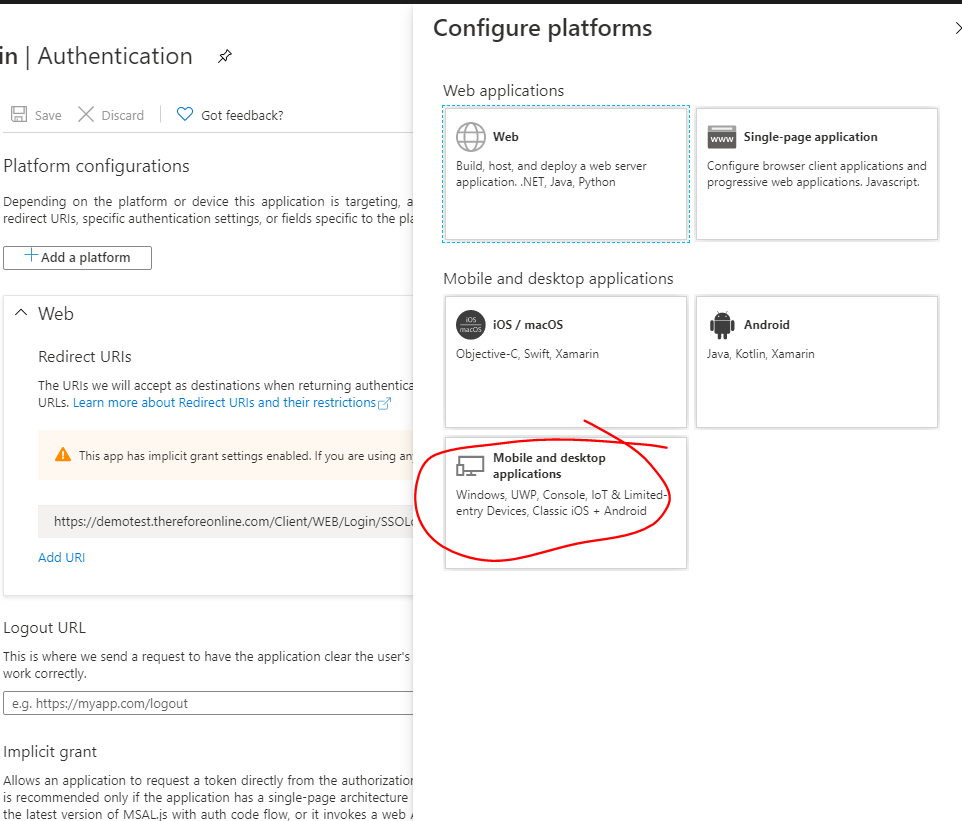

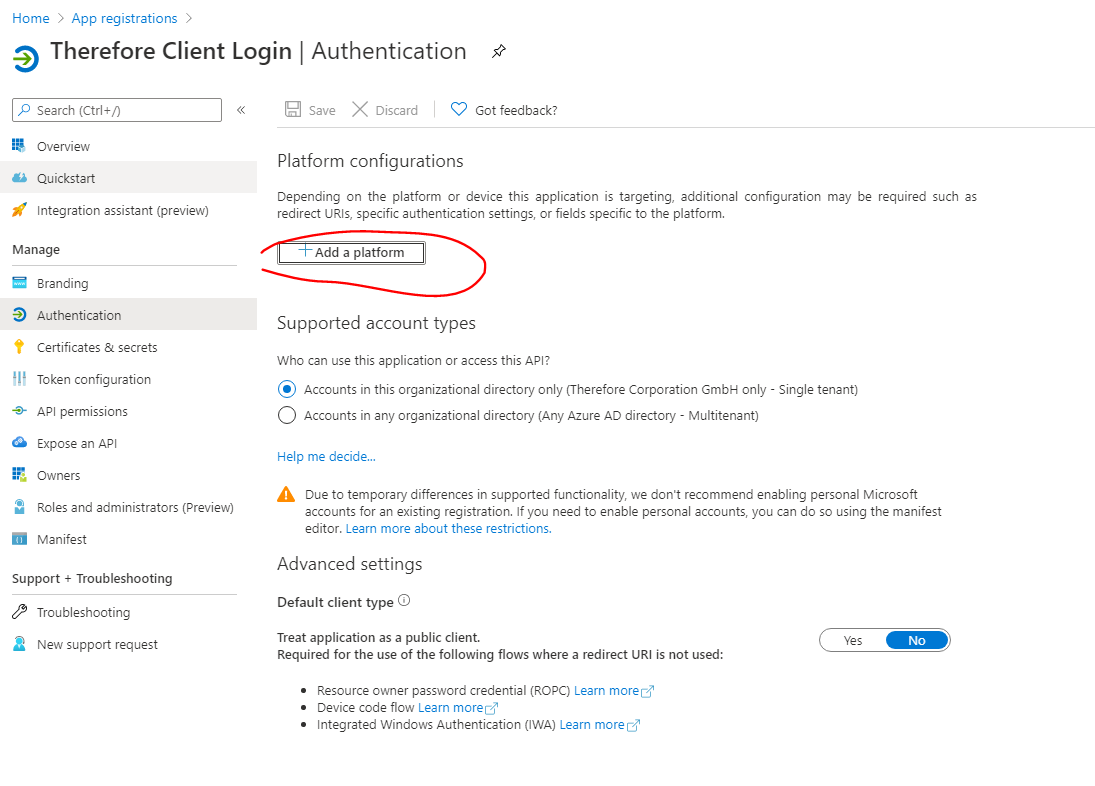

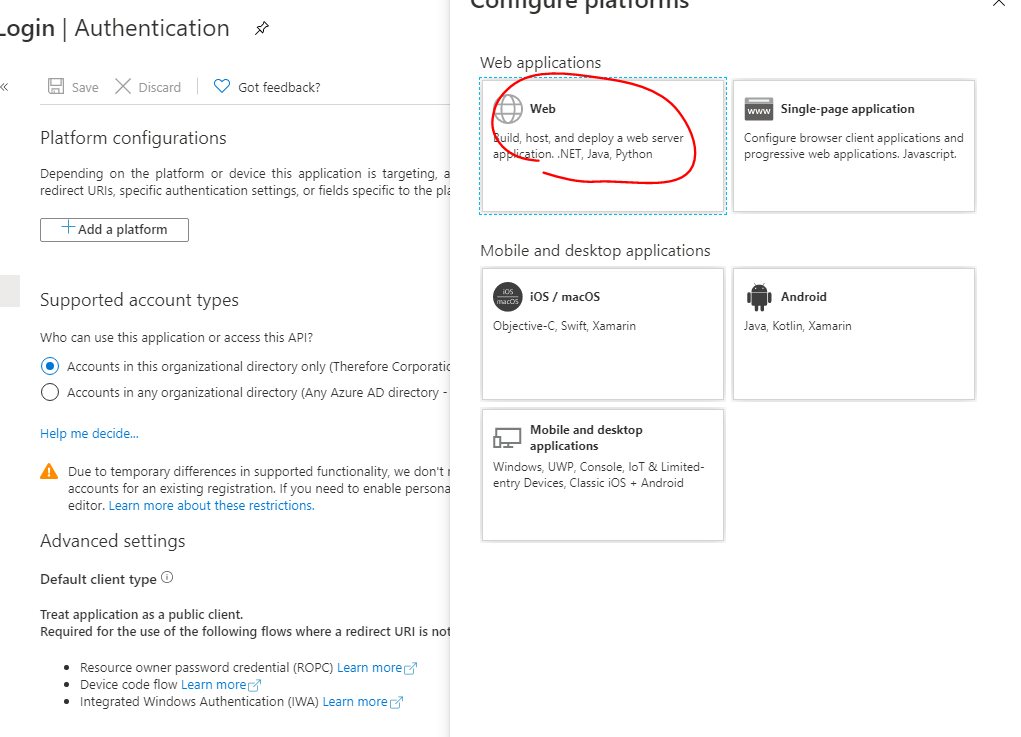

3.アプリケーションを作成したら、プラットフォームを追加します。

4.次に、Web アプリケーションから Web を選択します。

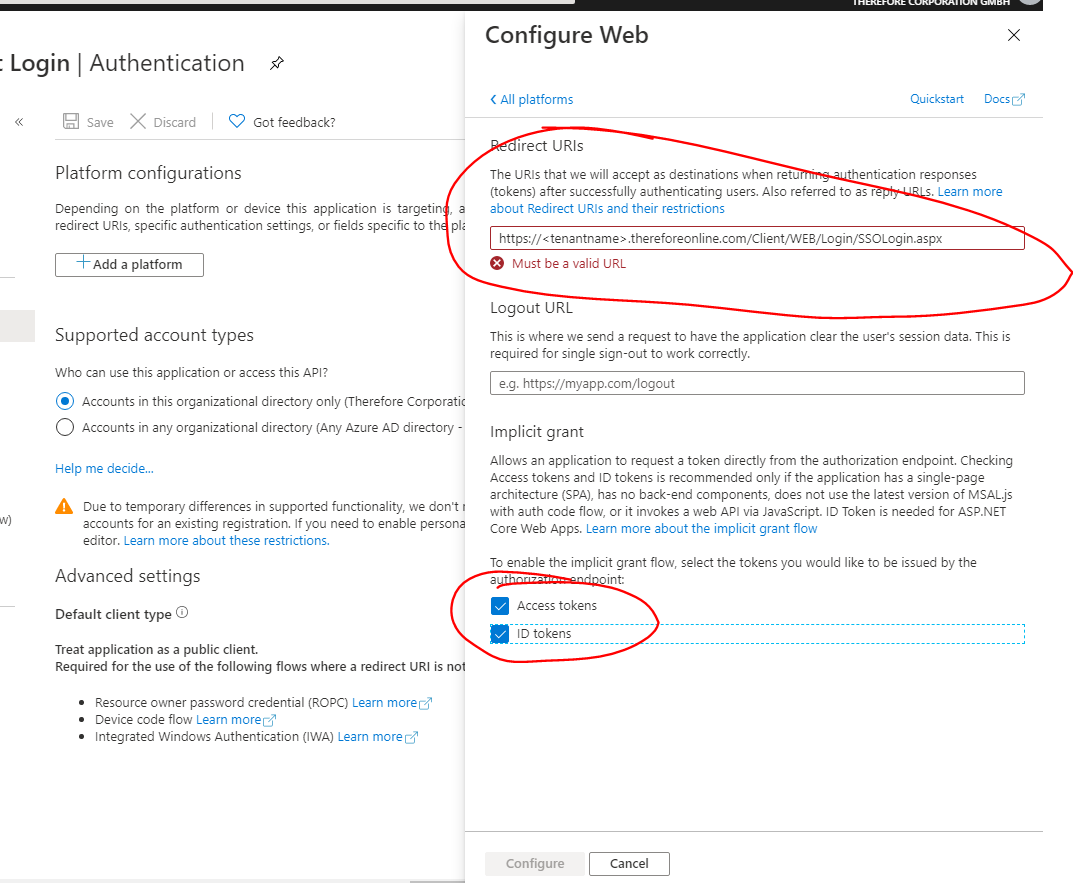

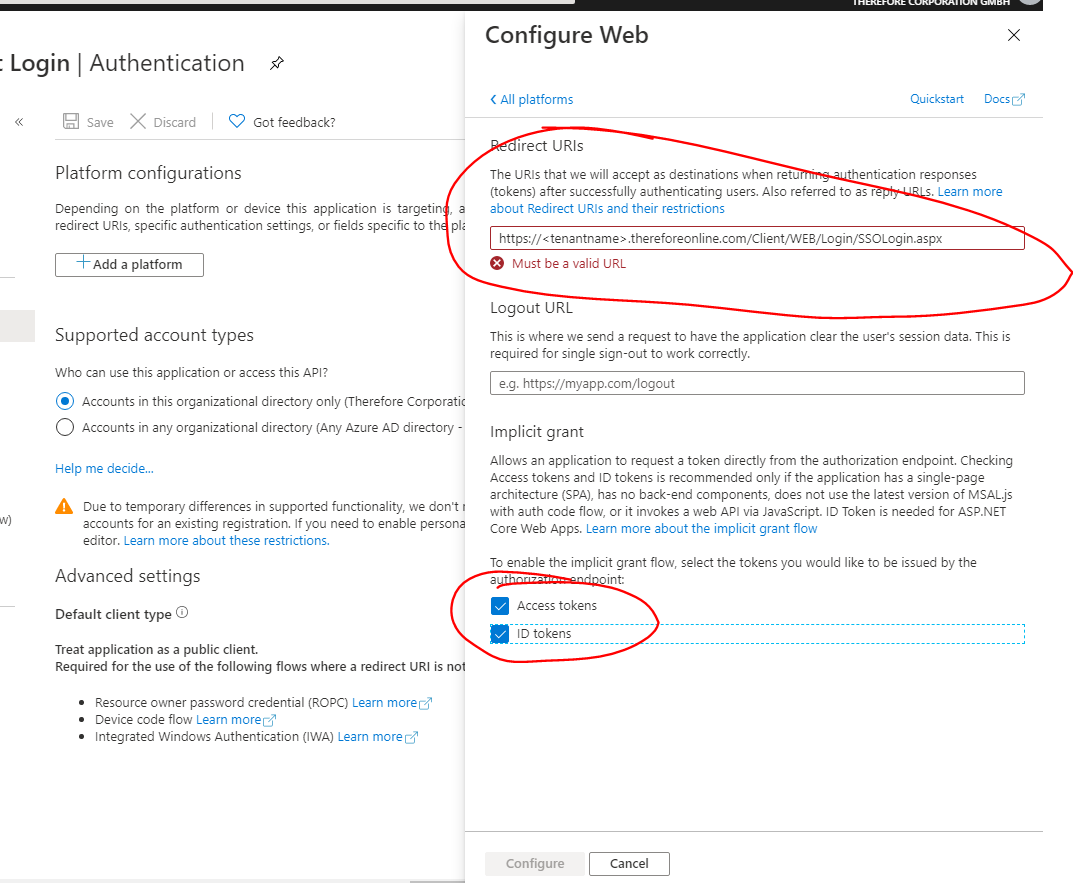

5.正しいリダイレクト URI を確実に追加し、暗黙の付与を確認します。ここでは、顧客のウェブ クライアント インストールの Therefore™ Web Access ページ "Client/WEB/Login/SSOLogin.aspx" と、正しいテナントを指定する必要があります。例: https://mytenant.thereforeonline.com/Client/WEB/Login/SSOLogin.aspx暗黙の付与セクションで、アクセス トークンと ID トークンにチェックが入っていることを確認してください。

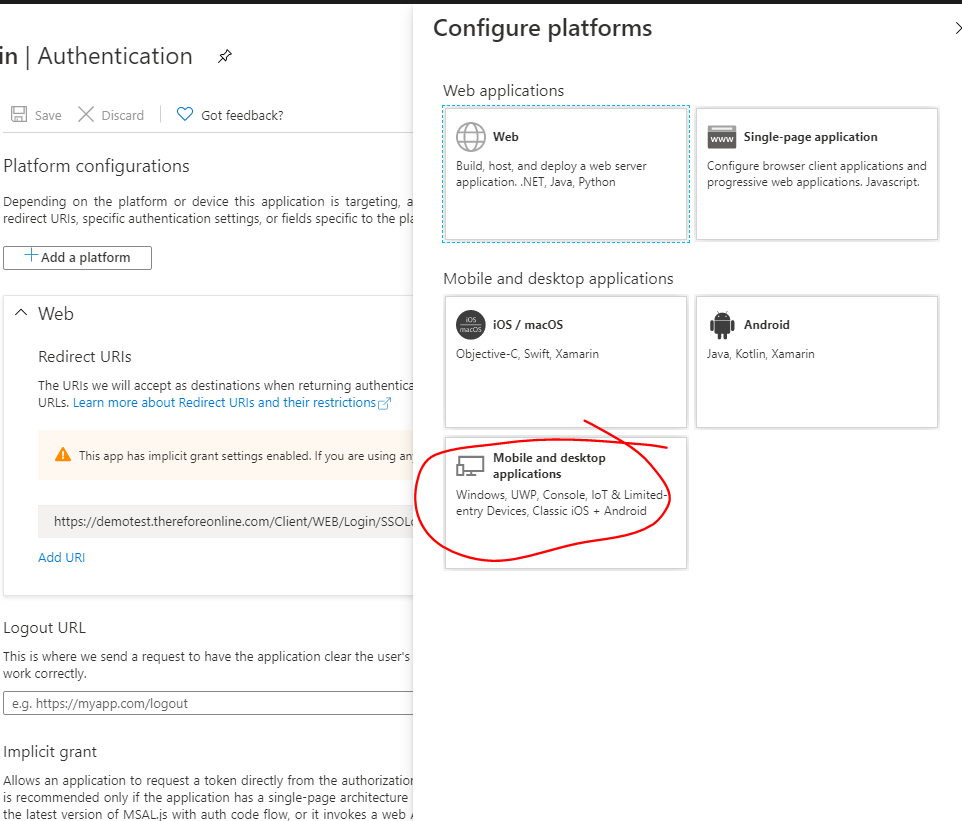

6.再度プラットフォームの追加をクリックして、モバイルとデスクトップ アプリケーションを追加します。

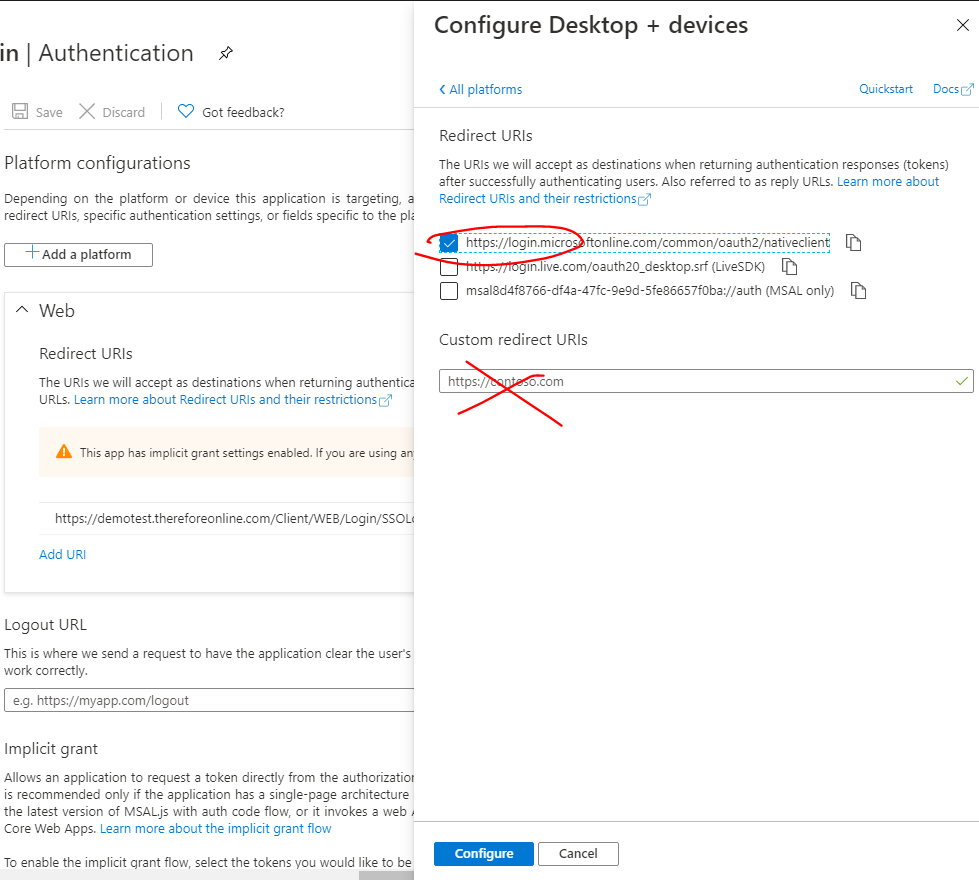

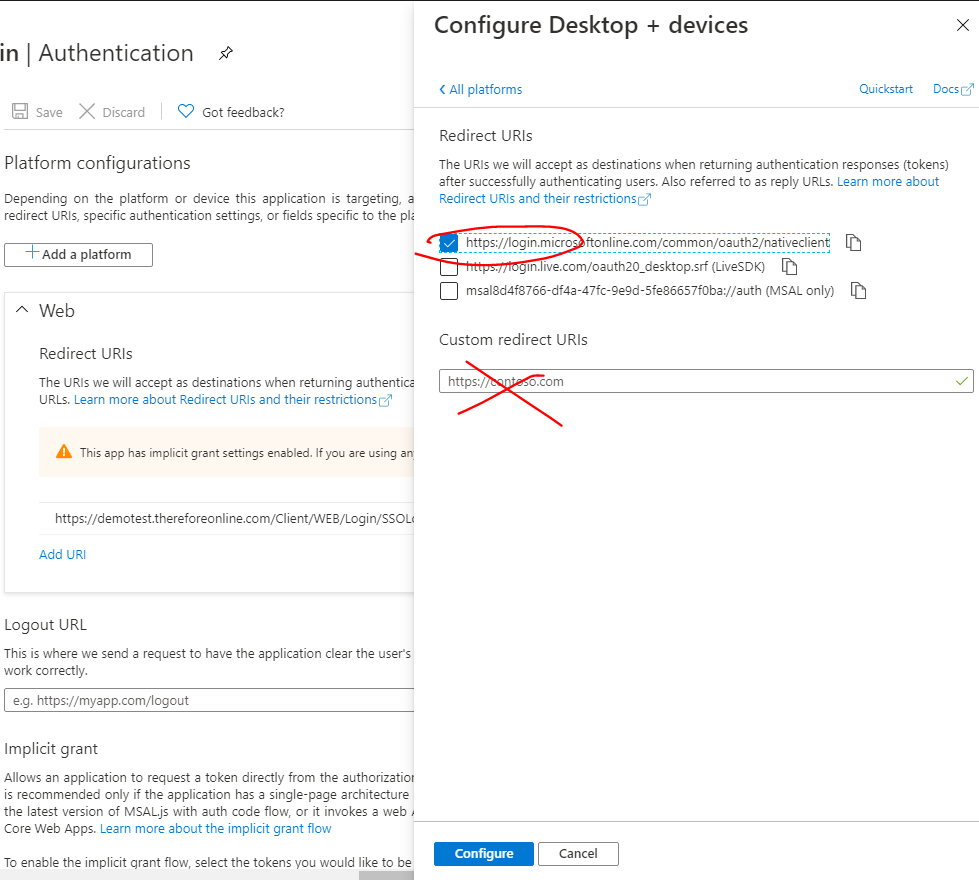

7.ネイティブ クライアントで終わる URI のチェックボックスに確実にチェックを入れ、カスタム リダイレクト URI を空欄にします。

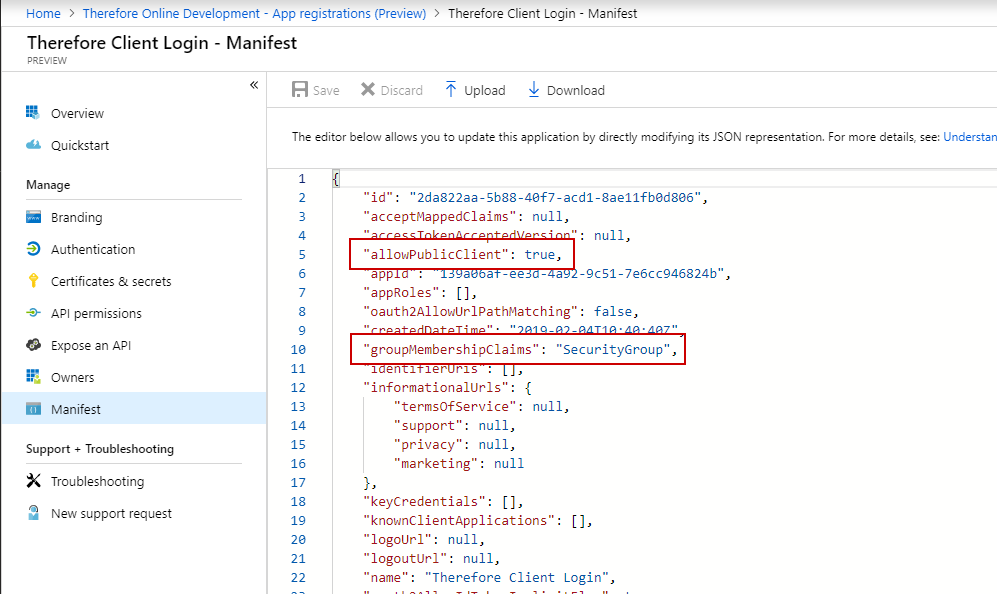

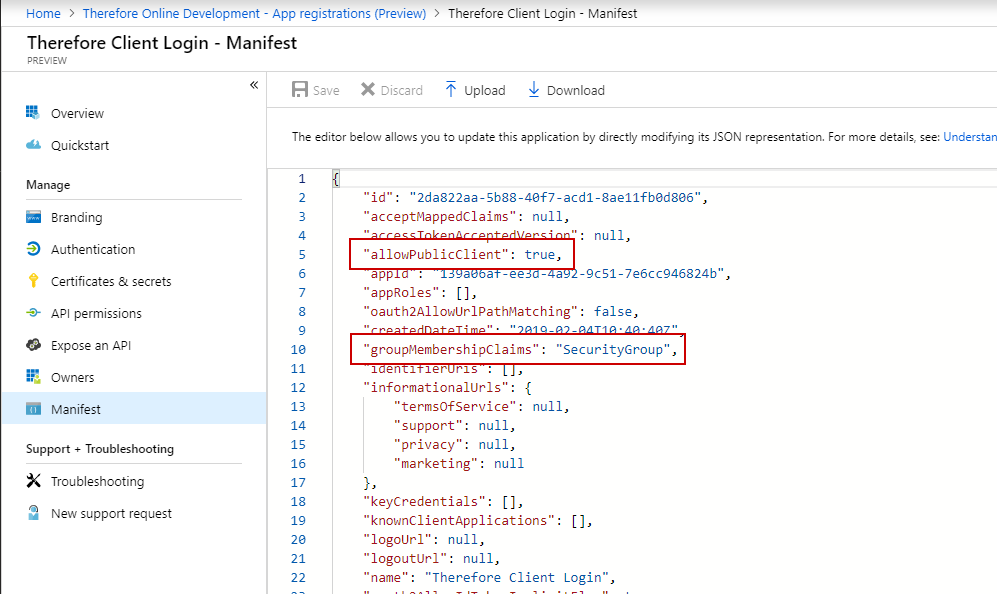

8.マニフェスト セクションでは、allowPublicClient の入力内容を null から true に、groupMembershipClaims の入力内容を null から SecurityGroup に変更します。

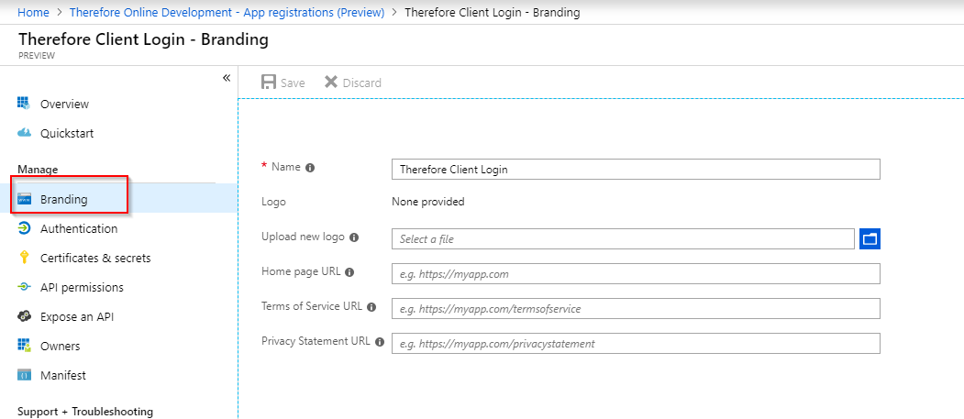

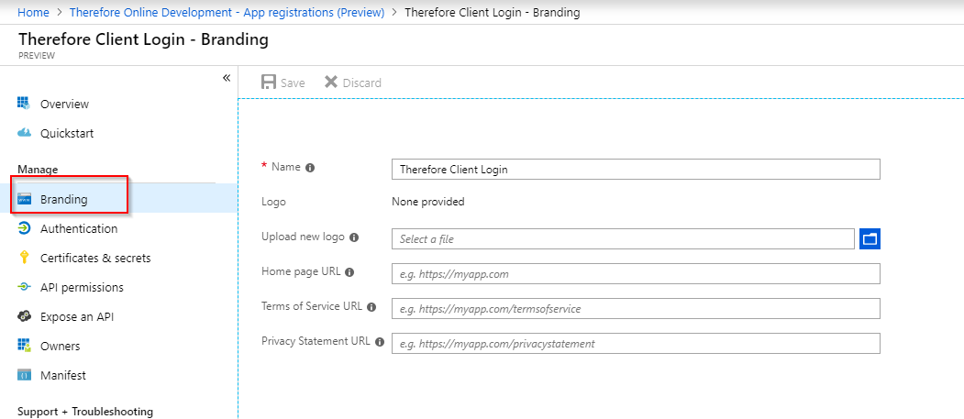

9.オプション:ブランドタブに進み、必要に応じて入力内容を変更します。

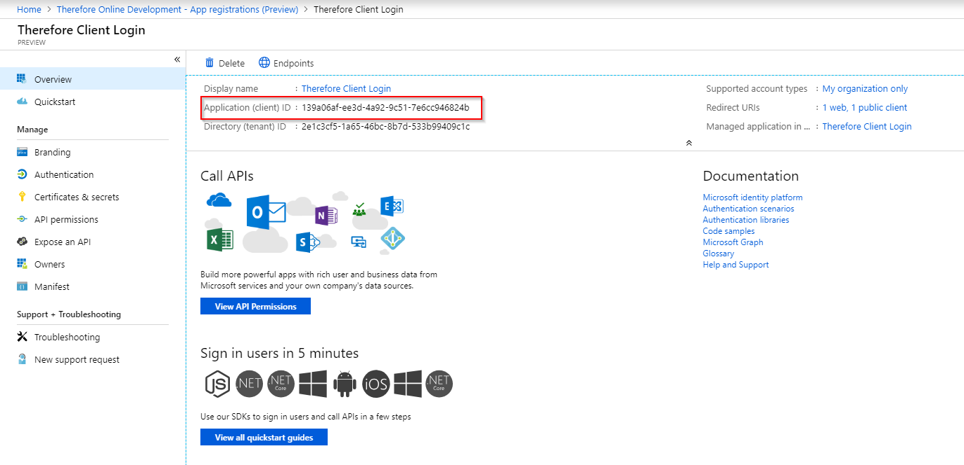

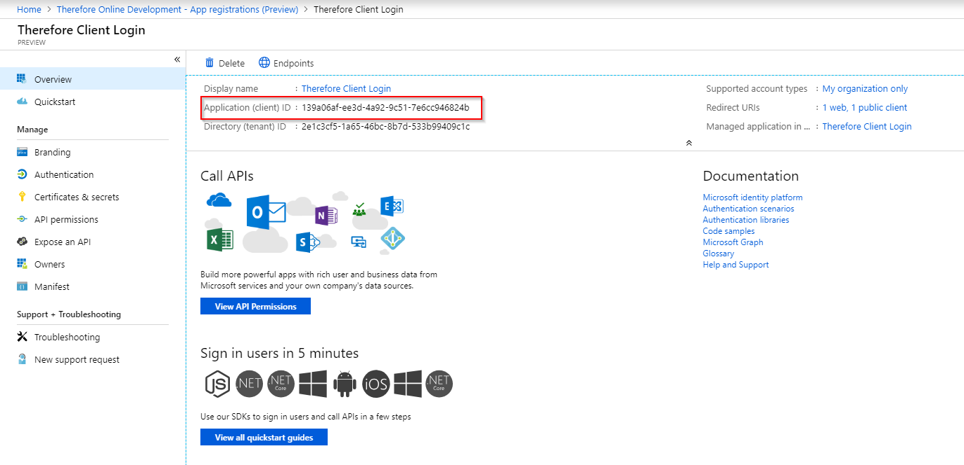

10. 概要セクションで、クライアント ID を確認しメモを取っておきます。ステップ 3 での設定時に必要になります。

|

ステップ 2:Azure Active Directory にバックエンド統合をするための、クライアント独自のアプリケーションを作成する

ステップ 2:Azure Active Directory にバックエンド統合をするための、クライアント独自のアプリケーションを作成する

Therefore™ Server と Azure Active Directory をバックエンド統合するためには、カスタム クライアント アプリケーションを Azure Active Directory に手動で登録し、Therefore™ と「シークレット」を共有するように設定する必要があります。アプリケーション シークレットは「無期限」に設定することができ、ユーザーの Azure Active Directory から Therefore™ にバックエンドでアクセスできるようになります。

セットアップ:

1.初期設定で新規のアプリケーションを作成します。

|

注:「名前」には任意の名称を入力できます。「Therefore Server Login」でなくても構いません。

|

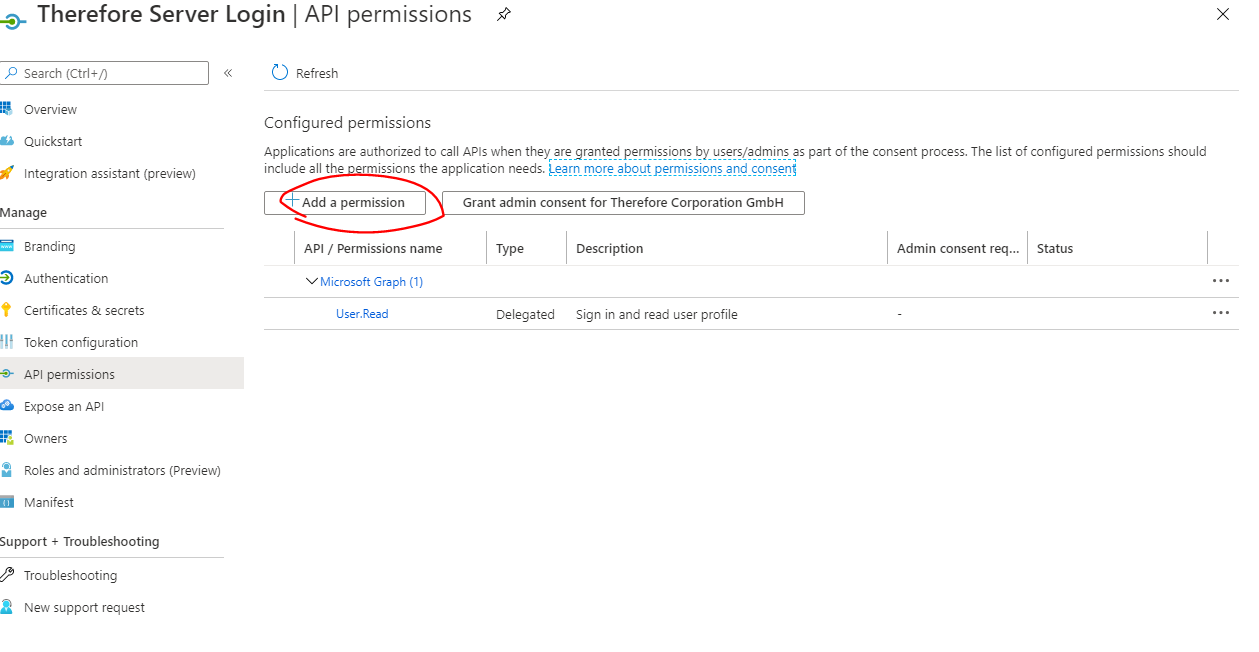

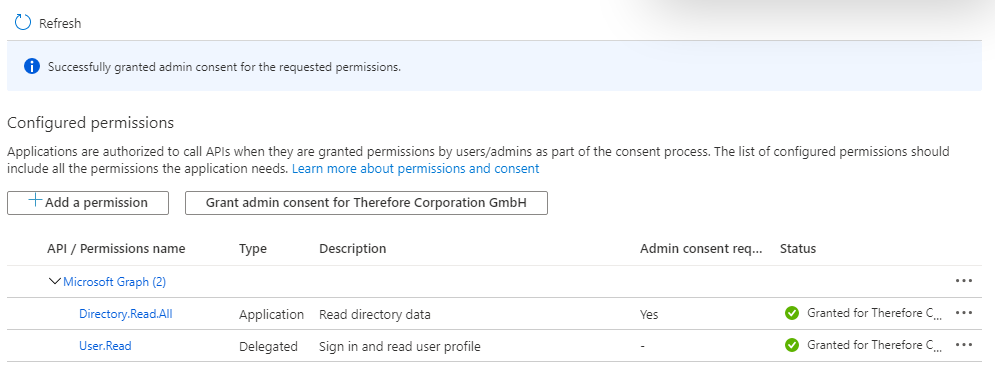

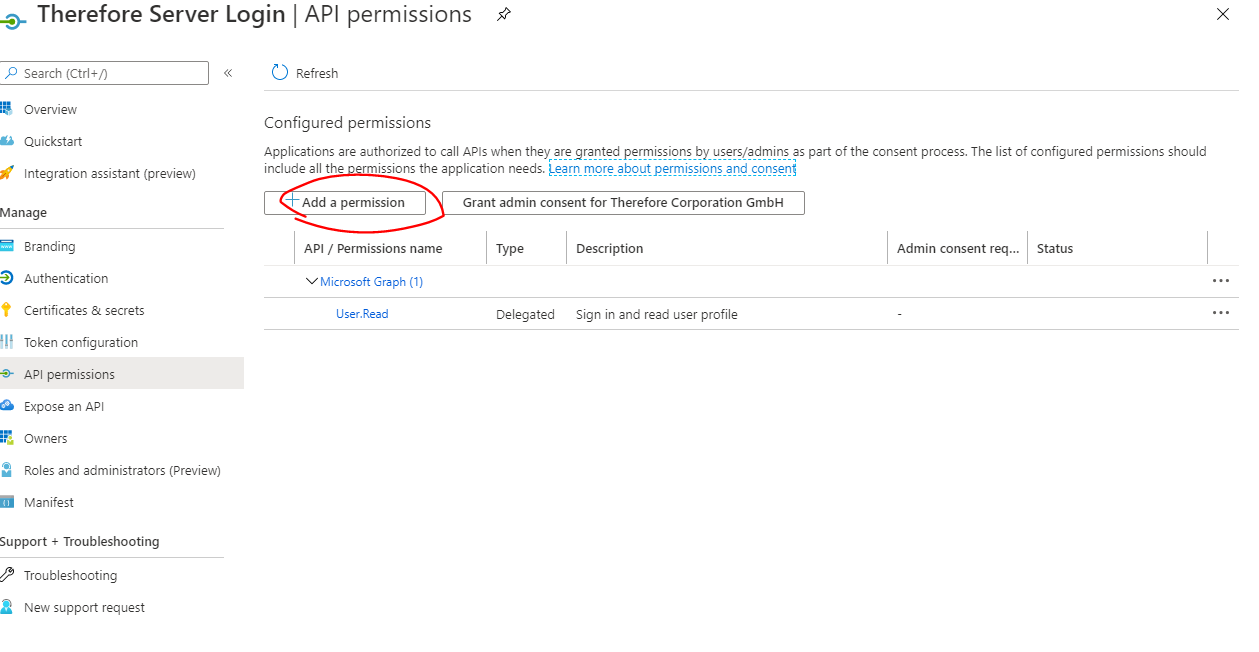

2.API アクセス許可に進み、アクセス許可を追加をクリックします。

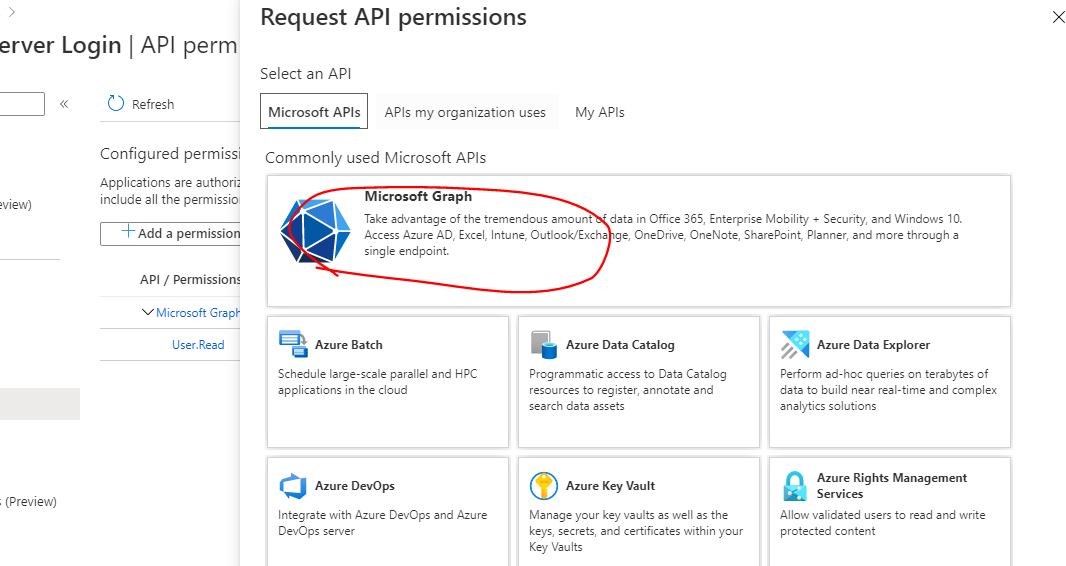

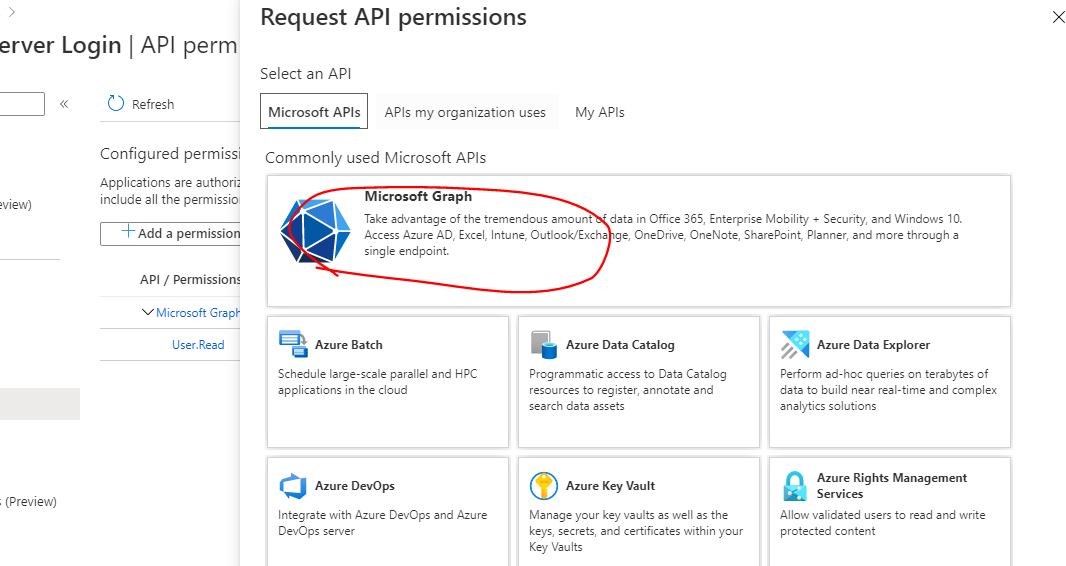

3.Microsoft Graph を選択します。

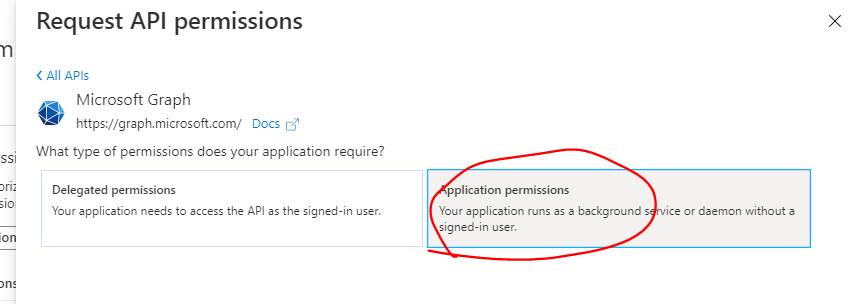

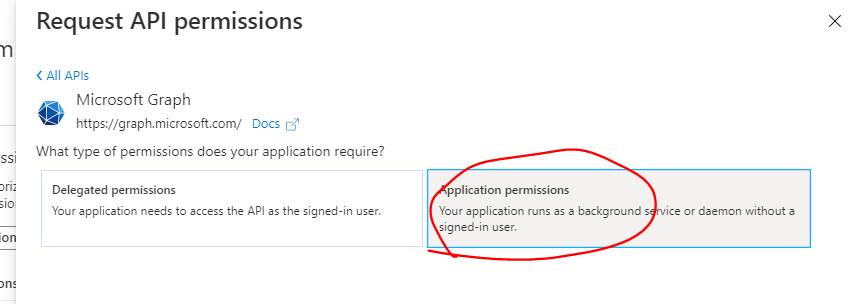

4.アプリケーションのアクセス許可を選択します。

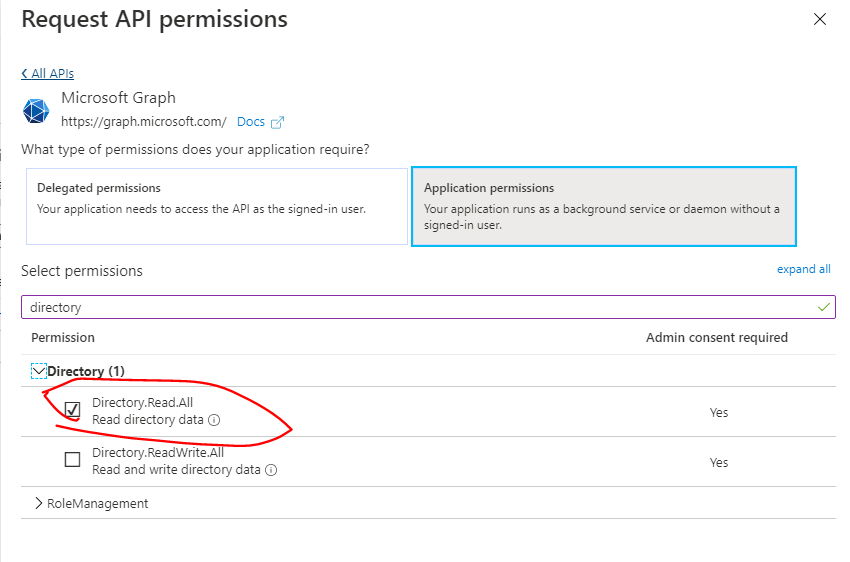

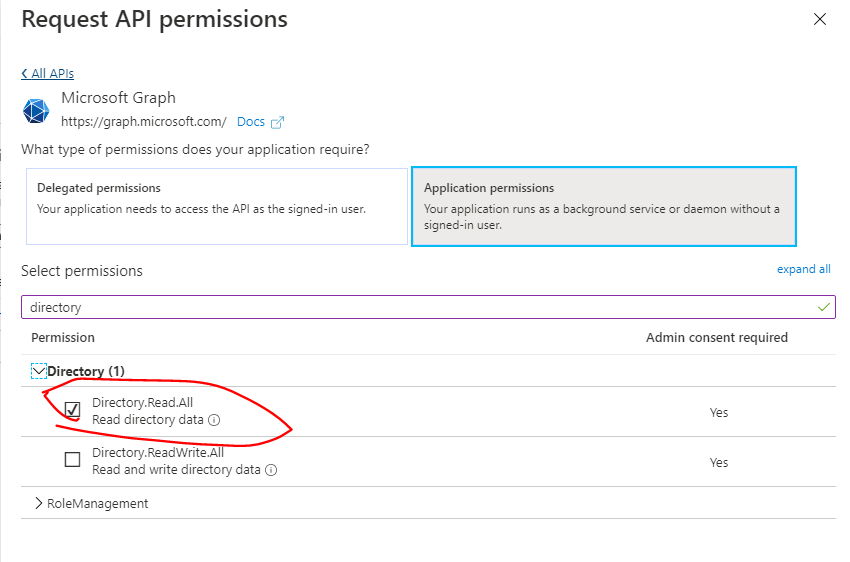

5.Directory.Read.All を選択します。

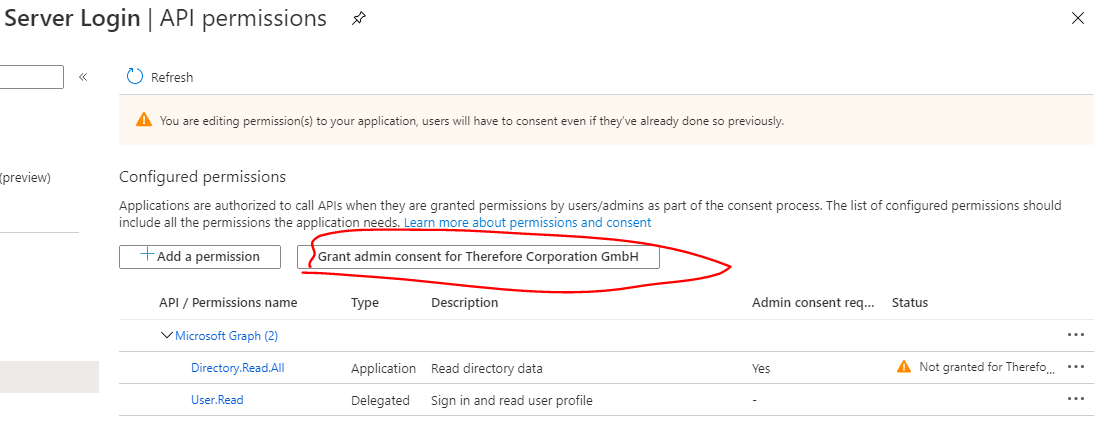

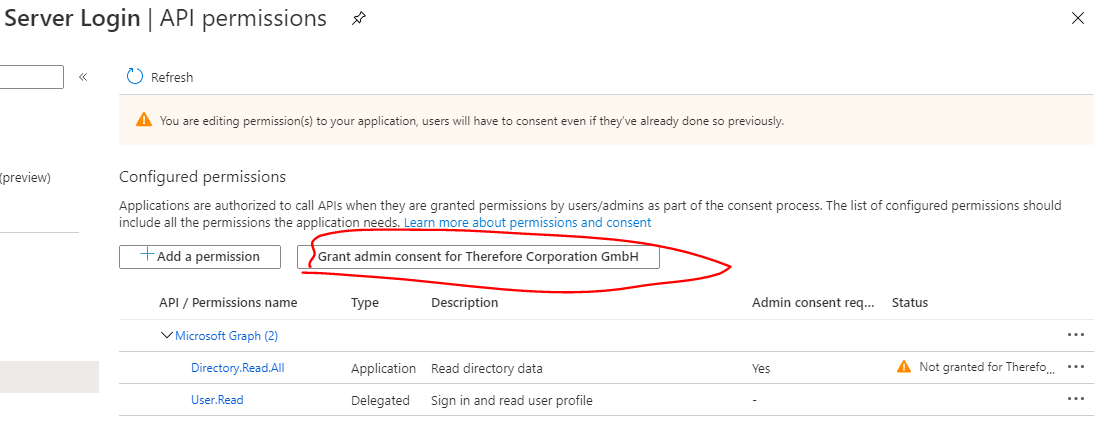

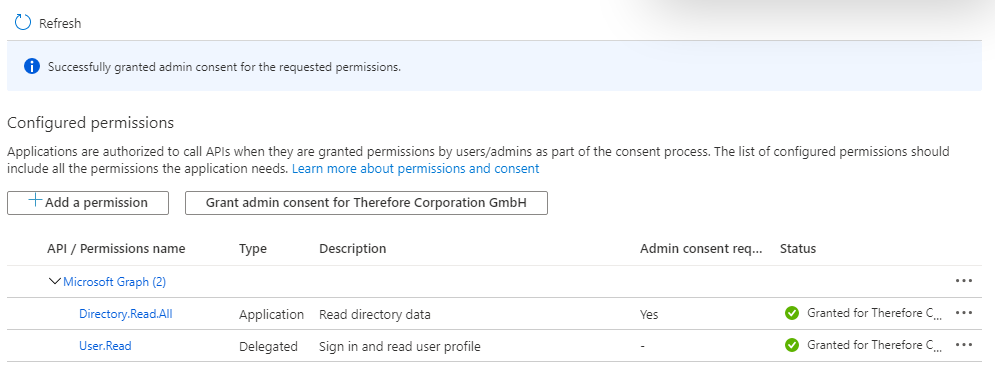

6.アクセス許可を追加した後に、「管理者の同意の付与」をクリックします。

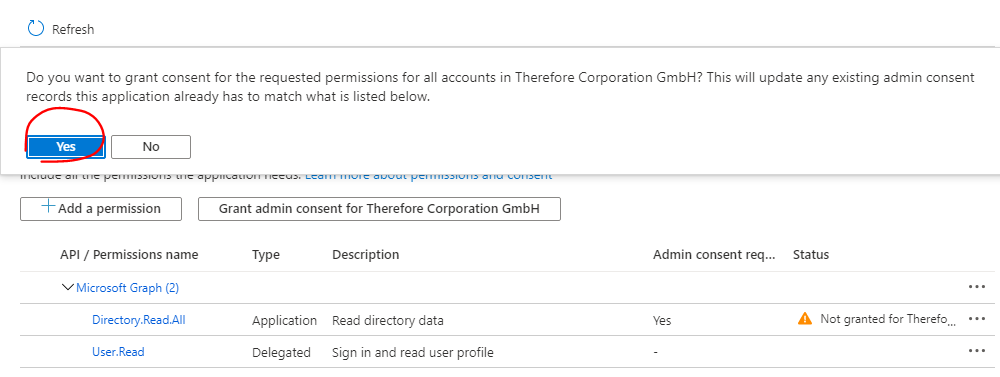

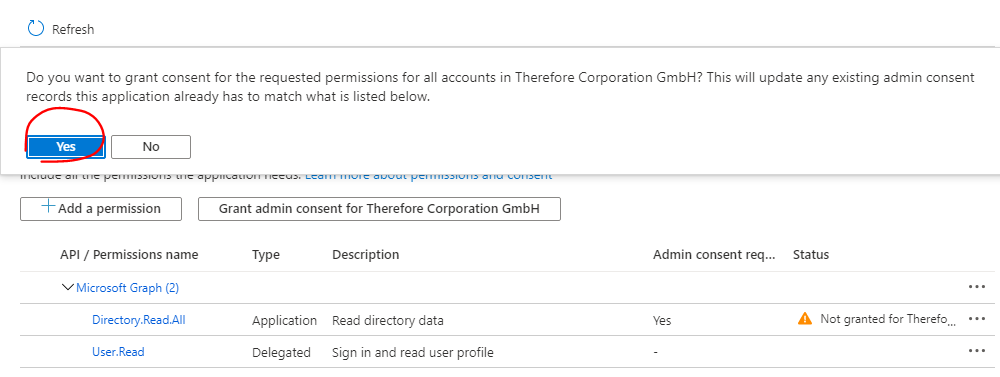

7.ポップアップで、はいをクリックします。

8.ステータス列に「許可」と表示されます。

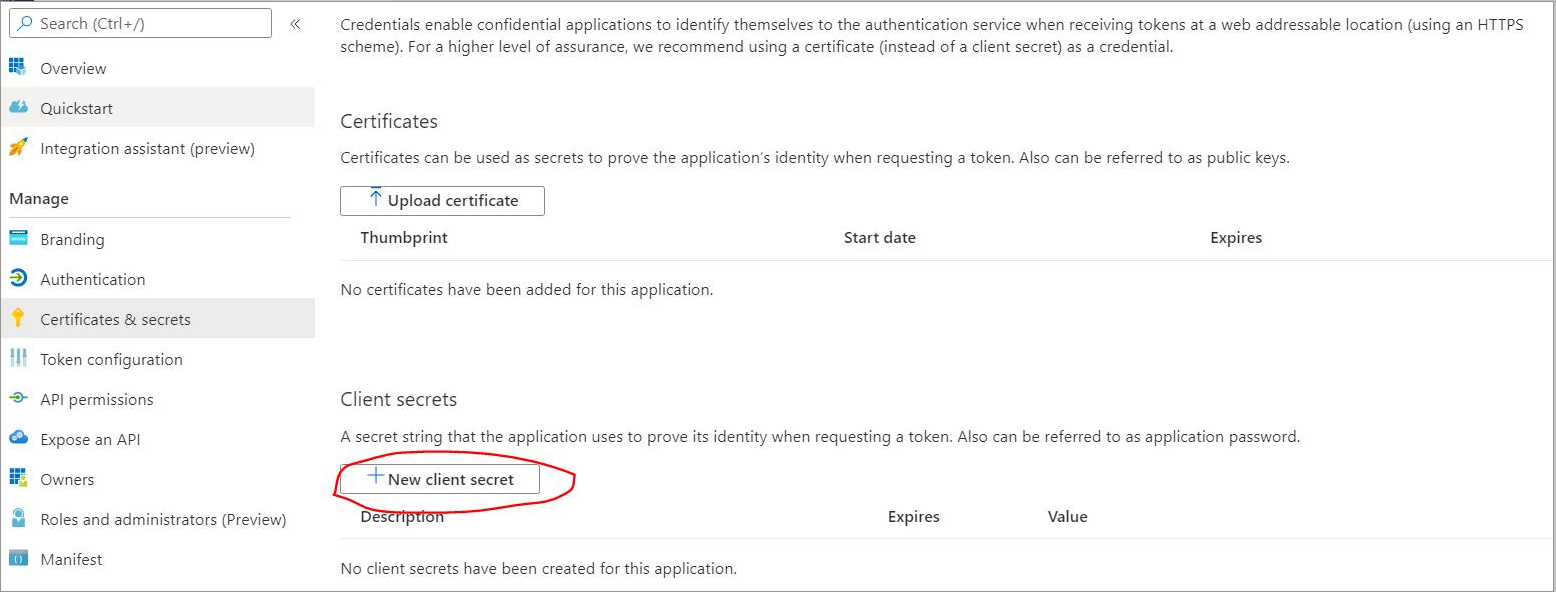

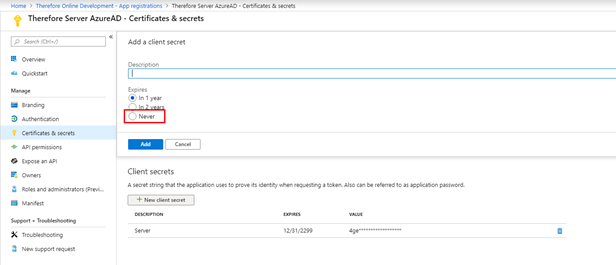

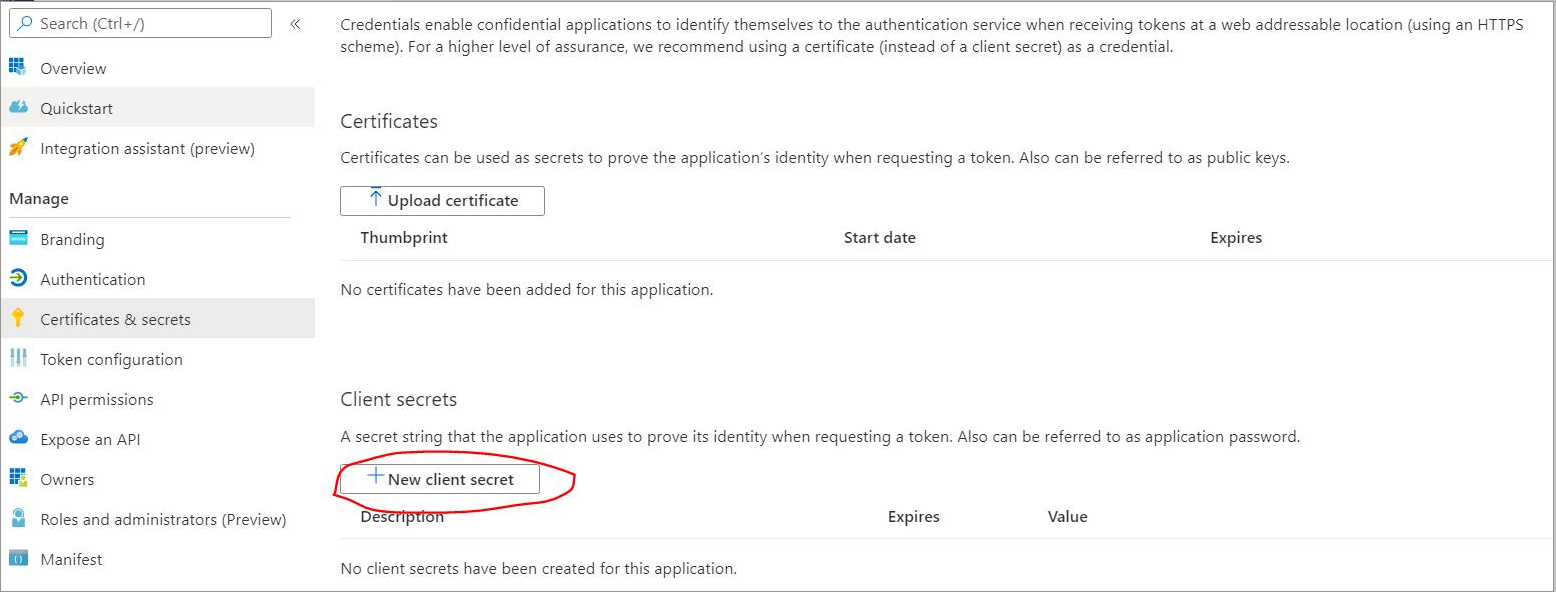

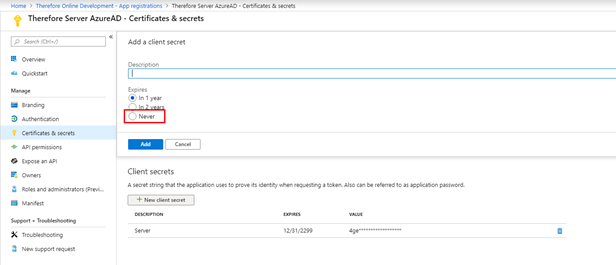

9.新規のクライアント シークレットを作成します。「シークレット」は Therefore™ と共有している必要があります。

|

必ずクライアントの「シークレット」を覚えておいてください。ステップ 3 の設定時に必要になります。

|

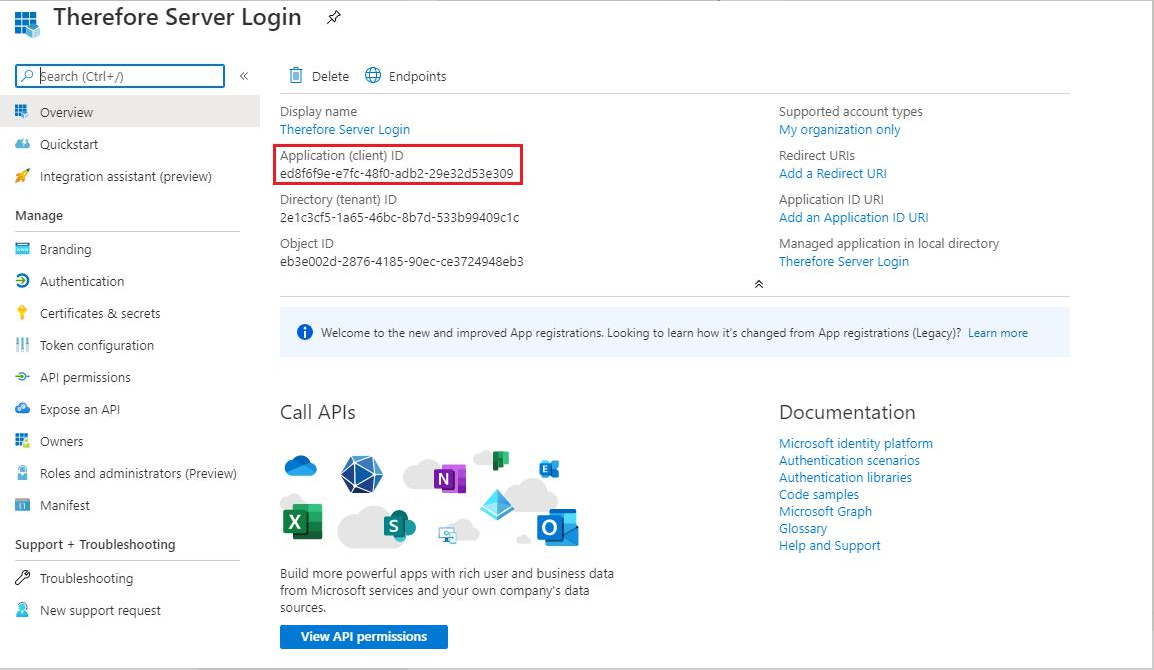

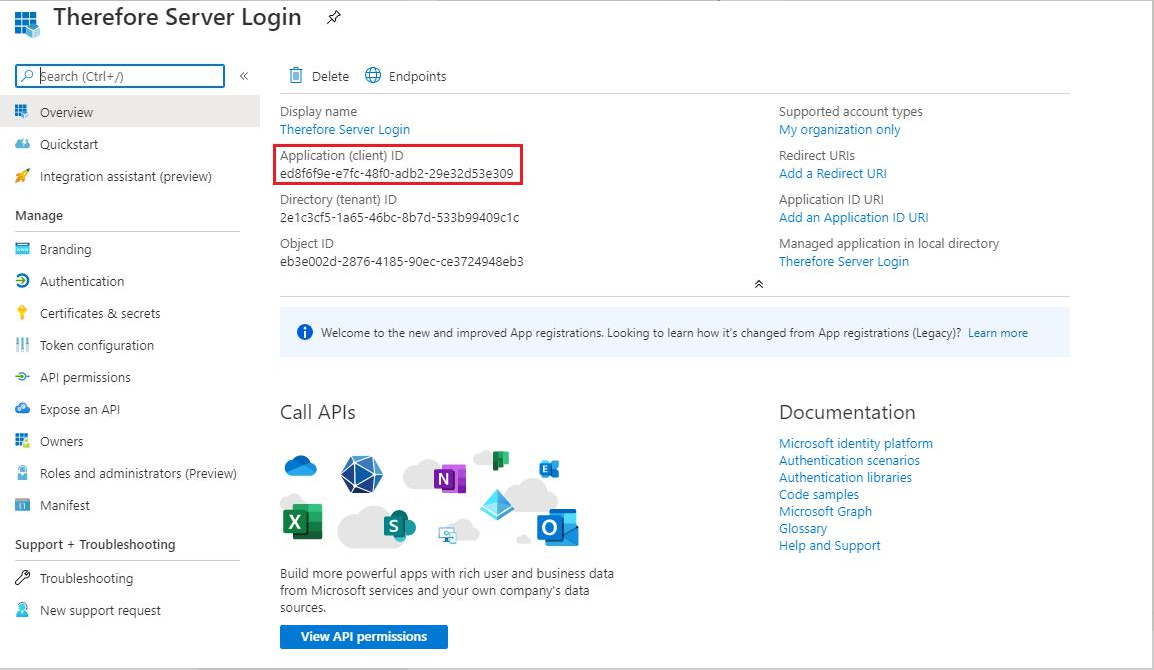

10. 概要セクションで、クライアント ID を確認しメモを取っておきます。ステップ 3 の設定時に必要になります。

ステップ 3: Therefore の設定 を行う ステップ 3: Therefore の設定 を行う

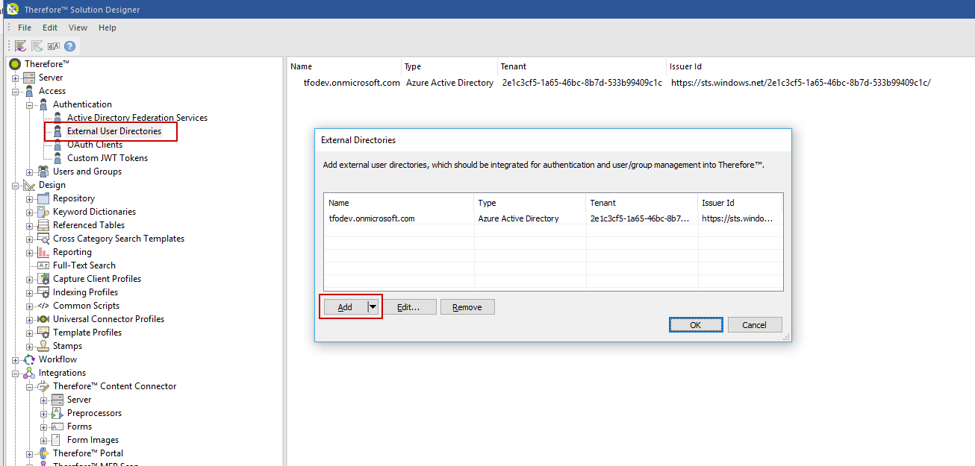

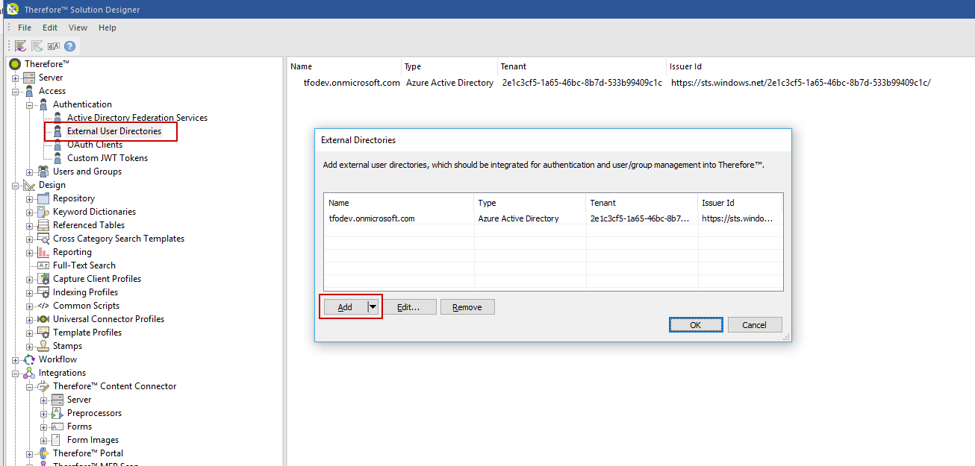

1.外部ユーザー ディレクトリー ノードをダブルクリックし、Therefore™ Solution Designer での接続を確立します。次に追加 をクリックし、 Azure Active Directory を選択します。

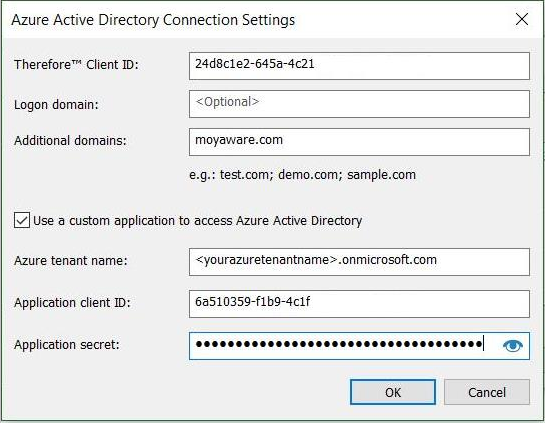

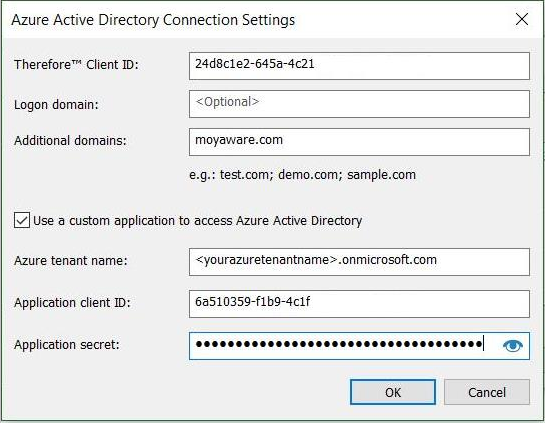

2.Therefore™ Client ID で、ステップ 1(Therefore™ クライアント ログイン)で事前に作成したアプリケーション(クライアント) ID を入力します。Azure AD ディレクトリーに外部ドメイン(Azure AD、Connect Synchronization など)のユーザーを含む場合は、追加ドメインが必要です。例えば、ディレクトリーにadam.smith@contoso.onmicrosoft.com というユーザーと、john.dow@moyaware.com というユーザーが含まれている場合、moyaware.com を追加ドメインに入力する必要があります。「Azure Active Directory へのアクセスにカスタム アプリケーションを使用する」のチェックボックスにチェックを入れ、すべてのフィールドを入力します。「Azure テナント名」は、ご使用の Azure のテナント名です。(Azure からは、mycompany.onmicrosoft.com が付与されます。不明な点がありましたら、 Microsoft ドキュメントを参照してください。)「アプリケーション クライアント ID」は、手順 2 でのクライアント ID です(Therefore™ サーバー ログイン)。「アプリケーション シークレット」は、手順 2 でのクライアント シークレットです。OK をクリックして接続を確立します。

3.ログイン ドメイン は空白のままでかまいません。SSOが設定されている場合のみ、必要となります。(https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-sso を参照してください。)これを有効にするには、正しいログイン ドメインをここで設定する必要があります。例えば、testuser@ontherefore.com の場合、ログイン メインは ontherefore.com となります。

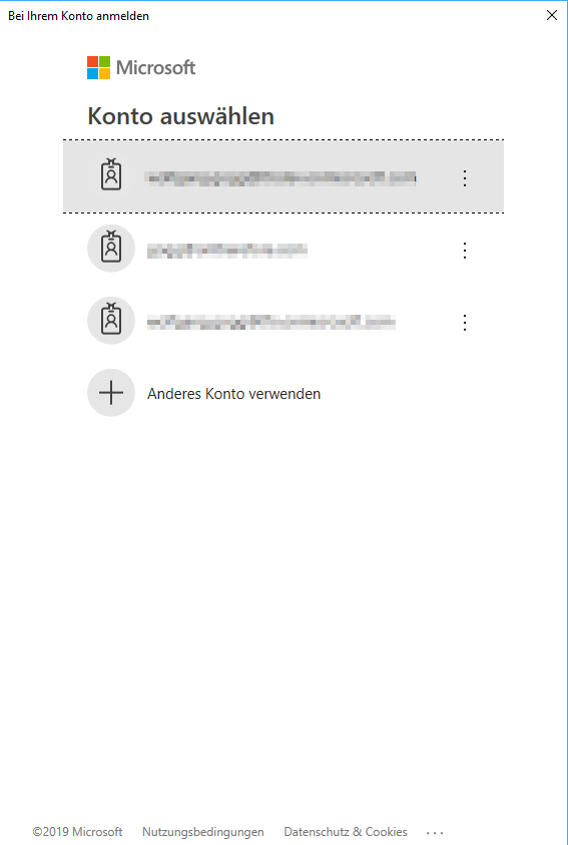

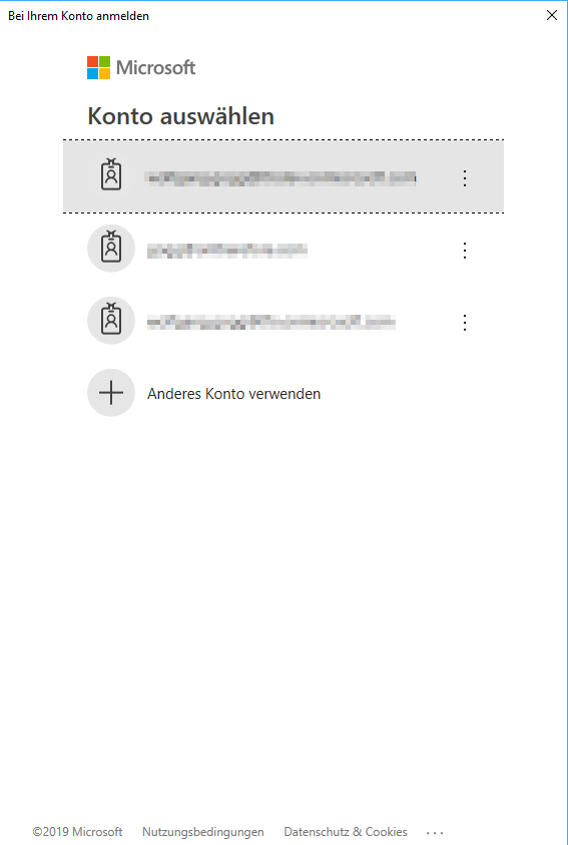

4. 前のダイアログで OK をクリックすると、ログイン画面が表示されます。Azure Active Directory を統合するため、管理者権限のあるアカウントでログインします。2 つのログイン ダイアログが表示されます。どちらも承認する必要があります。1 つめは Therefore™ が Azure Active Directory テナントへのアクセスを許可するためのものです。2 つめは Openid ログインのため、ユーザー プロファイル情報へのアクセスを許可するためのものです。

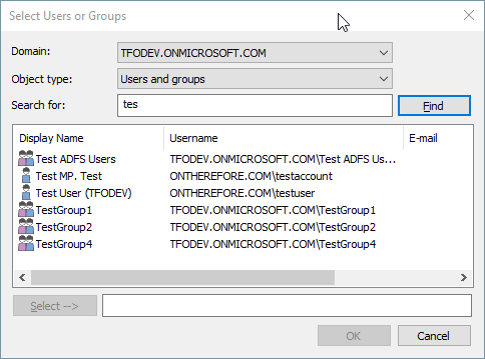

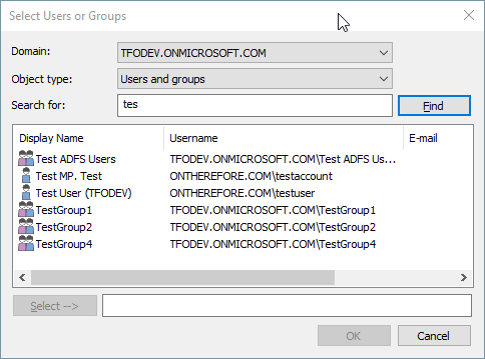

5. 接続が確立すると、ユーザーまたはグループに適切な権限を付与する、ユーザー/グループ選択ダイアログから新しいドメインにアクセスできるようになります。

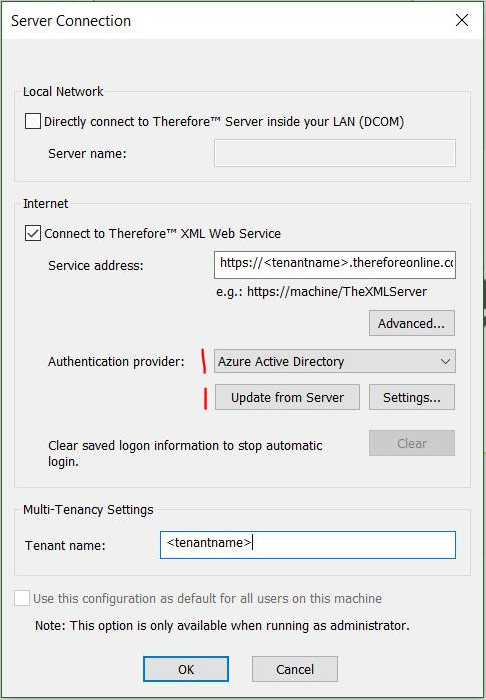

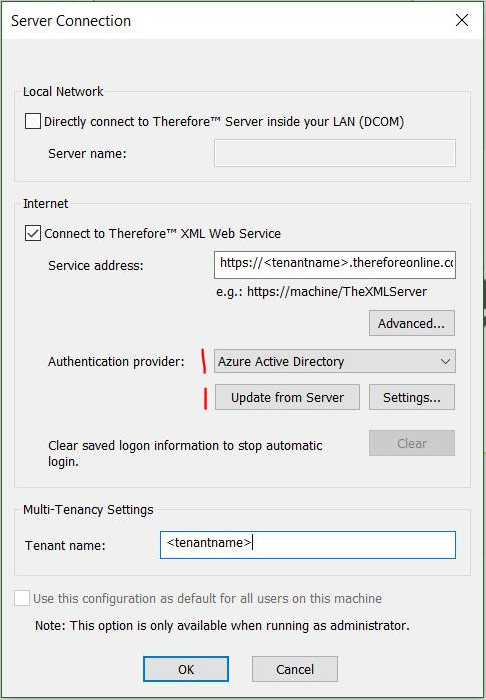

6. インストールしたクライアント アプリケーションから Therefore™ に接続するとき、接続設定が必要になります。認証プロバイダーでは、Azure Active Directory を選択し、サーバーから更新 をクリックします。設定が自動で行われます。

|

ログインのための既定のクライアント UI は、ウェブ ベースです。これは、MFA (多要素認証)では特に必要となります。MFA を使用しない場合、以下に示すレジストリー キーを設定することで、ユーザーは従来の、ウェブ ベースでないログイン ダイアログを使用するか選択できるようになります。ただし、この方法は推奨していません。

HKEY_CURRENT_USER\Software\Therefore\Client\EnableSSOWebUi = 0

このレジストリー値は、ウェブ ベースのログイン ダイアログを無効にします。MFA が有効のとき、ログインはこの場合常に失敗となります。

|

|

|

ステップ 2:Azure Active Directory にバックエンド統合をするための、クライアント独自のアプリケーションを作成する

ステップ 2:Azure Active Directory にバックエンド統合をするための、クライアント独自のアプリケーションを作成する