Seguridad

Garantizar la seguridad de su información es un principio básico del software Therefore™.

La seguridad es un componente esencial de cualquier sistema de gestión de la información, ya que garantiza la protección de la información confidencial y sensible frente a accesos no autorizados, modificaciones o robos. Su organización es responsable de grandes cantidades de datos que pueden incluir información personal, financiera y de propiedad, lo que la convierte en un objetivo valioso para los ciberataques. Una violación de la seguridad puede tener graves consecuencias, como responsabilidades legales, daños a la reputación y pérdidas financieras. Para garantizar la protección de la información sensible, es fundamental aplicar medidas de seguridad sólidas, como controles de acceso, cifrado y auditorías de seguridad periódicas. Nunca se insistirá lo suficiente en la importancia de la seguridad de la información, y las empresas deben dar prioridad a la seguridad para mantener la confianza de sus clientes y partes interesadas.

Hay muchas medidas de seguridad importantes para salvaguardar los datos, pero algunas de las más cruciales son:

-

Controles de acceso

Los controles de acceso limitan el acceso a la información sensible sólo a los usuarios autorizados. Esto puede incluir protección por contraseña, autenticación multifactor y control de acceso basado en roles.

-

Copias de seguridad y recuperación en caso de catástrofe

Los procesos de copia de seguridad y recuperación en caso de catástrofe son esenciales para proteger los datos de pérdidas o corrupción debidas a fallos del hardware, catástrofes naturales o ciberataques. Las organizaciones deben contar con un sólido plan de copias de seguridad y recuperación ante desastres para minimizar el impacto de cualquier pérdida o interrupción de datos.

-

Registro y pista de auditoría

Los registros y las pistas de auditoría son esenciales para mantener la integridad y la seguridad de un sistema de gestión de la información, ya que proporcionan un registro detallado de la actividad del sistema, lo que permite a las organizaciones detectar e investigar posibles fallos de seguridad u otros problemas.

-

Revisiones periódicas de seguridad

Las revisiones periódicas de la seguridad son esenciales para garantizar que los controles de seguridad son eficaces y están actualizados. Estas auditorías pueden detectar vulnerabilidades y amenazas potenciales y permitir a las organizaciones tomar medidas para solucionarlas.

La seguridad de la información es de vital importancia para nuestras soluciones. Las principales herramientas que Therefore™ emplea para garantizar un alto nivel de seguridad son:

- Controles de acceso basados en funciones

- Marcos de autorización seguros

- Copia de seguridad y recuperación

- Registro y pista de auditoría

- Cifrado

- Controles antimanipulación

- Políticas de retención

- Historial de versiones

- Detección de virus

Controles de acceso basados en funciones

Los controles de acceso basados en funciones son un tipo de sistema de control de acceso que restringe el acceso a la información en función de la función de un usuario dentro de una organización, limitando a los usuarios únicamente a la información que necesitan para realizar su trabajo. Los controles de acceso basados en funciones son beneficiosos porque reducen el riesgo de filtración de datos y ayudan a garantizar que sólo el personal autorizado accede a la información sensible.

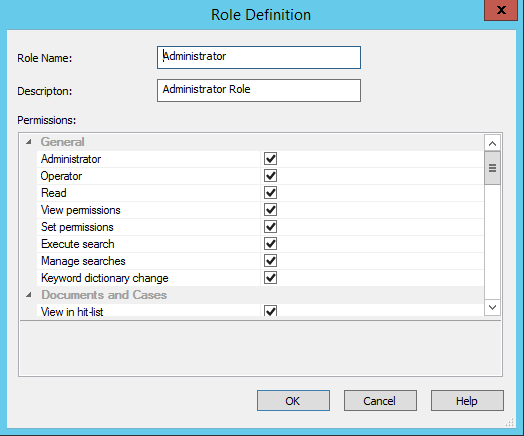

Con el Control de Acceso Basado en Roles, los permisos se establecen bajo atributos basados en roles, que pueden refinarse aún más para establecer condiciones a roles específicos. Una función puede definirse como un grupo (conjunto) de permisos que se agrupan lógicamente con un nombre y una descripción determinados (por ejemplo, Administrador, Operador, Lector, etc.). Los usuarios son asignados a un rol, por lo que no hay necesidad de configurar los permisos a nivel individual. Esto permite un control granular de los permisos y facilita la gestión en entornos de seguridad complejos.

Marco de autorización seguro

La autenticación es el proceso de verificación de la identidad de un usuario o dispositivo que intenta acceder a un sistema de gestión de la información, normalmente mediante el uso de contraseñas o múltiples factores. Un marco de autorización robusto es importante porque ayuda a prevenir el acceso no autorizado a información sensible, garantizando la seguridad e integridad del sistema.

El acceso a Therefore™ puede configurarse utilizando muchos métodos de autenticación diferentes. Entre ellos se incluyen:

- Usuarios y grupos internos

- Active Directory, usuarios locales de Windows, LDAP/SAMBA

- Servicios de federación de Active Directory

- Clientes OAuth

- Tokens JWT personalizados

- Directorios de usuarios externos como Azure Active Directory, Okta, OneLogin y autenticación OIDC genérica.

Copia de seguridad y recuperación

Disponer de copias de seguridad seguras de la información crítica y de una estrategia de recuperación en caso de catástrofe es una actividad de planificación de riesgos esencial para cualquier organización. Esto garantiza que, en caso de fallo del hardware, desastre natural o ciberataque, puedan restaurar los datos y los sistemas de forma rápida y eficaz, minimizar el tiempo de inactividad y mantener la continuidad del negocio, reduciendo el riesgo de daños a la reputación y pérdidas financieras.

Therefore™ proporciona funciones nativas y listas para usar para realizar copias de seguridad de la información del sistema. Todos los sistemas Therefore™, independientemente de la versión o el método de implantación, admiten opciones de almacenamiento primario y de copia de seguridad. Una vez configurado, el sistema se encarga de trasladar los documentos de las ubicaciones de almacenamiento primario a las de copia de seguridad. Los documentos nunca se guardan en la base de datos, sino en un almacenamiento definido por separado. Aunque todo esto se hace automáticamente para los usuarios de Therefore™ Online, los clientes con despliegues locales pueden configurar fácilmente los dispositivos de almacenamiento, y las políticas de almacenamiento altamente personalizables permiten a los administradores decidir exactamente qué información se almacena y dónde.

Therefore™ también se integra con los proveedores de almacenamiento en la nube OneDrive, Dropbox, Box y Google Drive. Los documentos se pueden cargar o importar desde este almacenamiento en la nube.

Siempre lo último en seguridad.

Therefore™ se somete periódicamente a auditorías de seguridad y pruebas de penetración realizadas por auditores externos. Nuestro desarrollo de software se ajusta a los estándares de seguridad aceptados en el sector, como OWASP, NIST y OSSTMM, por lo que nuestros clientes pueden estar seguros de que nuestras medidas de seguridad resistirán el paso del tiempo.

Registro y pista de auditoría

Los registros y las pistas de auditoría son esenciales para mantener la integridad y la seguridad de un sistema de gestión de la información, ya que proporcionan un registro detallado de la actividad del sistema, lo que permite a las organizaciones detectar e investigar posibles brechas de seguridad u otros problemas. El sólido registro de auditoría de Therefore™ registra todos los eventos clave, incluida la fecha de creación, modificación y eliminación de documentos. Therefore™ también registra información sobre más de 30 tipos diferentes de eventos, como quién realizó una acción y cuándo se realizó. Esto garantiza que toda la información sea fácilmente accesible en caso de auditoría, y que todas las acciones sean transparentes y rastreables.

Cifrado

Todos los datos transferidos entre el sistema Therefore™ Online y un usuario están protegidos. Los datos del sistema están totalmente cifrados. Se utiliza Azure SSE (Storage Service Encryption) para cifrar los datos en reposo mediante cifrado AES de 256 bits, uno de los cifrados más potentes disponibles. En tránsito, los datos se cifran mediante HTTPS y SMB 3.0.

Los clientes de Therefore™ con una implementación local pueden estar seguros de que Therefore™ es compatible con los métodos de cifrado que se utilizan habitualmente en los medios de almacenamiento para proteger la integridad de los datos, como EFS.

Controles antimanipulación

Las medidas antimanipulación de Therefore™ garantizan que la información no se modifique más allá de los parámetros permitidos.

Therefore™ firma electrónicamente cada documento inmediatamente después de recibirlo. Cuando un usuario recupera un documento, la firma es verificada por Therefore™ para garantizar que se trata del original. Ni siquiera el administrador del sistema puede firmar un documento modificado.

La firma se compone de numerosos puntos de datos para garantizar la autenticidad y la seguridad de la información. La firma se almacena dentro del documento .thex y se crea utilizando un algoritmo de firma estándar, que calcula el hash SHA 256 y, a continuación, cifra este valor hash con el algoritmo RSA.

Políticas de retención

Una política de retención es un conjunto de directrices que dictan cuánto tiempo deben conservarse los distintos tipos de datos y cuándo deben eliminarse o archivarse, ayudando a las organizaciones a gestionar su información de forma sistemática y conforme a las normas. Una política de retención bien definida es importante, ya que ayuda a las organizaciones a garantizar el cumplimiento de la normativa, reducir el riesgo de litigios y gestionar eficazmente los recursos de almacenamiento, al tiempo que promueve buenas prácticas de gobernanza de la información.

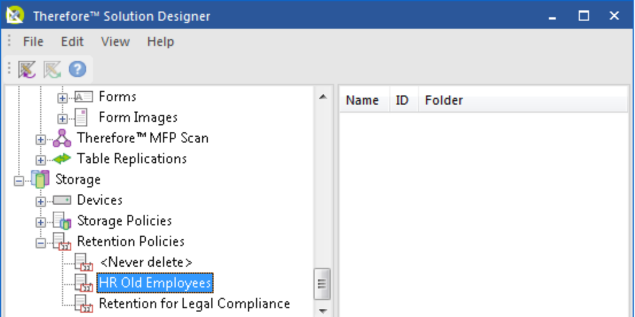

Configurar políticas de retención en Therefore™ es fácil. Los datos pueden marcarse para su eliminación tras un periodo de tiempo predeterminado. Los usuarios normales no pueden eliminar documentos de forma permanente; solo un administrador puede hacerlo por motivos de seguridad. Las potentes políticas de retención de Therefore ayudan a mejorar el gobierno general de la información.

Historial de versiones

El control de versiones es una función que permite seguir y gestionar distintas versiones de un mismo documento, lo que permite a los usuarios acceder a versiones anteriores y restaurarlas, ver los cambios y colaborar de forma eficaz. Es importante porque garantiza que se utiliza la versión más actualizada de un documento y ayuda a evitar la confusión o los errores que pueden derivarse de la circulación de varias versiones del mismo documento. El control de versiones puede ayudar a aumentar la seguridad, ya que permite a las organizaciones hacer un seguimiento de los cambios realizados en un documento a lo largo del tiempo, proporciona una pista de auditoría completa de todas las acciones realizadas por los usuarios y garantiza que sólo los usuarios autorizados tengan acceso a versiones específicas de un documento.

En Therefore™, puedes hacer un seguimiento de los historiales de documentos y casos. El historial de versiones muestra: número de versión, quién lo editó, cuándo se editó y cualquier comentario que haya hecho la persona. Todas las versiones de documentos antiguos se guardan. Los usuarios con permisos pueden seguir viendo las versiones antiguas de los documentos. De este modo se garantiza el seguimiento de los cambios y el acceso a las versiones anteriores de un documento. Se puede pedir a los usuarios que dejen comentarios para garantizar que los demás puedan ver rápidamente los cambios realizados.

Una seguridad premiada

SoftwareReviews, una división de Info-Tech Research Group, analizó más de 14 sistemas ECM diferentes del mercado actual y recopiló rigurosamente datos cualitativos y cuantitativos de usuarios finales reales, empresas y profesionales de TI. Las «revisiones exhaustivas de SoftwareReviews son la fuente más profunda de datos y puntos de vista de los compradores para el mercado de software empresarial».

El programa «ASTORS» se ha diseñado específicamente para distinguir las soluciones gubernamentales y de proveedores que aportan más valor, beneficios e inteligencia a los usuarios finales en diversos mercados verticales de la Administración, la seguridad nacional, las empresas y la seguridad pública.

Therefore™ ha recibido en cuatro ocasiones el premio Buyers Laboratory (BLI), que distingue a las soluciones más impresionantes evaluadas por BLI durante un ciclo de pruebas de 12 meses.

El software Therefore™ ha superado una rigurosa auditoría de protección de datos realizada por la consultora alemana Ebner Stolz. Las soluciones de software Therefore™ han sido verificadas y certificadas para permitir una gestión eficaz de los datos de conformidad con la normativa GDPR.