Sécurité

Garantir la sécurité de vos informations est un principe fondamental du logiciel Therefore™.

La sécurité est un élément essentiel de tout système de gestion de l'information, car elle garantit que les informations confidentielles et sensibles sont protégées contre tout accès non autorisé, toute modification ou tout vol. Votre organisation est responsable de grandes quantités de données qui peuvent inclure des informations personnelles, financières et propriétaires, ce qui en fait une cible précieuse pour les cyber-attaques. Une faille de sécurité peut avoir de graves conséquences, notamment en termes de responsabilité juridique, d'atteinte à la réputation et de pertes financières. La mise en œuvre de mesures de sécurité solides, telles que les contrôles d'accès, le cryptage et les audits de sécurité réguliers, est essentielle pour garantir la protection des informations sensibles. L'importance de la sécurité de l'information ne peut être surestimée, et les entreprises doivent donner la priorité à la sécurité pour conserver la confiance de leurs clients et de leurs parties prenantes.

Il existe de nombreuses mesures de sécurité importantes pour protéger les données, mais les plus cruciales sont les suivantes :

-

Contrôles d’accès

Les contrôles d’accès limitent l’accès aux informations sensibles aux seuls utilisateurs autorisés. Il peut s’agir d’une protection par mot de passe, d’une authentification multifactorielle et d’un contrôle d’accès basé sur les rôles.

-

Sauvegarde et reprise après sinistre

Les processus de sauvegarde et de reprise après sinistre sont essentiels pour protéger les données contre la perte ou la corruption due à des défaillances matérielles, des catastrophes naturelles ou des cyber-attaques. Les organisations doivent disposer d’un solide plan de sauvegarde et de reprise après sinistre afin de minimiser l’impact de toute perte ou interruption de données.

-

Journalisation et piste d’audit fiable

Les journaux et les pistes d’audit sont essentiels au maintien de l’intégrité et de la sécurité d’un système de gestion de l’information, car ils fournissent un enregistrement détaillé de l’activité du système, permettant aux organisations de détecter et d’enquêter sur d’éventuelles violations de la sécurité ou d’autres problèmes.

-

Contrôles de sécurité réguliers

Des contrôles de sécurité réguliers sont essentiels pour s’assurer que les contrôles de sécurité sont efficaces et à jour. Ces audits permettent d’identifier les vulnérabilités et les menaces potentielles et permettent aux organisations de prendre des mesures pour y remédier.

La sécurité de l’information est d’une importance capitale pour nos solutions. Les principaux outils utilisés par Therefore™ pour garantir une sécurité élevée sont les suivants :

- Contrôles d’accès basés sur les rôles

- Cadres d’autorisation sécurisés

- Sauvegarde et récupération

- Piste d’audit fiable et journalisation

- Chiffrement

- Contrôles anti-sabotage

- Politiques de conservation

- Historique

- Analyse des virus

Contrôles d’accès basés sur les rôles

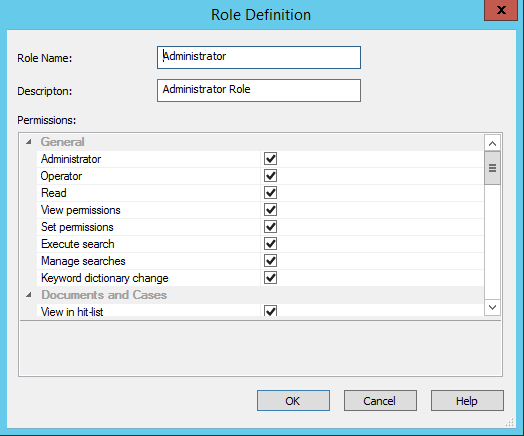

Les contrôles d’accès basés sur les rôles sont un type de système de contrôle d’accès qui restreint l’accès à l’information en fonction du rôle de l’utilisateur au sein de l’organisation, limitant ainsi l’accès des utilisateurs aux seules informations dont ils ont besoin pour effectuer leur travail. Les contrôles d’accès basés sur les rôles sont bénéfiques car ils réduisent le risque de violation des données et permettent de s’assurer que les informations sensibles ne sont accessibles qu’au personnel autorisé.

Avec le contrôle d’accès basé sur les rôles, les autorisations sont définies en fonction d’attributs basés sur les rôles, qui peuvent être affinés pour définir des conditions pour des rôles spécifiques. Un rôle peut être défini comme un groupe (ensemble) de permissions qui sont logiquement réunies sous un nom et une description donnés (par exemple, administrateur, opérateur, lecteur, etc.). Les utilisateurs sont ensuite affectés à un rôle, de sorte qu’il n’est pas nécessaire de configurer les autorisations au niveau individuel. Cela permet un contrôle granulaire des autorisations et facilite la gestion dans des environnements de sécurité complexes.

Cadre d’autorisation sécurisé

L’authentification est le processus de vérification de l’identité d’un utilisateur ou d’un dispositif qui tente d’accéder à un système de gestion de l’information, généralement par l’utilisation de mots de passe ou de facteurs multiples. Un cadre d’autorisation solide est important car il permet d’empêcher l’accès non autorisé à des informations sensibles, garantissant ainsi la sécurité et l’intégrité du système.

L’accès à Therefore™ peut être configuré à l’aide de nombreuses méthodes d’authentification différentes. Celles-ci incluent :

- Utilisateurs et groupes internes

- Active Directory, utilisateurs locaux Windows, LDAP/SAMBA

- Active Directory Federation Services

- Clients OAuth

- Jetons JWT personnalisés

- Annuaires d’utilisateurs externes tels que Azure Active Directory, Okta, OneLogin et l’authentification générique OIDC.

Sauvegarde et reprise après sinistre

La mise en place de sauvegardes sécurisées des informations critiques et d’une stratégie de reprise après sinistre est une activité essentielle de planification des risques pour toute organisation. Cela garantit qu’en cas de défaillance matérielle, de catastrophe naturelle ou de cyber-attaque, elles peuvent restaurer rapidement et efficacement les données et les systèmes, minimiser les temps d’arrêt et maintenir la continuité des activités, réduisant ainsi le risque d’atteinte à la réputation et de pertes financières.

Therefore™ offre des capacités natives et prêtes à l’emploi pour sauvegarder les informations dans le système. Tous les systèmes Therefore™, quelle que soit la version ou la méthode de déploiement, prennent en charge les options de stockage primaire et de sauvegarde. Une fois configuré, le système se charge de déplacer les documents des emplacements de stockage primaire vers les emplacements de stockage de sauvegarde. Les documents ne sont jamais conservés dans la base de données, mais plutôt sur un stockage défini séparément. Si tout cela se fait automatiquement pour les utilisateurs de Therefore™ Online, les clients ayant des déploiements sur site peuvent configurer facilement des dispositifs de stockage, et des politiques de stockage hautement personnalisables permettent aux administrateurs de décider exactement quelles informations sont stockées à quel endroit.

Therefore™ s’intègre également aux fournisseurs de stockage dans le cloud OneDrive, Dropbox, Box et Google Drive. Les documents peuvent être téléchargés ou importés depuis ce stockage dans le cloud.

Toujours la dernière sécurité.

Therefore™ subit régulièrement des audits de sécurité et des tests de pénétration réalisés par des auditeurs tiers. Notre développement logiciel est aligné sur les normes de sécurité acceptées par l’industrie, telles que OWASP, NIST et OSSTMM, de sorte que nos clients peuvent être assurés que nos mesures de sécurité peuvent résister à l’épreuve du temps.

Piste d’audit fiable et journalisation

Les journaux et les pistes d’audit sont essentiels pour maintenir l’intégrité et la sécurité d’un système de gestion de l’information, car ils fournissent un enregistrement détaillé de l’activité du système, permettant aux organisations de détecter et d’enquêter sur les violations potentielles de la sécurité ou d’autres problèmes. La piste d’audit robuste de Therefore™ enregistre tous les événements clés, y compris la date de création, de modification et de suppression des documents. Therefore™ enregistre également des informations sur plus de 30 types d’événements différents, tels que l’auteur d’une action et le moment où elle a été effectuée. Cela garantit que toutes les informations sont facilement accessibles en cas d’audit, et que toutes les actions sont transparentes et traçables.

Chiffrement

Le chiffrement est le processus qui consiste à convertir des informations en un code afin d’empêcher tout accès non autorisé. Ce procédé est important car il fournit une couche critique de protection aux informations sensibles en les rendant illisibles sans la clé de décryptage appropriée, ce qui garantit la confidentialité et le caractère privé des données, même en cas de vol.

Toutes les données transférées entre le système Therefore™ Online et un utilisateur sont protégées. Les données du système sont entièrement chiffrées. Azure SSE (Storage Service Encryption) est utilisé pour chiffrer les données au repos à l’aide d’un chiffrement AES 256 bits, l’un des chiffrements les plus puissants disponibles. En transit, les données sont chiffrées à l’aide de HTTPS et de SMB 3.0.

Les clients Therefore™ ayant un déploiement sur site peuvent être assurés que Therefore™ prend en charge les méthodes de chiffrement couramment utilisées sur les supports de stockage pour sécuriser l’intégrité de leurs données, telles que EFS.

Contrôles anti-sabotage

Les mesures anti-sabotage de Therefore™ garantissent que les informations ne sont pas modifiées au-delà des paramètres autorisés.

Therefore™ signe électroniquement chaque document immédiatement après sa réception. Lorsqu’un utilisateur récupère un document, la signature est vérifiée par Therefore™ pour garantir qu’il s’agit bien de l’original. Même l’administrateur du système ne peut pas signer un document modifié.

La signature comprend de nombreux points de données pour garantir l’authenticité et la sécurité de l’information. La signature est stockée dans le document .thex et est créée à l’aide d’un algorithme de signature standard, qui calcule le hachage SHA 256 et crypte ensuite cette valeur de hachage avec l’algorithme RSA.

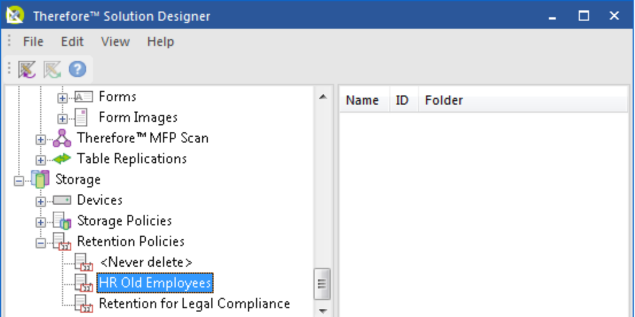

Politiques de conservation

Une politique de conservation est un ensemble de lignes directrices qui dictent la durée de conservation des différents types de données et le moment où elles doivent être supprimées ou archivées, aidant ainsi les organisations à gérer leurs informations de manière systématique et conforme. Une politique de conservation bien définie est importante car elle aide les organisations à garantir la conformité réglementaire, à réduire le risque de litige et à gérer efficacement les ressources de stockage, tout en promouvant de bonnes pratiques de gouvernance de l’information.

Il est facile de mettre en place des politiques de conservation dans Therefore™. Les données peuvent être marquées pour être supprimées après une période de temps prédéterminée. Les utilisateurs ordinaires ne peuvent pas supprimer définitivement les documents ; seul un administrateur peut le faire pour des raisons de sécurité. Les puissantes politiques de conservation de Therefore contribuent à améliorer votre gouvernance globale de l’information.

Historique

Le versionnage est une fonctionnalité qui permet de suivre et de gérer les différentes versions d’un même document, ce qui permet aux utilisateurs d’accéder aux versions antérieures et de les restaurer, de visualiser les modifications et de collaborer efficacement. Il est important car il garantit que la version la plus récente d’un document est utilisée et permet d’éviter la confusion ou les erreurs qui peuvent résulter de la circulation de plusieurs versions d’un même document. Le versionnage peut contribuer à renforcer la sécurité en permettant aux organisations de suivre les modifications apportées à un document au fil du temps, en fournissant une piste d’audit complète de toutes les actions entreprises par les utilisateurs et en garantissant que seuls les utilisateurs autorisés ont accès à des versions spécifiques d’un document.

Dans Therefore™, vous pouvez suivre l’historique des documents et des dossiers. L’historique des versions indique : le numéro de la version, la personne qui l’a éditée, la date à laquelle elle a été éditée et tout commentaire que la personne a fait. Toutes les versions des documents plus anciens sont sauvegardées. Les utilisateurs disposant d’autorisations peuvent toujours consulter les anciennes versions des documents. Cela garantit que les modifications peuvent être suivies et que les anciennes versions d’un document peuvent être consultées. Les utilisateurs peuvent être tenus de laisser des commentaires pour que les autres puissent voir rapidement quelles modifications ont été apportées.

Une sécurité primée

SoftwareReviews, une division d’Info-Tech Research Group, a examiné plus de 14 systèmes ECM différents sur le marché actuel et a rigoureusement recueilli des points de données qualitatifs et quantitatifs auprès d’utilisateurs finaux réels, d’entreprises et de professionnels de l’informatique. Les évaluations exhaustives de SoftwareReviews constituent la source la plus approfondie de données et d’informations sur les acheteurs pour le marché des logiciels d’entreprise.

Le programme ASTORS est spécialement conçu pour récompenser les solutions gouvernementales et les fournisseurs qui apportent une valeur ajoutée, des avantages et des informations aux utilisateurs finaux dans une variété de marchés verticaux du gouvernement, de la sécurité intérieure, des entreprises et de la sécurité publique.

Therefore™ a reçu à quatre reprises un Buyers Laboratory (BLI) Award, récompensant les solutions les plus impressionnantes évaluées par BLI au cours d’un cycle de test de 12 mois.

Les logiciels Therefore™ ont passé un audit rigoureux de protection des données par le cabinet de conseil allemand Ebner Stolz. Les solutions logicielles Therefore™ ont été vérifiées et certifiées pour permettre une gestion efficace des données conformément à la réglementation GDPR.