Sicherheit

Die Sicherheit Ihrer Daten ist ein zentraler Grundsatz der Therefore™-Software.

Sicherheit ist ein wesentlicher Bestandteil jedes Informationsmanagementsystems, da sie gewährleistet, dass vertrauliche und sensible Informationen vor unbefugtem Zugriff, Änderung oder Diebstahl geschützt sind. Ihr Unternehmen ist für große Datenmengen verantwortlich, die persönliche, finanzielle und geschützte Informationen enthalten können, was es zu einem wertvollen Ziel für Cyberangriffe macht. Eine Sicherheitsverletzung kann schwerwiegende Folgen haben, darunter rechtliche Verpflichtungen, Rufschädigung und finanzielle Verluste. Die Implementierung robuster Sicherheitsmaßnahmen wie Zugangskontrollen, Verschlüsselung und regelmäßige Sicherheitsprüfungen ist für den Schutz sensibler Informationen von entscheidender Bedeutung. Die Bedeutung der Informationssicherheit kann nicht hoch genug eingeschätzt werden, und Unternehmen müssen der Sicherheit Vorrang einräumen, um das Vertrauen ihrer Kunden und Interessengruppen zu erhalten.

Es gibt viele wichtige Sicherheitsmaßnahmen zum Schutz von Daten, aber einige der wichtigsten sind:

-

Zugriffskontrollen

Zugriffskontrollen beschränken den Zugriff auf sensible Informationen auf autorisierte Benutzer. Dies kann Passwortschutz, Multi-Faktor-Authentifizierung und rollenbasierte Zugriffskontrolle umfassen.

-

Sicherung und Wiederherstellung im Notfall

Sicherungs- und Wiederherstellungsprozesse sind unerlässlich, um Daten vor Verlust oder Beschädigung aufgrund von Hardwareausfällen, Naturkatastrophen oder Cyberangriffen zu schützen. Unternehmen müssen über einen robusten Backup- und Disaster-Recovery-Plan verfügen, um die Auswirkungen von Datenverlusten oder -unterbrechungen zu minimieren.

-

Protokollierung und Audit Trail

Protokolle und Audit-Trails sind für die Aufrechterhaltung der Integrität und Sicherheit eines Informationsmanagementsystems unerlässlich, da sie eine detaillierte Aufzeichnung der Systemaktivitäten liefern und es Unternehmen ermöglichen, potenzielle Sicherheitsverletzungen oder andere Probleme zu erkennen und zu untersuchen.

-

Regelmäßige Sicherheitsüberprüfungen

Regelmäßige Sicherheitsüberprüfungen sind unerlässlich, um sicherzustellen, dass die Sicherheitskontrollen wirksam und aktuell sind. Diese Prüfungen können Schwachstellen und potenzielle Risiken aufzeigen und Unternehmen in die Lage versetzen, Maßnahmen zu ergreifen, um diese zu beseitigen.

Die Informationssicherheit ist für unsere Lösungen von größter Bedeutung. Zu den wichtigsten Instrumenten, die Therefore™ einsetzt, um hohe Sicherheit zu gewährleisten, gehören:

- Rollenbasierte Zugriffskontrollen

- Sichere Autorisierungsrahmen

- Sicherung und Wiederherstellung

- Audit Trail und Protokollierung

- Verschlüsselung

- Anti-Tamper-Kontrollen

- Aufbewahrungsrichtlinien

- Änderungsprotokoll

- Virenprüfung

Rollenbasierte Zugriffskontrollen

Bei der rollenbasierten Zugriffskontrolle handelt es sich um eine Art von Zugriffskontrollsystem, das den Zugriff auf Informationen auf der Grundlage der Rolle eines Benutzers innerhalb eines Unternehmens einschränkt, so dass die Benutzer nur auf die Informationen zugreifen können, die sie für ihre Arbeit benötigen. Rollenbasierte Zugriffskontrollen sind vorteilhaft, da sie das Risiko von Datenschutzverletzungen verringern und sicherstellen, dass nur befugtes Personal auf sensible Informationen zugreifen kann.

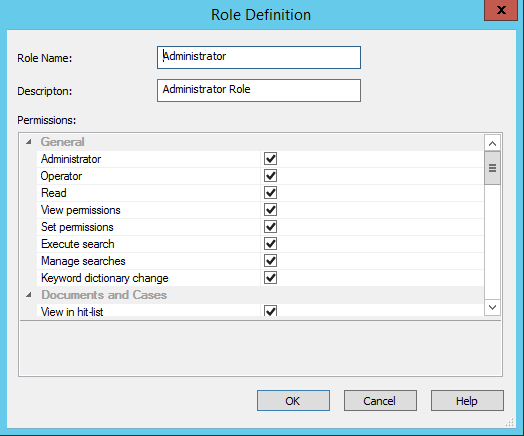

Bei der rollenbasierten Zugriffskontrolle werden die Berechtigungen unter rollenbasierten Attributen festgelegt, die weiter verfeinert werden können, um Bedingungen für bestimmte Rollen festzulegen. Eine Rolle kann als eine Gruppe (Satz) von Berechtigungen definiert werden, die logisch mit einem bestimmten Namen und einer Beschreibung (z. B. Administrator, Operator, Leser usw.) zusammengefasst werden. Die Benutzer werden dann einer Rolle zugewiesen, so dass es nicht notwendig ist, die Berechtigungen auf individueller Ebene zu konfigurieren. Dies ermöglicht eine granulare Berechtigungskontrolle und eine einfache Verwaltung in komplexen Sicherheitsumgebungen.

Sichere Autorisierungsrahmen

Unter Authentifizierung versteht man die Überprüfung der Identität eines Benutzers oder Geräts, der/das versucht, auf ein Informationsmanagementsystem zuzugreifen, in der Regel durch die Verwendung von Passwörtern oder mehreren Faktoren. Ein robustes Autorisierungssystem ist wichtig, da es dazu beiträgt, den unbefugten Zugriff auf sensible Informationen zu verhindern und die Sicherheit und Integrität des Systems zu gewährleisten.

Der Zugriff auf Therefore™ kann mit vielen verschiedenen Authentifizierungsmethoden konfiguriert werden. Dazu gehören:

- Interne Benutzer und Gruppen

- Active Directory, Windows Lokale Benutzer, LDAP/SAMBA

- Active Directory Federation Services

- OAuth-Klienten

- Custom JWT Tokens

- Externe Benutzerverzeichnisse wie Azure Active Directory, Okta, OneLogin und generische OIDC-Authentifizierung.

Sicherung und Wiederherstellung

Sichere Backups kritischer Daten und eine Strategie für die Wiederherstellung im Katastrophenfall sind für jedes Unternehmen eine wichtige Maßnahme der Risikoplanung. Dadurch wird sichergestellt, dass im Falle eines Hardwareausfalls, einer Naturkatastrophe oder eines Cyberangriffs Daten und Systeme schnell und effizient wiederhergestellt, Ausfallzeiten minimiert und die Geschäftskontinuität aufrechterhalten werden können, wodurch das Risiko von Rufschädigung und finanziellen Verlusten verringert wird.

Therefore™ bietet native, sofort einsatzbereite Funktionen für die Sicherung der Informationen im System. Alle Therefore™-Systeme, unabhängig von der Version oder der Bereitstellungsmethode, unterstützen primäre und Backup-Speicheroptionen. Sobald das System konfiguriert ist, werden die Dokumente vom Primär- zum Backup-Speicherort verschoben. Die Dokumente werden nie in der Datenbank gespeichert, sondern auf einem separat definierten Speicherplatz. Während dies für Therefore™ Online-Benutzer automatisch geschieht, können Kunden, die Therefore™ vor Ort einsetzen, Speichergeräte einfach konfigurieren, und hochgradig anpassbare Speicherrichtlinien ermöglichen es den Administratoren, genau zu entscheiden, welche Informationen wo gespeichert werden.

Therefore™ lässt sich auch mit den Cloud-Speicheranbietern OneDrive, Dropbox, Box und Google Drive integrieren. Dokumente können auf diesen Cloud-Speicher hochgeladen oder von dort importiert werden.

Immer auf dem neuesten Stand der Sicherheit.

Therefore™ unterzieht sich regelmäßigen Sicherheitsprüfungen und Penetrationstests, die von externen Prüfern durchgeführt werden. Unsere Software-Entwicklung orientiert sich an branchenweit anerkannten Sicherheitsstandards wie OWASP, NIST und OSSTMM, so dass unsere Kunden sicher sein können, dass unsere Sicherheitsmaßnahmen dem Test der Zeit standhalten.

Audit Trail und Protokollierung

Protokolle und Audit-Trails sind für die Aufrechterhaltung der Integrität und Sicherheit eines Informationsmanagementsystems von entscheidender Bedeutung, da sie eine detaillierte Aufzeichnung der Systemaktivitäten liefern und es Unternehmen ermöglichen, potenzielle Sicherheitsverletzungen oder andere Probleme zu erkennen und zu untersuchen. Der robuste Audit Trail in Therefore™ zeichnet alle wichtigen Ereignisse auf, einschließlich des Datums der Erstellung, Änderung und Löschung von Dokumenten. Therefore™ protokolliert auch Informationen über mehr als 30 verschiedene Arten von Ereignissen, z. B. wer eine Aktion durchgeführt hat und wann sie durchgeführt wurde. Dadurch wird sichergestellt, dass alle Informationen im Falle einer Prüfung leicht zugänglich sind und alle Aktionen transparent und nachvollziehbar sind.

Verschlüsselung

Bei der Verschlüsselung werden Informationen in einen Code umgewandelt, um unbefugten Zugriff zu verhindern. Dies ist wichtig, da es eine kritische Schutzebene für sensible Informationen bietet, indem es sie ohne den entsprechenden Entschlüsselungsschlüssel unlesbar macht und so die Vertraulichkeit und den Datenschutz selbst im Falle eines Diebstahls gewährleistet.

Alle Daten, die zwischen dem Therefore™ Online-System und einem Benutzer übertragen werden, sind geschützt. Die Systemdaten sind vollständig verschlüsselt. Azure SSE (Storage Service Encryption) wird verwendet, um Daten im Ruhezustand mit 256-Bit-AES-Verschlüsselung zu verschlüsseln, einer der stärksten verfügbaren Verschlüsselungen. Bei der Übertragung werden die Daten mit HTTPS und SMB 3.0 verschlüsselt.

Therefore™-Kunden mit einer lokalen Bereitstellung können sich darauf verlassen, dass Therefore™ Verschlüsselungsmethoden unterstützt, die üblicherweise auf Speichermedien verwendet werden, um die Integrität ihrer Daten zu sichern, wie z. B. EFS.

Anti-Tamper-Kontrollen

Maßnahmen zur Verhinderung von Manipulationen in Therefore™ stellen sicher, dass die Informationen nicht über die zulässigen Parameter hinaus verändert werden.

Therefore™ signiert jedes Dokument sofort nach Erhalt elektronisch. Wenn ein Benutzer ein Dokument abruft, wird die Signatur von Therefore™ überprüft, um sicherzustellen, dass es sich um das Original handelt. Selbst der Systemadministrator kann ein verändertes Dokument nicht unterschreiben.

Die Signatur setzt sich aus zahlreichen Datenpunkten zusammen, um die Authentizität und Sicherheit der Informationen zu gewährleisten. Die Signatur wird innerhalb des .thex-Dokuments gespeichert und mit einem Standard-Signaturalgorithmus erstellt, der den SHA-256-Hash berechnet und diesen Hash-Wert dann mit dem RSA-Algorithmus verschlüsselt.

Aufbewahrungsrichtlinien

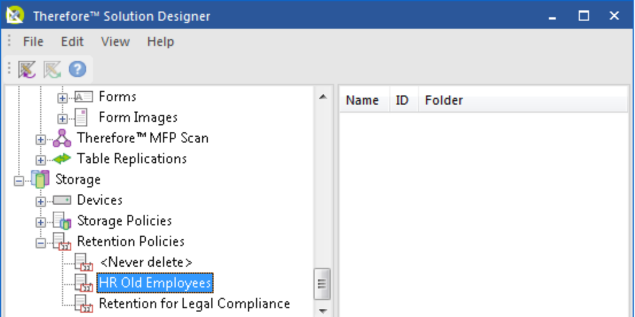

Eine Aufbewahrungsrichtlinie ist eine Reihe von Richtlinien, die vorschreiben, wie lange verschiedene Datentypen aufbewahrt werden sollten und wann sie gelöscht oder archiviert werden sollten. Sie hilft Organisationen, ihre Informationen systematisch und gesetzeskonform zu verwalten. Eine gut definierte Aufbewahrungsrichtlinie ist wichtig, da sie Organisationen dabei hilft, die Einhaltung von Vorschriften zu gewährleisten, das Risiko von Rechtsstreitigkeiten zu verringern und Speicherressourcen effizient zu verwalten, während sie gleichzeitig gute Praktiken der Informationsverwaltung fördert.

Die Einrichtung von Aufbewahrungsrichtlinien in Therefore™ ist einfach. Daten können nach einer vorher festgelegten Zeitspanne zum Löschen markiert werden. Normale Benutzer können Dokumente nicht dauerhaft löschen; nur ein Administrator kann dies aus Sicherheitsgründen tun. Die leistungsstarken Aufbewahrungsrichtlinien von Therefore tragen zur Verbesserung Ihrer gesamten Information Governance bei.

Änderungsprotokoll

Das Änderungsprotokoll ist eine Funktion, die es ermöglicht, verschiedene Versionen desselben Dokuments zu verfolgen und zu verwalten, so dass die Benutzer auf frühere Versionen zugreifen und diese wiederherstellen, Änderungen anzeigen und effektiv zusammenarbeiten können. Sie ist wichtig, da sie sicherstellt, dass die aktuellste Version eines Dokuments verwendet wird, und hilft, Verwirrung oder Fehler zu vermeiden, die dadurch entstehen können, dass mehrere Versionen desselben Dokuments im Umlauf sind. Die Versionskontrolle kann zur Erhöhung der Sicherheit beitragen, indem sie es Unternehmen ermöglicht, Änderungen an einem Dokument im Laufe der Zeit zu verfolgen, einen vollständigen Audit Trail aller von Benutzern durchgeführten Aktionen zu erstellen und sicherzustellen, dass nur autorisierte Benutzer Zugriff auf bestimmte Versionen eines Dokuments haben.

In Therefore™ können Sie die Historie von Dokumenten und Fällen verfolgen. Das Änderungsprotokoll zeigt: Versionsnummer, Bearbeiter, Bearbeitungszeitpunkt und eventuelle Kommentare der betreffenden Person. Alle Versionen von älteren Dokumenten werden gespeichert. Benutzer mit entsprechenden Berechtigungen können ältere Versionen von Dokumenten weiterhin einsehen. So wird sichergestellt, dass Änderungen nachverfolgt werden können und ältere Versionen eines Dokuments zugänglich sind. Benutzer können aufgefordert werden, Check-in-Kommentare zu hinterlassen, um sicherzustellen, dass andere schnell sehen können, welche Änderungen vorgenommen wurden.

Ausgezeichnete Sicherheit

SoftwareReviews, eine Abteilung der Info-Tech Research Group, untersuchte mehr als 14 verschiedene ECM-Systeme auf dem Markt und sammelte rigoros qualitative und quantitative Datenpunkte von echten Endbenutzern, Geschäfts- und IT-Experten. Die umfassenden Bewertungen von SoftwareReviews sind die detaillierteste Quelle für Käuferdaten und Einblicke in den Markt für Unternehmenssoftware.

Das ASTORS-Programm wurde speziell entwickelt, um herausragende Lösungen von Behörden und Anbietern auszuzeichnen, die den Endbenutzern in einer Vielzahl von vertikalen Märkten für Behörden, Innere Sicherheit, Unternehmen und öffentliche Sicherheit einen erhöhten Wert, Nutzen und Informationen bieten.

Therefore™ wurde bereits viermal mit dem Buyers Laboratory (BLI) Award ausgezeichnet, mit dem die beeindruckendsten Lösungen geehrt werden, die von BLI in einem 12-monatigen Testzyklus bewertet wurden.

Therefore™ Software hat ein strenges Datenschutz-Audit durch das deutsche Beratungsunternehmen Ebner Stolz bestanden. Die Softwarelösungen von Therefore™ wurden geprüft und zertifiziert, um ein effektives Datenmanagement in Übereinstimmung mit Vorschriften der DSGVO zu ermöglichen.