|

Die Therefore™-Einstellungen konfigurieren |

Scroll |

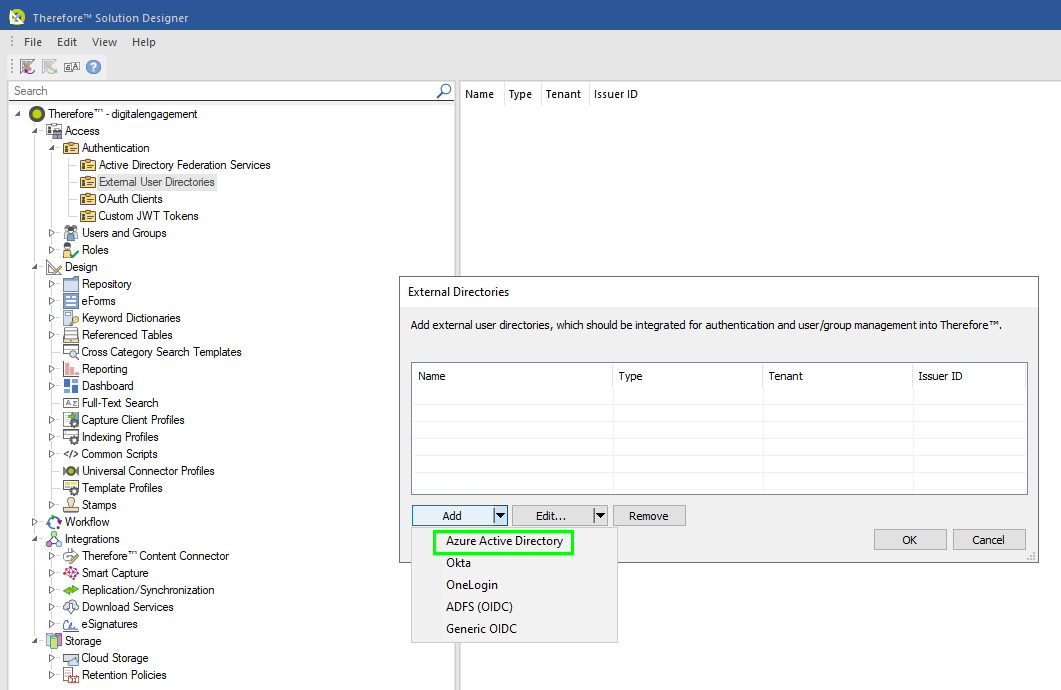

1.Gehen Sie im Therefore™ Solution Designer zu Zugriff > Externe Benutzerverzeichnisse. Doppelklicken Sie auf "Externe Benutzerverzeichnisse". Klicken Sie auf "hinzufügen" und wählen Sie "Azure Active Directory".

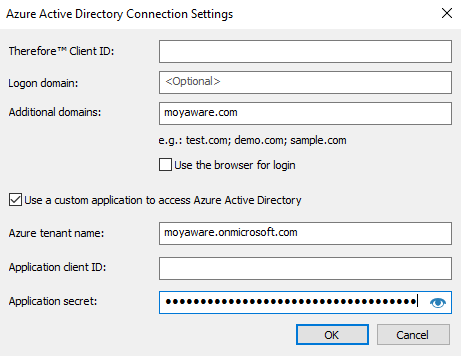

2.Bearbeiten Sie die Verbindungseinstellungen für Azure Active Directory.

Therefore Client-ID Geben Sie die "Client-ID der Anwendung" für Therefore™ Client Login ein.

Anmeldedomäne Diese Einstellung kann leer gelassen werden. Sie ist nur erforderlich, wenn SSO konfiguriert ist. Um dies zu aktivieren, müssen Sie hier die korrekte Anmeldedomäne einrichten. Beispiel: Für testuser@ontherefore.com wäre die Anmeldedomäne "ontherefore.com". Nähere Informationen dazu finden Sie hier: https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-sso

Zusätzliche Domänen Wenn das Azure Active Directory Benutzer aus externen Domänen enthält, fügen Sie diese Domänen hier hinzu. Beispiel: Das Azure Active Directory enthält Benutzer wie "john.smith@moyaware.onmicrosoft.com" sowie "taro.yamada@moyaware.com". Geben Sie in diesem Fall "moyaware.com" als zusätzliche Domain ein.

Eine benutzerdefinierte Anwendung für den Zugriff auf Azure Active Directory verwenden Aktivieren Sie dieses Kontrollkästchen.

Azure-Mandantenname Der Name Ihres Azure-Mandanten: <Unternehmen>.onmicrosoft.com

Client-ID der Anwendung Geben Sie die Client-ID für Therefore™ Client Login ein..

Anwendungs-Geheimwert Der Geheimwert für Therefore™ Server Login.

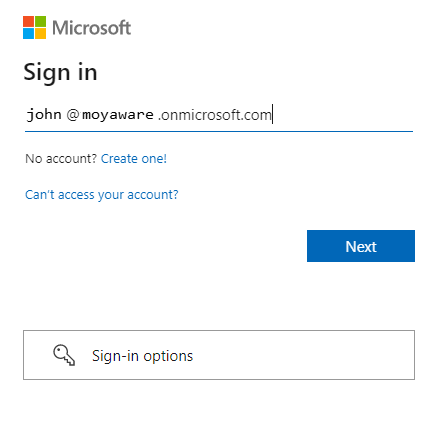

3.Ein Browserfenster wird geöffnet. Melden Sie sich bei Ihrem Microsoft-Konto an. Es muss sich dabei um ein Konto mit Administratorrechten handeln, damit das Azure Active Directory integriert werden kann.

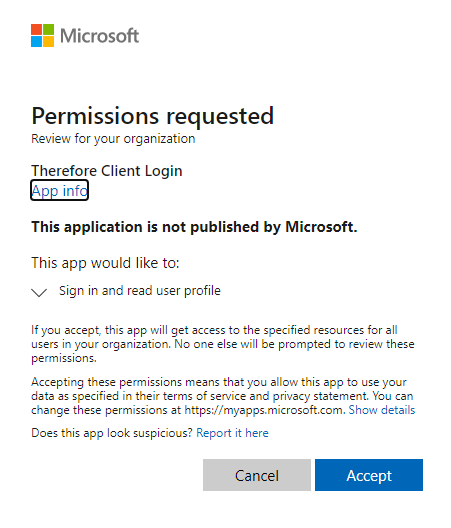

4.Es werden zwei Berechtigungsdialogfelder angezeigt. Klicken Sie im ersten Dialogfeld auf "Akzeptieren", um Therefore™ Zugriff auf den Azure Active Directory-Mandanten zu gewähren. Gewähren Sie im zweiten Dialogfeld den Zugriff auf Benutzerprofilinformationen für die OpenId-Anmeldung.

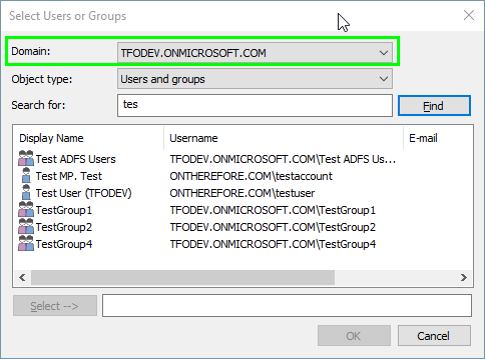

5.Nachdem die Verbindung eingerichtet wurde, ist die neue Domäne in Benutzer- oder Gruppen-Auswahldialogfeldern verfügbar, in denen Benutzern und Gruppen die erforderlichen Rechte zugewiesen werden.

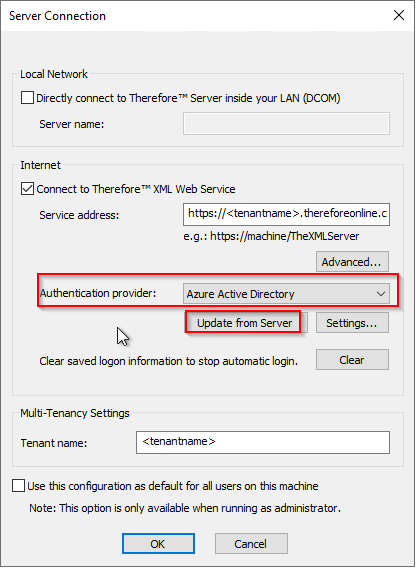

6.Wenn die Verbindung zu Therefore™ über eine installierte Client-Anwendung erfolgt, müssen die Verbindungseinstellungen konfiguriert werden. Wählen Sie Azure Active Directory als "Authentifizierungsanbieter" aus. Klicken Sie auf "Von Server aktualisieren". Die Einstellungen werden automatisch übernommen.

|

|---|