|

Okta |

Scroll |

So integrieren Sie Okta als Benutzerverzeichnis in Therefore™:

|

Hinweis: •Wenn Okta als ein cloud-basiertes Benutzerverzeichnis verwendet wird, brauchen in Therefore™ keine Benutzernamen/Kennwörter eingerichtet zu werden. Therefore™ ĂĽbernimmt die in Okta definierten Benutzer und Gruppen, authentifiziert den betreffenden Benutzer in Okta und fĂĽhrt dann die Therefore™-Anmeldung ĂĽber OpenId Connect-Token durch. |

1.Vorbereitung in Okta:

Für den OpenId Connect-Token muss eine neue Client-ID im Okta-Mandanten erstellt werden. Andernfalls können Sie diese Funktion nicht verwenden. Nachfolgend finden Sie detaillierte Anweisungen zum Erstellen einer solchen Client-Anwendung für Therefore™.

2.Bauen Sie Ihr Verzeichnis in Okta auf, indem Sie Benutzer und Benutzergruppen erstellen und sie entsprechend zuweisen.

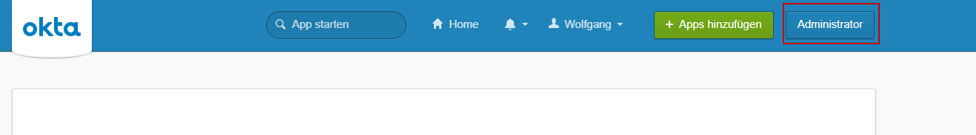

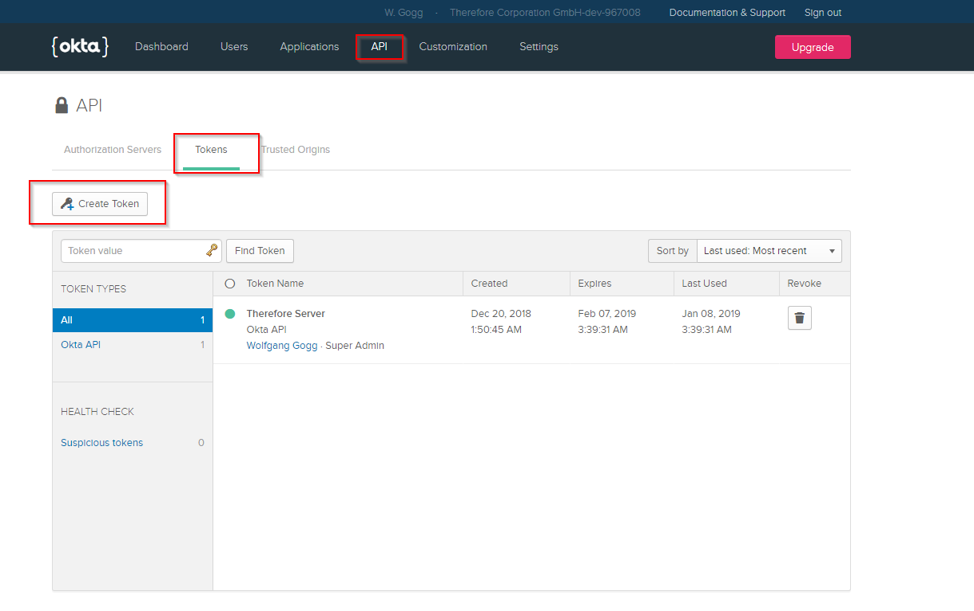

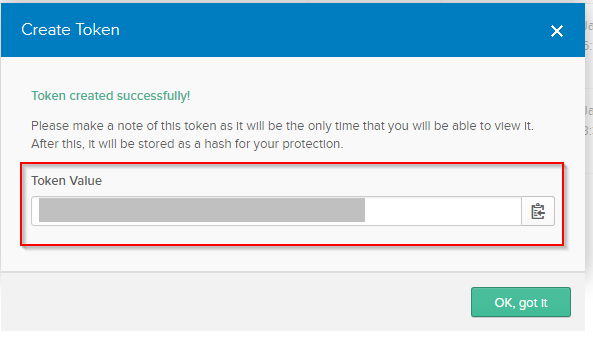

3.Erstellen Sie einen API-Token in Okta.

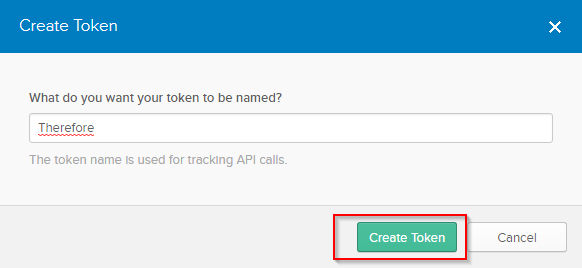

4.Geben Sie dem Token einen Namen (z. B. "Therefore") und klicken Sie dann auf "Create Token".

5.Kopieren Sie den im Dialogfeld bereitgestellten Token.

|

Es wird dringend empfohlen, den Tokenwert sofort zu kopieren, da der ursprüngliche Tokenwert später nicht wieder aufgerufen oder kopiert werden kann. |

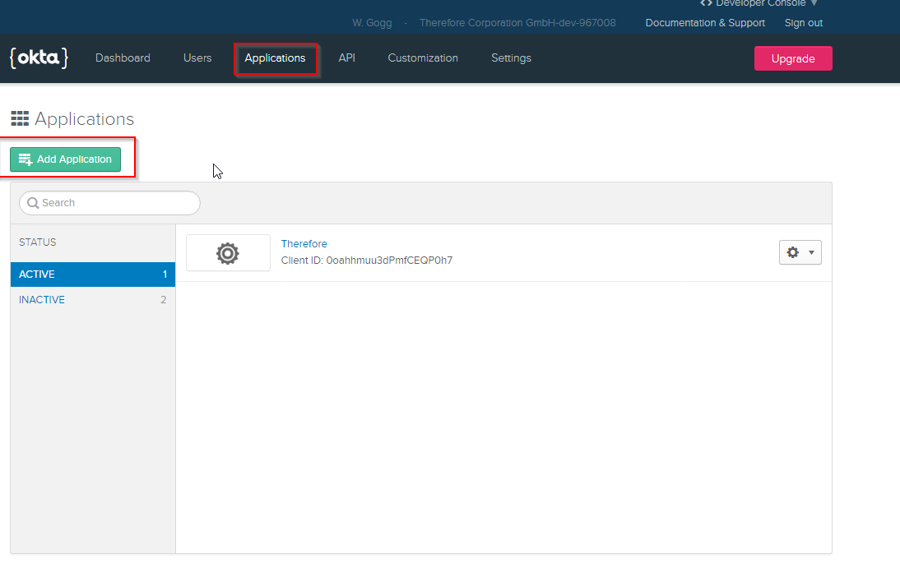

6.Erstellen Sie eine Client-Anwendung.

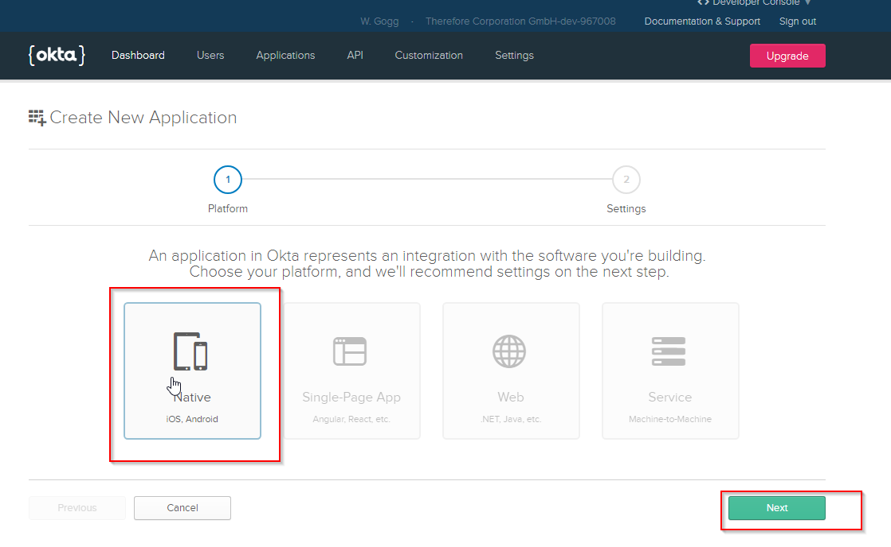

7.Konfigurieren Sie die Plattform fĂĽr die Anwendung.

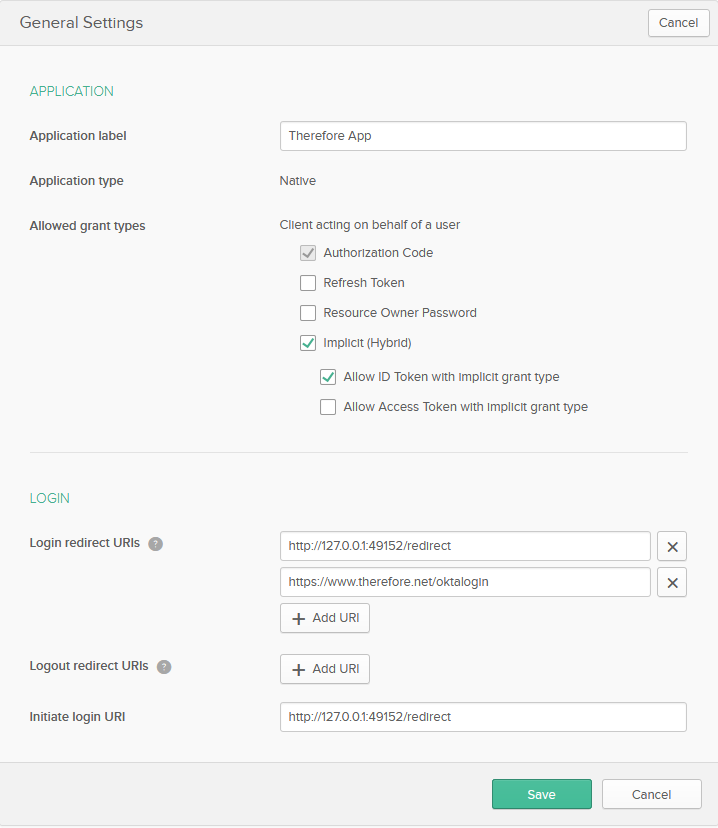

8.Konfigurieren Sie die Anwendungseinstellungen.

|

Hinweis: Spezifische Umleitungs-URIs für andere Therefore™-Anwendungen wie die Therefore™ Go-App oder Therefore™ Dynamic Web View finden Sie hier. |

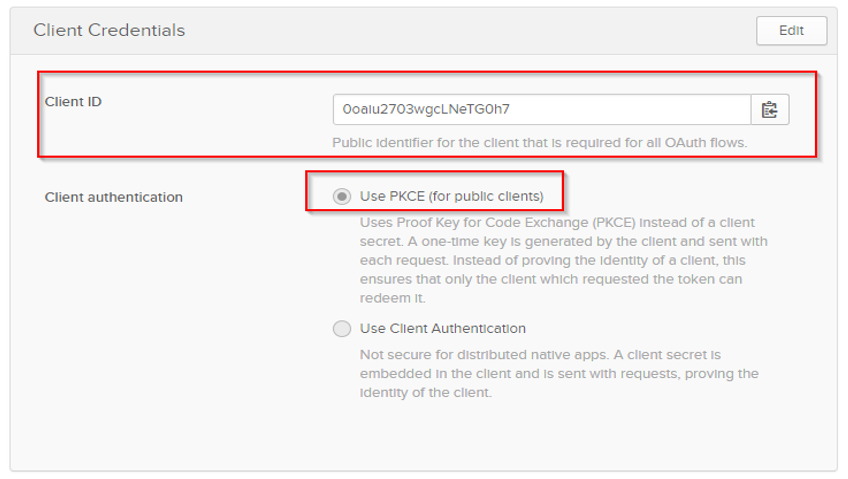

9.Kopieren Sie die generierte Client-ID aus dem Dialogfeld und wählen Sie Use PKCE unter Client authentication.

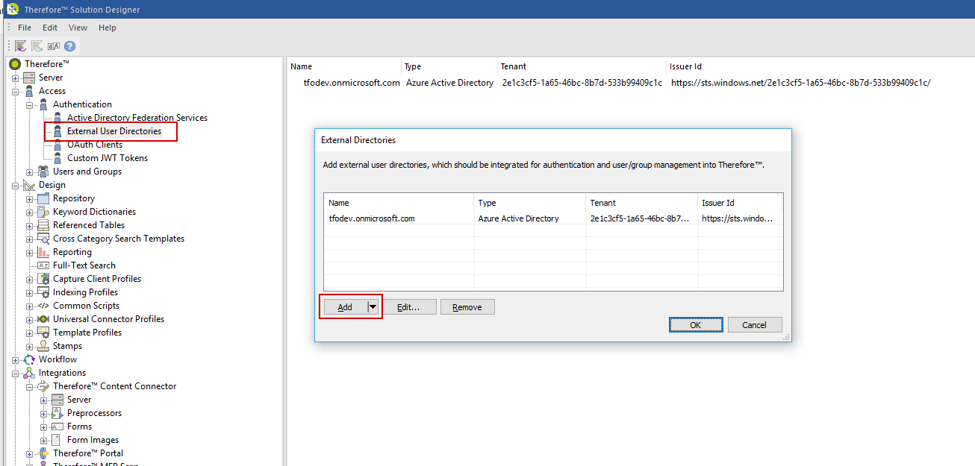

10. Richten Sie im Therefore™ Solution Designer Therefore™ Solution Designer eine Verbindung ein, indem Sie auf den Knoten Externe Benutzerverzeichnisse doppelklicken. Klicken Sie dann auf "Hinzufügen" und wählen Sie die Option Okta.

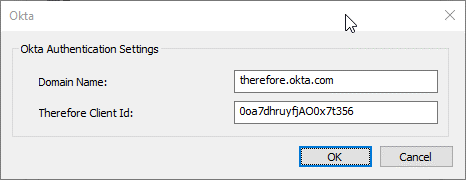

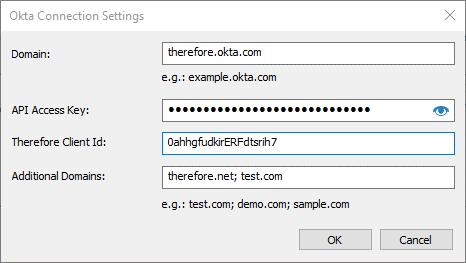

11. Geben Sie den Okta-Domänennamen und den API-Zugriffsschlüssel ein, der beim Erstellen der Client-Anwendung angezeigt wurde. Die Therefore Client-ID ist die ID der erstellten Client-Anwendung. Wenn das Okta-Verzeichnis auch Benutzer aus anderen Domänen enthält, sind zusätzliche Domänen erforderlich. Beispiel: Wenn das Verzeichnis Benutzer wie testuser@therefore.okta.com und auch Benutzer wie test@ontherefore.com enthält, muss ontherefore.com in das Feld "Zusätzliche Domänen" eingegeben werden. Klicken Sie auf "OK", um die Verbindung einzurichten.

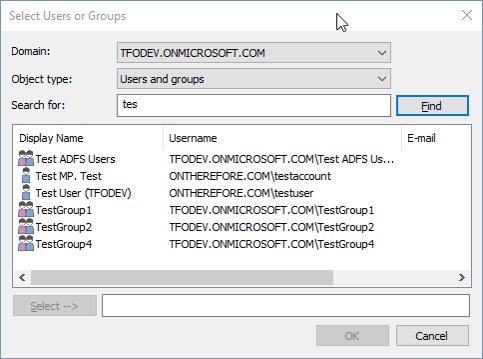

12. Nachdem die Verbindung eingerichtet wurde, ist die neue Domäne in Benutzer- oder Gruppen-Auswahldialogfeldern verfügbar, in denen Benutzern und Gruppen die erforderlichen Rechte zugewiesen werden.

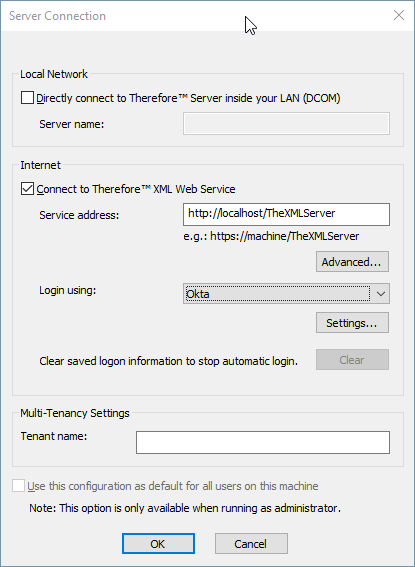

13. Wenn die Verbindung zu Therefore™ über eine installierte Client-Anwendung erfolgt, müssen die Verbindungseinstellungen konfiguriert werden. Wählen Sie unter Login using die Option Okta und klicken Sie dann auf Settings.

14. Die Therefore Client-ID muss auf die bei der Vorbereitung erstellte Anwendungs-ID eingerichtet werden, die Sie auch im Therefore™ Solution Designer zu der Konfiguration hinzugefügt haben. Domain name muss auf den entsprechenden Okta-Domänennamen eingerichtet werden.

|

Die standardmäßige Client-Benutzeroberfläche für die Anmeldung ist web-basiert. Für die mehrstufige Authentifizierung (MFA) ist dies spezifisch erforderlich. Wenn MFA nicht verwendet wird, können Benutzer auch das herkömmliche, nicht-web-basierte Anmeldedialogfeld verwenden, indem sie wie nachfolgend gezeigt einen Registrierungsschlüssel einrichten. Dieser Ansatz wird jedoch nicht empfohlen.

HKEY_CURRENT_USER\Software\Therefore\Client\EnableSSOWebUi = 0

Dieser Registrierungsschlüssel deaktiviert das web-basierte Anmeldedialogfeld. Wenn MFA aktiviert ist, schlägt die Anmeldung in diesem Fall immer fehl. |