|

Eine OpenID Connect (OIDC)-Anwendung konfigurieren |

Scroll |

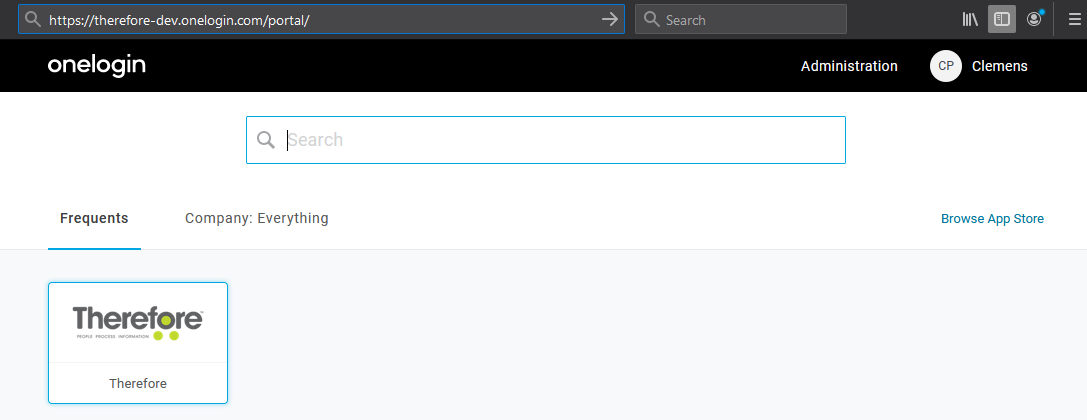

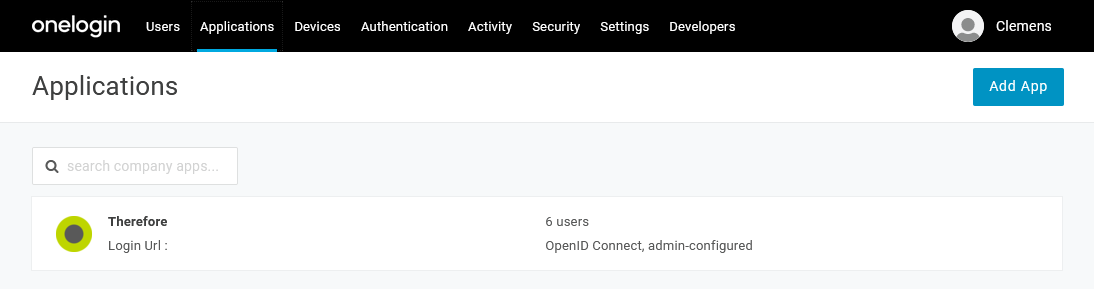

1. Bevor OneLogin in Therefore™ eingerichtet werden kann, muss im OneLogin-Verwaltungsportal eine neue Anwendung erstellt werden.

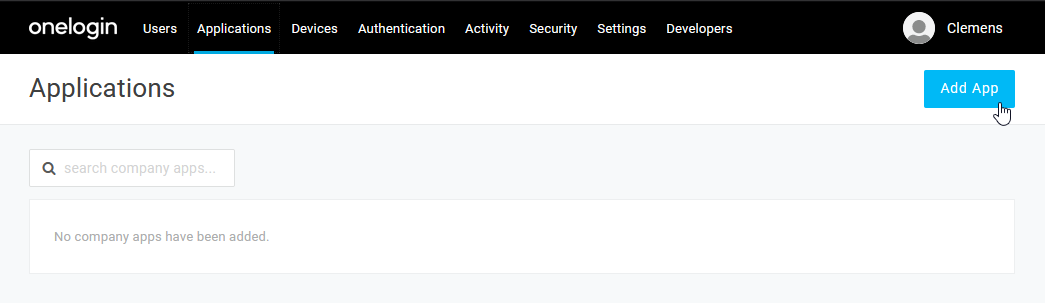

2. Fügen Sie eine neue Anwendung hinzu, indem Sie auf die Schaltfläche Add App (App hinzufügen) klicken.

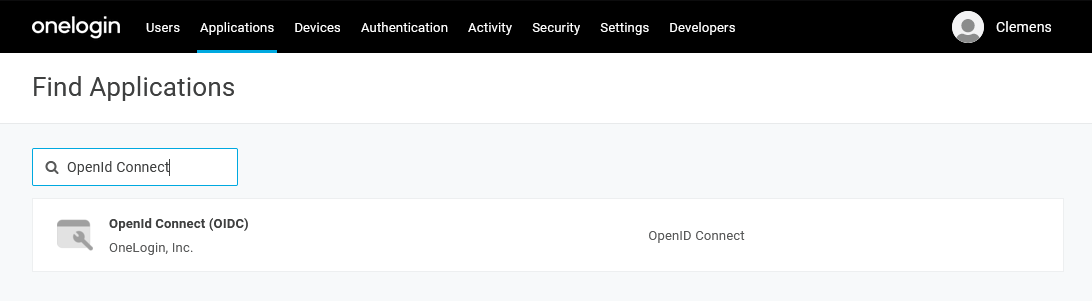

3. Suchen Sie in OneLogin nach der Anwendung OpenId Connect und wählen Sie sie aus.

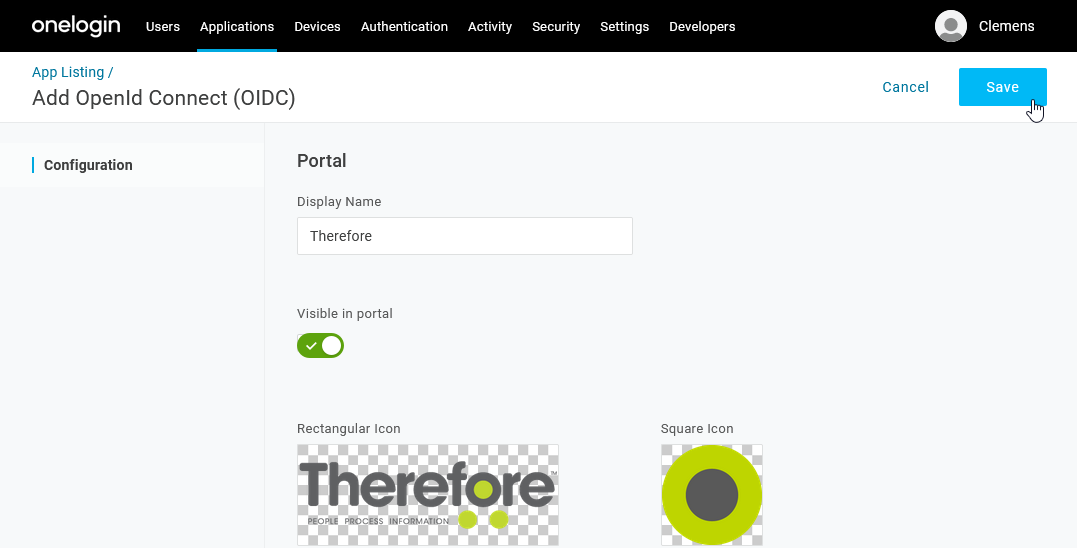

4. Um deutlich zu machen, wozu diese OIDC-Anwendung verwendet wird, können Sie ihren Namen jetzt zu Therefore ändern.

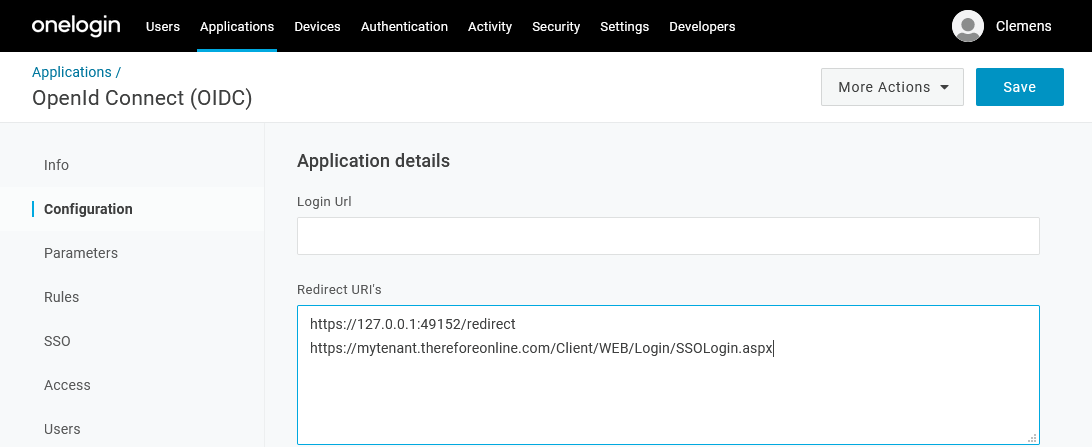

5. Optional können Sie Bilder und eine Beschreibungen hinzufügen. Klicken Sie auf Save (Speichern), um fortzufahren. Nachdem die Anwendung gespeichert wurde, können Sie im Abschnitt Konfiguration die für Therefore™ erforderlichen Umleitungs-URIs festlegen. Bei diesen URIs wird zwischen Groß- und Kleinschreibung unterschieden. Verwenden Sie die folgenden Umleitungs-URIs:

|

1.Therefore™ Client http://127.0.0.1:49152/redirect Diese URI ist nur ein Platzhalter, da die Umleitung nicht tatsächlich ausgeführt wird.

2.Therefore™ Classic Web Client https://meinmandant.thereforeonline.com/Client/WEB/Login/SSOLogin.aspx Diese URI muss an Ihren Mandanten und an die Therefore™ Online-Domäne angepasst werden.

3.Therefore™ Dynamic Web View https://meinmandant.thereforeonline.com/signin Diese URI muss ebenfalls an Ihren Mandanten und an die Therefore™ Online-Domäne angepasst werden.

Umleitungs-URIs für andere Therefore™-Anwendungen wie Therefore™ Go finden Sie hier. |

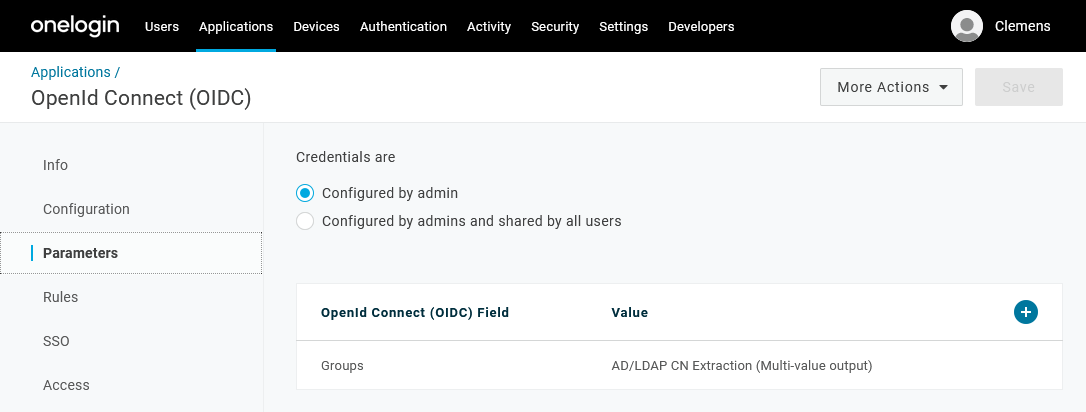

6. Im Abschnitt Parameter wird bereits das Feld Groups (Gruppen) angezeigt. Dies muss jedoch so angepasst werden, dass es Rollen anstelle von Gruppen zurückgibt.

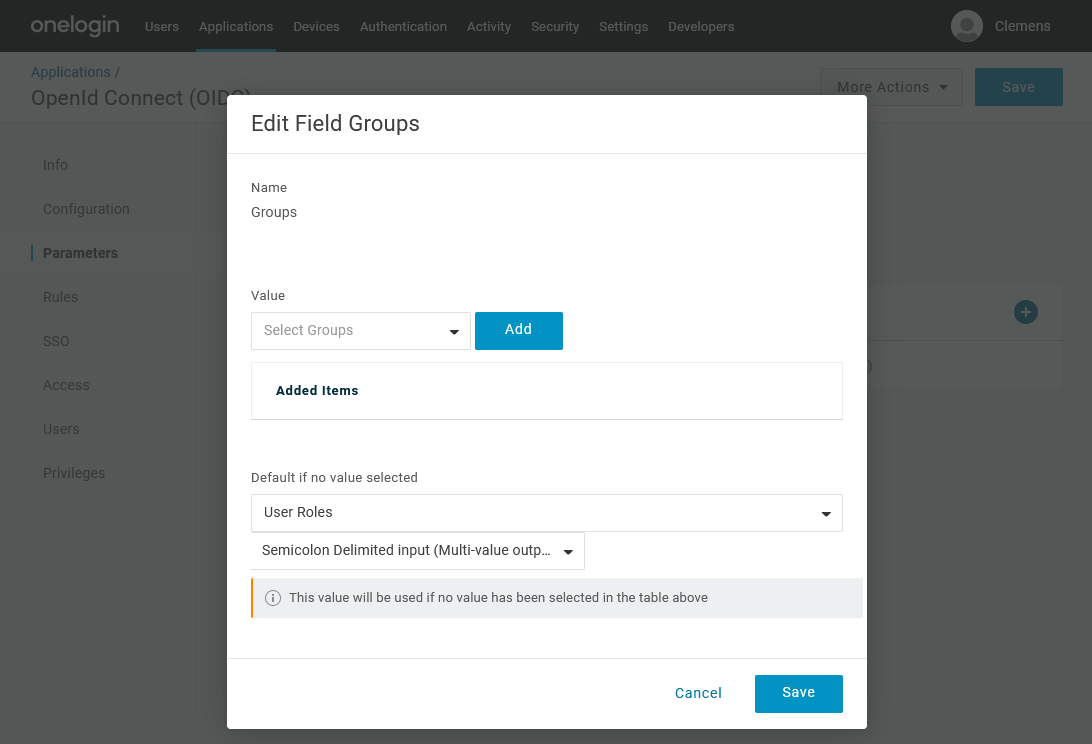

7. Der Standardwert muss zu User Roles (Benutzerrollen) geändert werden mit aktivierter Option Semicolon Delimited input (Multi-value output) (Durch Semikolon getrennte Eingabe (Mehrwert-Ausgabe)). Wenn dies korrekt eingerichtet ist, erhält Therefore™ die Benutzerrollen direkt aus der Authentifizierung, ohne dass zusätzliche API-Anfragen erforderlich sind.

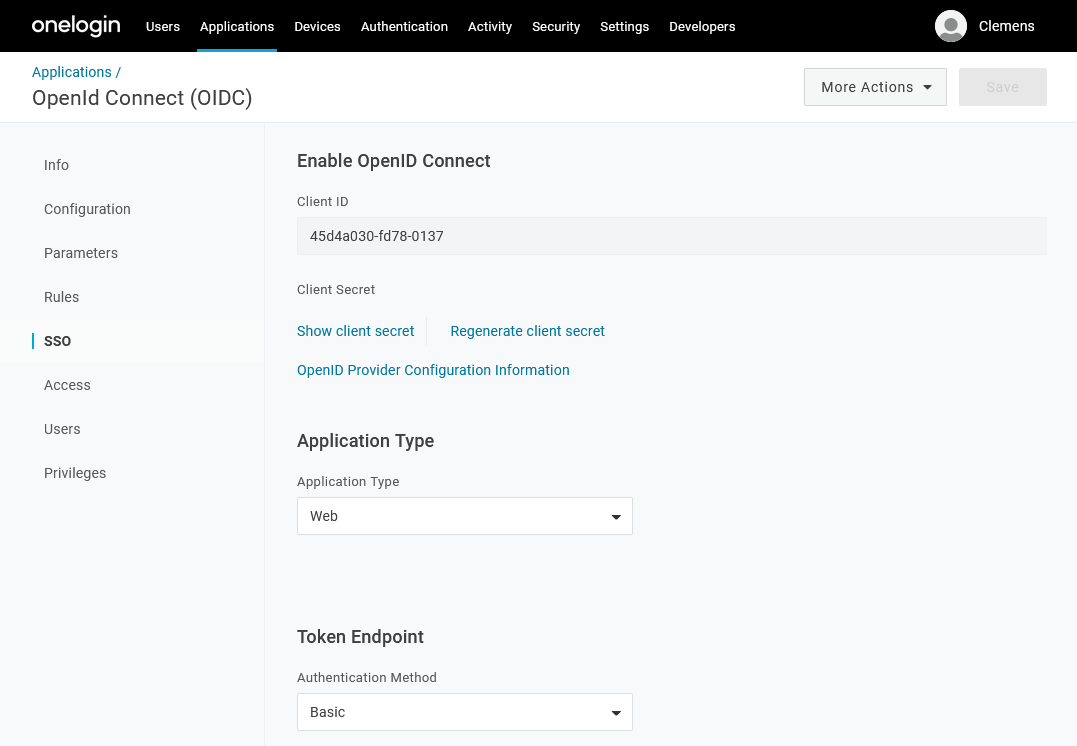

8. Für Therefore™ Go müssen Sie Application Type (Anwendungstyp) im Abschnitt "SSO" auf Native (Systemeigen) setzen. Ansonsten können Sie die Standardeinstellung Web übernehmen. Authentication Method (Authentifizierungsmethode) kann auf der Standardeinstellung Basic belassen werden. Die Client ID wird im nächsten Schritt benötigt, wenn Sie den externen Verzeichnisanbieter in Therefore™ konfigurieren.

9. Um Benutzern Zugriff auf diese neue Anwendung zu gewähren, gehen Sie zum Abschnitt Access (Zugriff) und wenden eine Rolle an. Alle Benutzer mit dieser Rolle können diese Anwendung verwenden. Alternativ können Sie auch bestimmten Benutzern Zugriff gewähren, nicht jedoch über den Abschnitt "User" der Anwendung. Anstelle dessen muss Zugriff über die Menüoption Users (Benutzer) gewährt werden, indem Sie die Anwendungen eines Benutzers bearbeiten.

10. Unter dem Menüpunkt Applications (Anwendungen) wird Ihre neue Anwendung angezeigt und Sie sehen, wie viele Benutzer die Anwendung verwenden dürfen.