|

Configuration des paramètres de Therefore™ |

Scroll |

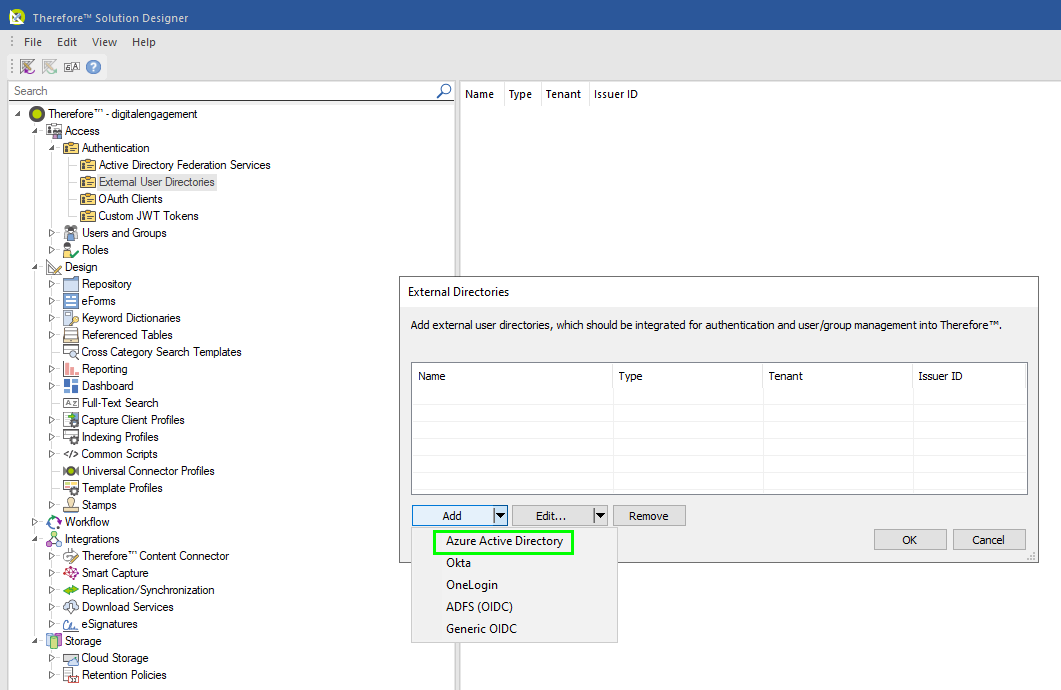

1.Dans Therefore™ Solution Designer, accédez à Accès > Annuaires d'utilisateurs externes. Double-cliquez sur « Annuaires d'utilisateurs externes ». Cliquez sur « Ajouter » et sélectionnez « Azure Active Directory ».

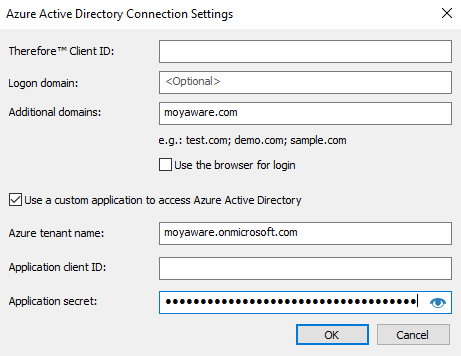

2.Modifiez les paramètres de connexion relatifs à Azure Active Directory.

ID du client Therefore™ Entrez la valeur « ID (du client) d'application » de l'application Therefore™ Client Login.

Domaine de connexion Ce paramètre peut rester vide et n'est obligatoire que si SSO est configuré. Pour activer ce processus, vous devez entrer le domaine de connexion correct dans ce champ. À titre d'exemple, pour « testuser@ontherefore.com », le domaine de connexion serait « ontherefore.com ». Pour en savoir plus : https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-sso

Domaines supplémentaires Si Azure Active Directory contient des utilisateurs issus de domaines externes, ajoutez ici ces domaines. Exemple : Azure Active Directory contient des utilisateurs tels que « john.smith@moyaware.onmicrosoft.com » et « taro.yamada@moyaware.com ». Entrez « moyaware.com » en tant que domaine supplémentaire.

Utiliser une application personnalisée pour accéder à Azure Active Directory Cochez cette case.

Nom du locataire Azure Nom de votre locataire Azure (<société>.onmicrosoft.com).

ID du client d'application Entrez la valeur « ID (du client) d'application » de l'application Therefore™ Server Login.

Secret d'application Valeur de la clé secrète de l'application Therefore™ Server Login.

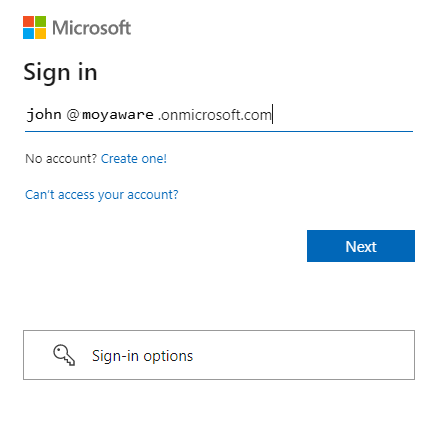

3.Une fenêtre de navigateur s'ouvre. Connectez-vous à votre compte Microsoft. Ce compte doit être doté de la permission Administrateur pour pouvoir intégrer Azure Active Directory.

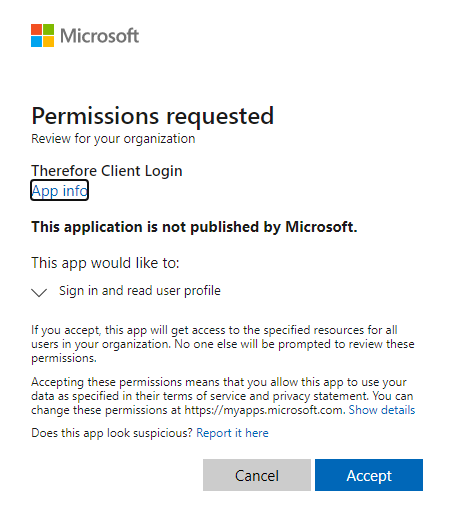

4.Deux écrans de permission s'affichent. Cliquez sur « Accepter » sur le premier écran pour autoriser Therefore™ à accéder au locataire Azure Active Directory. Acceptez le contenu du second écran pour autoriser l'accès aux informations relatives aux profils utilisateur pour une connexion Openid.

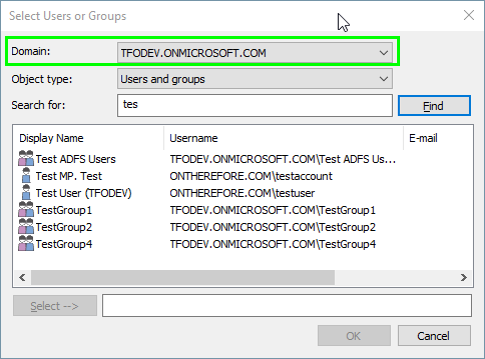

5.Une fois la connexion établie, vous pouvez accéder au nouveau domaine à l’aide des boîtes de dialogue de sélection des utilisateurs ou des groupes pour sélectionner des utilisateurs et des groupes et leur accorder les permissions requises.

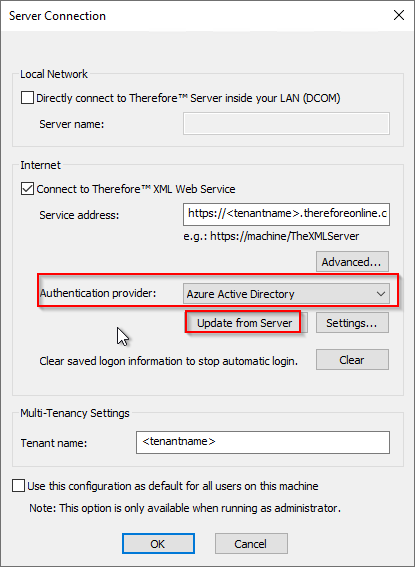

6.Si vous vous connectez à Therefore™ à l'aide d'une application cliente installée, vous devez configurer les paramètres de connexion. En regard de « Fournisseur d'authentification », sélectionnez « Azure Active Directory ». Cliquez sur « MàJ depuis le serveur ». Les paramètres sont automatiquement renseignés.

|

|---|