|

Configuration de Therefore™ Client Login |

Scroll |

Pour raisons de sécurité, deux applications sont créées dans Azure AD.

Nous allons commencer par créer une application appelée Therefore™ Client Login. Vous pouvez toutefois lui assigner un nom adapté à votre organisation.

Cette application a pour objet de créer un jeton OpenID Connect. Pour ce faire, nous devons créer un nouvel ID client dans le locataire Azure.

Procédez comme suit dans Azure Active Directory.

1.Ouvrez l'URL suivante et connectez-vous à l'aide de vos informations d'identification onmicrosoft.com.

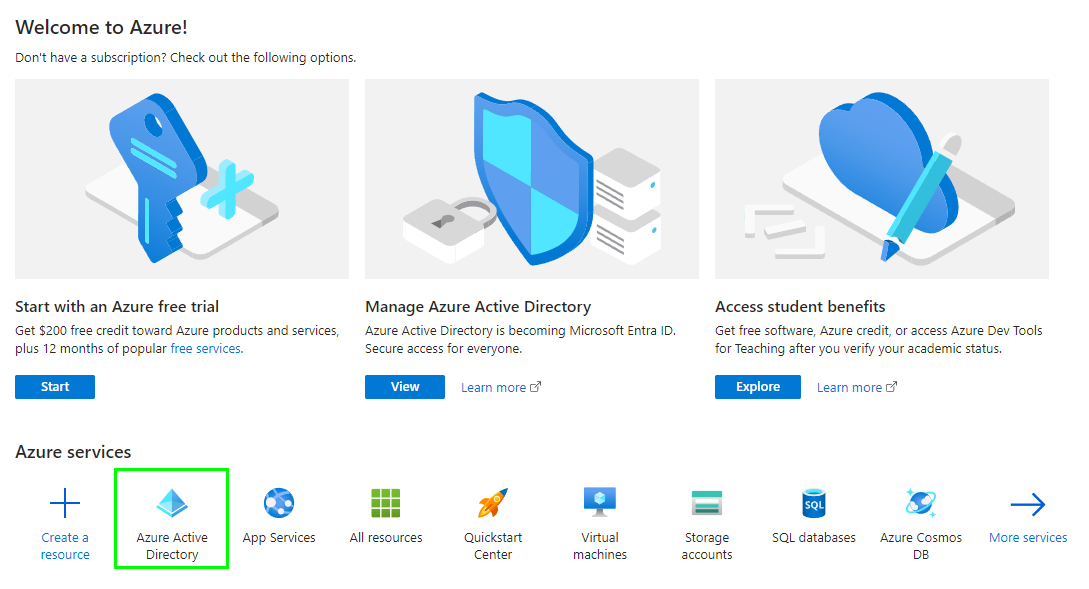

2.Sur la page d'accueil, sélectionnez Azure Active Directory.

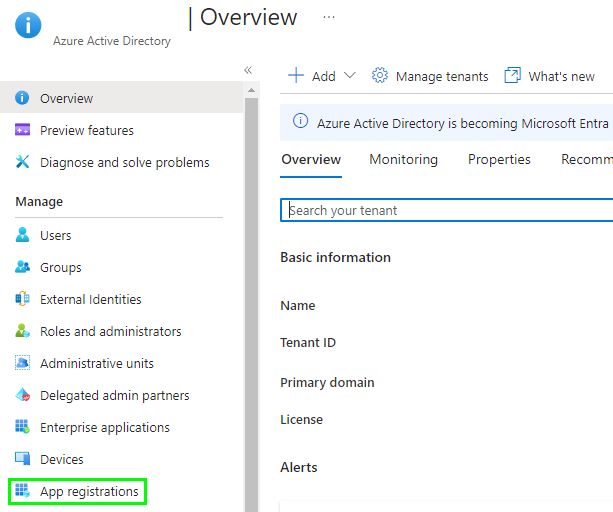

3.Cliquez sur « Inscriptions des applications ».

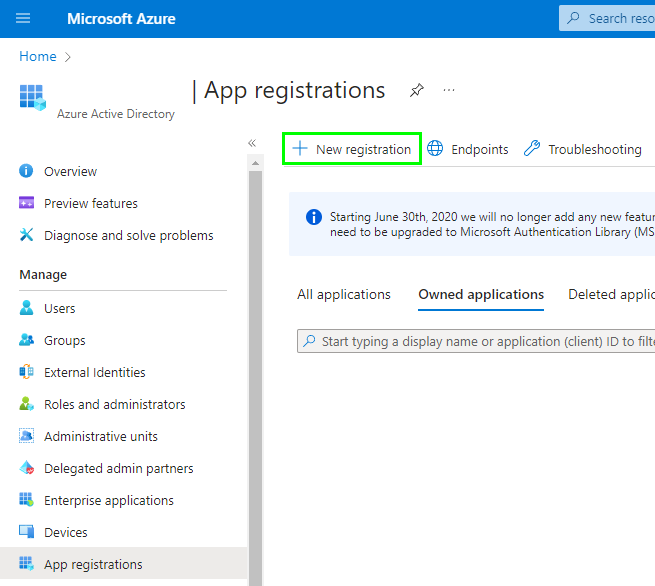

4.Cliquez sur « Nouvelle inscription ».

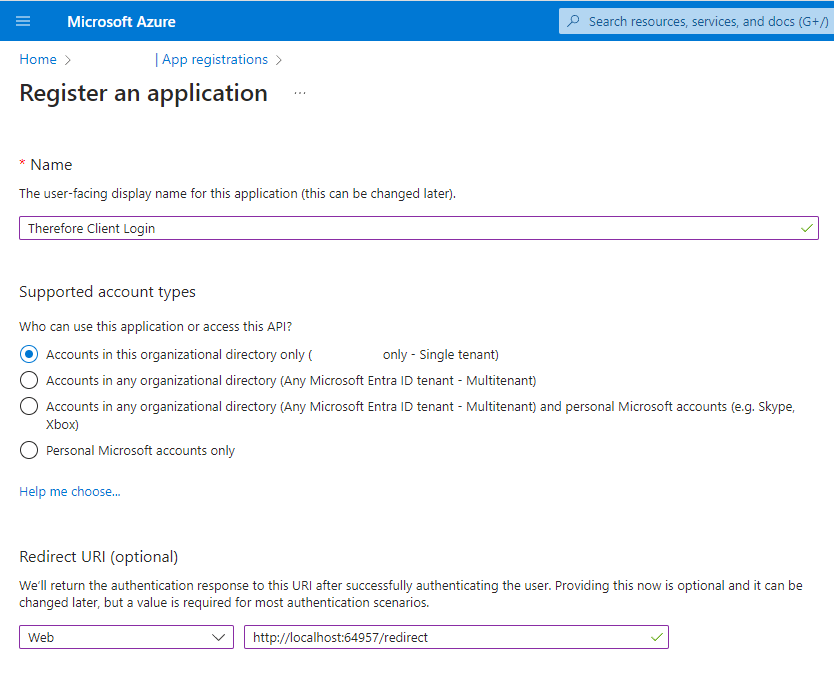

5.La boîte de dialogue « Inscrire une application » s'ouvre. Entrez les informations ci-dessous, puis cliquez sur « Inscrire » pour continuer :

Nom :

Assignez à l'application un nom adapté à votre organisation. Dans l'exemple illustré, nous allons appeler l'application « Therefore Client Login ».

Types de comptes pris en charge :

Sélectionnez « Comptes dans cet annuaire d'organisation uniquement ».

URI de redirection :

Sélectionnez « Web » et utilisez l'URI de redirection suivant :

http://localhost:64957/redirect

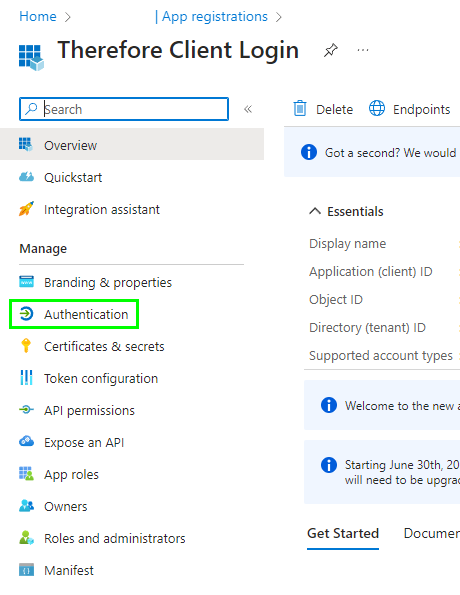

6.Cliquez sur « Authentification ».

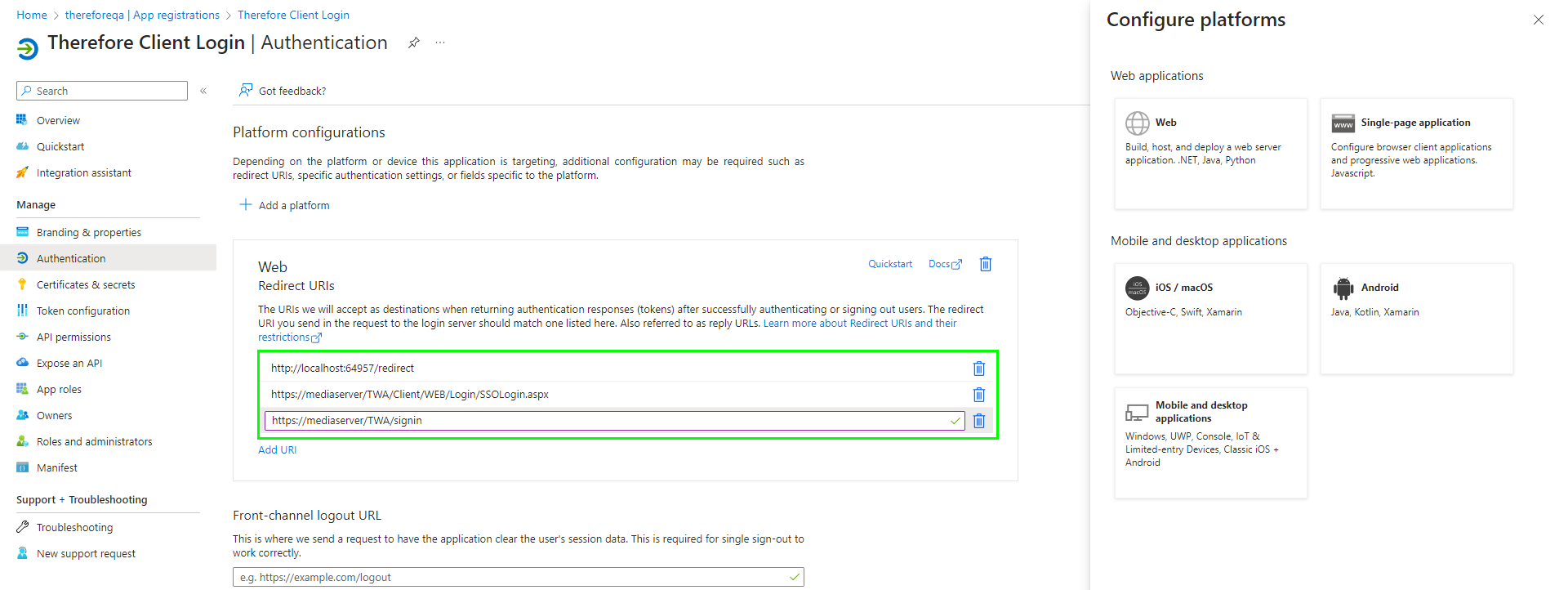

7.Dans « Configurations de plate-forme », cliquez sur « Ajouter une plate-forme » et sélectionnez « Web ». Ajoutez les URI de redirection ci-dessous. Remplacez <serveur> par le nom de votre serveur Therefore™.

Therefore™ Classic Web View : http(s)://<serveur>/TWA/Client/WEB/Login/SSOLogin.aspx

Therefore™ Dynamic Web View : http(s)://<serveur>/TWA/signin

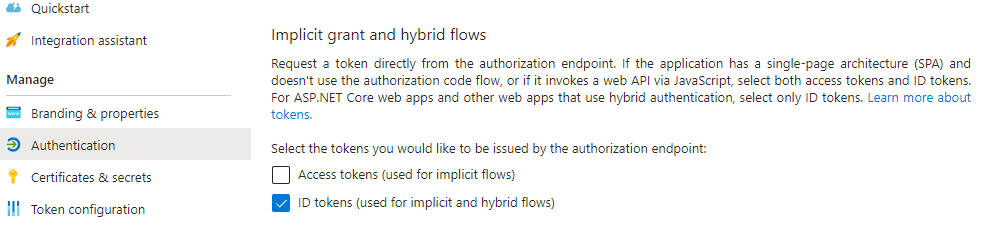

8.Dans « Flux d'octroi implicite et hybrides », sélectionnez « Jetons d’ID (utilisés pour les flux implicites et hybrides) ». Cliquez sur « Enregistrer » pour continuer.

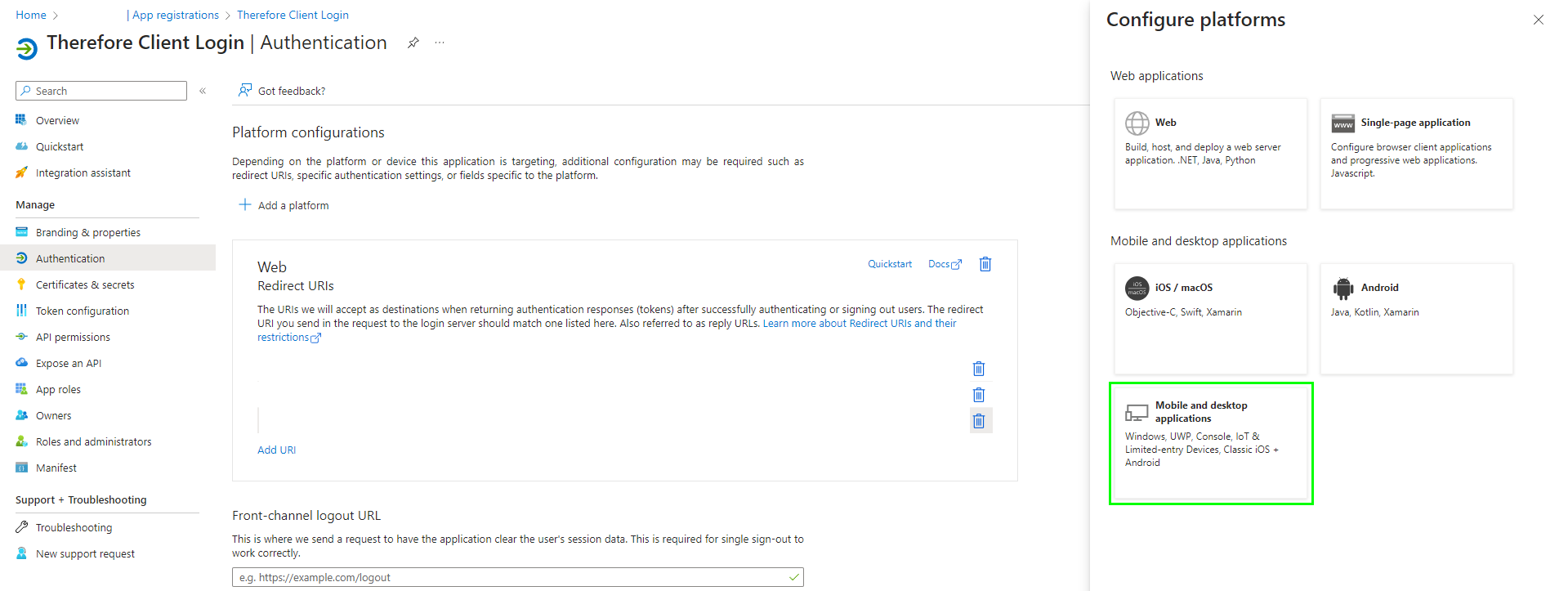

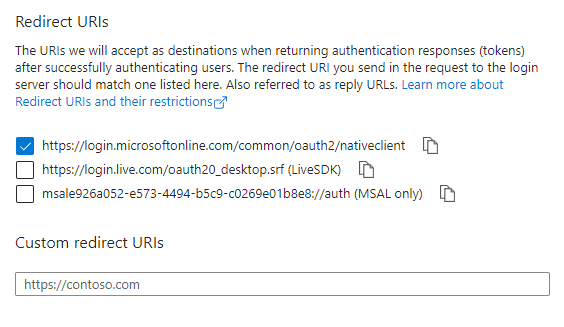

9.Dans « Configurations de plate-forme », cliquez sur « Ajouter une plate-forme » et sélectionnez « Applications mobiles et de bureau ».

10. Cochez la case de l’URI qui se termine par « nativeclient ». La zone « URI de redirection personnalisés » peut généralement rester vide.

|

Remarque : •Les URI de redirection associés à d’autres applications Therefore™ telles que Therefore™ Go sont disponibles ici. •Si vous utilisez le navigateur système dans l’application Therefore™ Go, vous devez configurer un URI de redirection personnalisé. Vous le trouverez ici. |

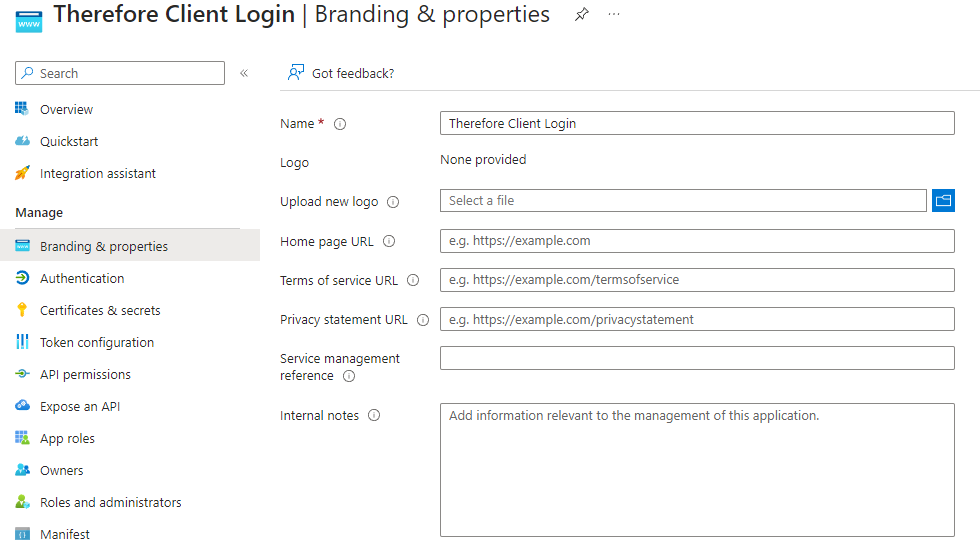

11. Facultatif : accédez à l'onglet Personnalisation et personnalisez l'application en fonction des besoins de votre organisation.

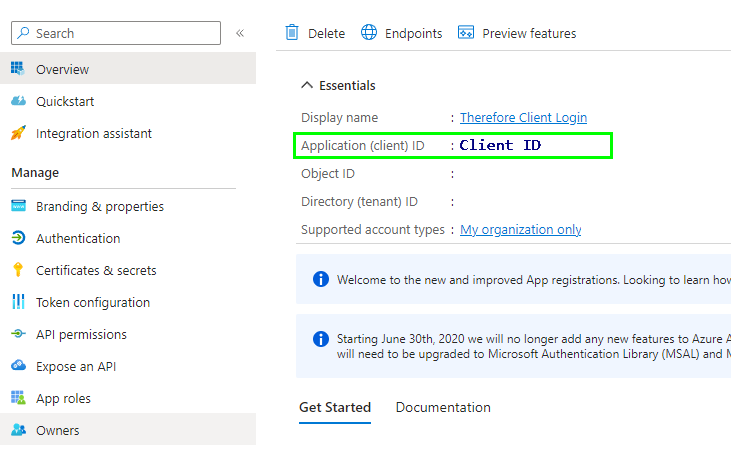

12. Accédez à la section « Vue d’ensemble » et prenez note de l'ID (du client) d'application. Vous en aurez besoin pour configurer les paramètres Therefore™.

13. Pour continuer la procédure, créez une seconde application dans Azure AD.