|

Okta |

Scroll |

Come si integra Okta in Thereforeâ„¢ come directory utente?

|

Nota: •non è necessario creare nomi utente/password in Thereforeâ„¢ quando si usa Okta come directory utenti basata su cloud. Thereforeâ„¢ fa riferimento agli utenti e ai gruppi definiti in Okta e autentica l'utente solo in Okta, quindi accede a Thereforeâ„¢ utilizzando i token OpenId Connect. |

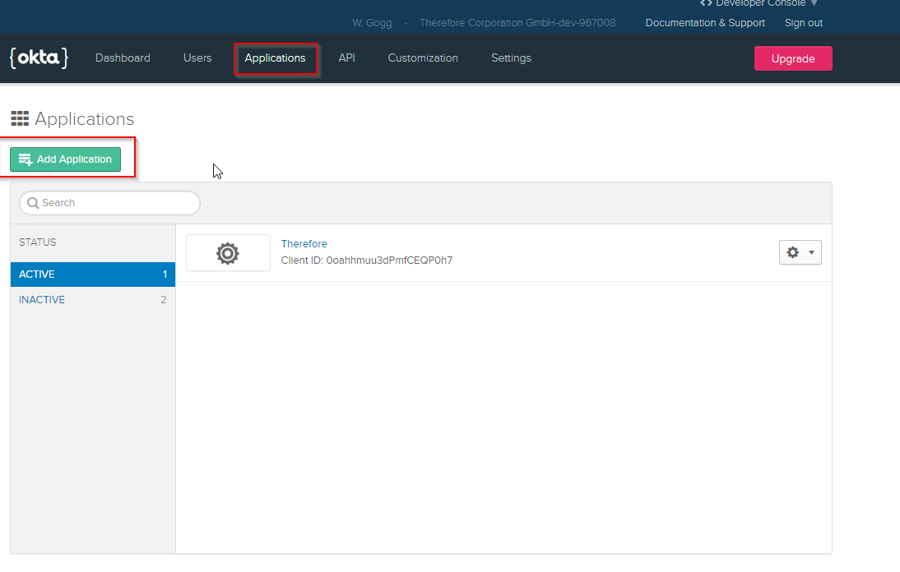

1.Preparazione in Okta:

per il token OpenId Connect è necessario creare un nuovo ID client nel tenant Okta. Questo è un prerequisito obbligatorio per consentire il funzionamento di questa funzionalità . Di seguito sono riportate le istruzioni passo per passo per creare tale applicazione client per Therefore™.

2.In Okta, definire la propria directory creando utenti e gruppi di utenti e assegnandoli nel modo appropriato.

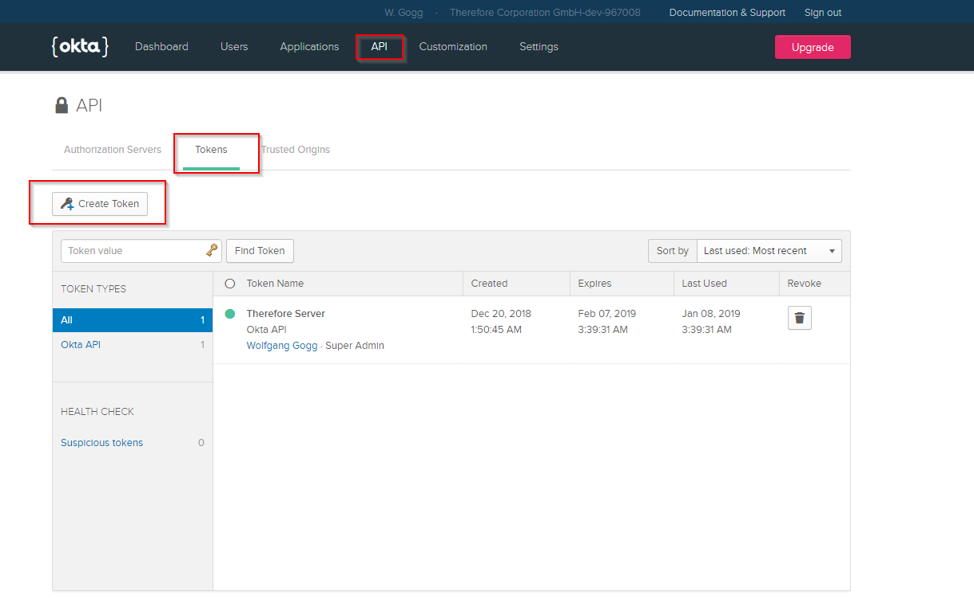

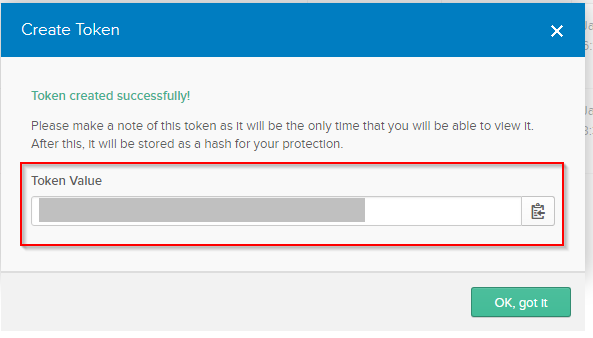

3.Creare un token API in Okta.

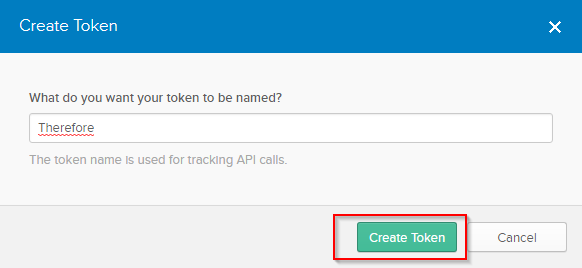

4.Assegnare un nome al token (ad es. 'Therefore') e fare clic su 'Create Token'.

5.Copiare il token generato dalla finestra di dialogo.

|

Si consiglia vivamente di copiare il valore del token immediatamente per utilizzarlo successivamente, in quanto non sarà possibile accedere al valore originale del token o copiarlo in un secondo momento. |

6.Creare un'applicazione client:

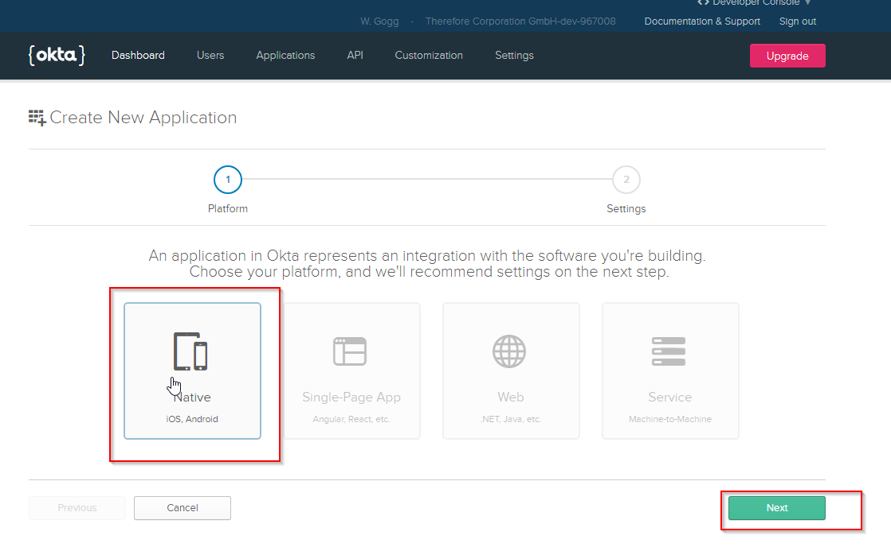

7.Configurare la piattaforma per l'applicazione.

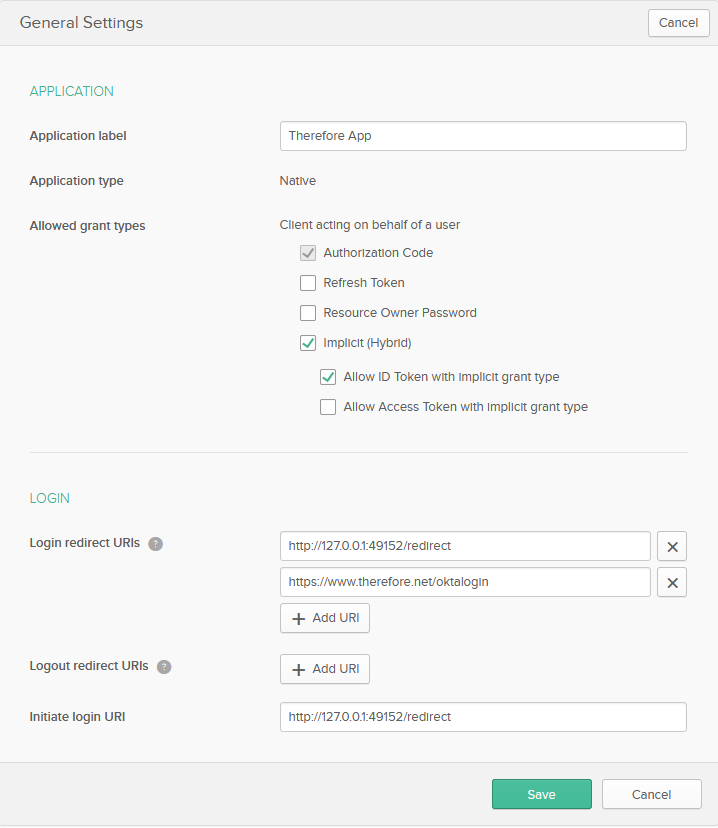

8.Configurare le opzioni dell'applicazione.

|

Nota: gli URI di reindirizzamento per altre applicazioni Thereforeâ„¢, ad esempio l'app Thereforeâ„¢ Go, sono reperibili qui. |

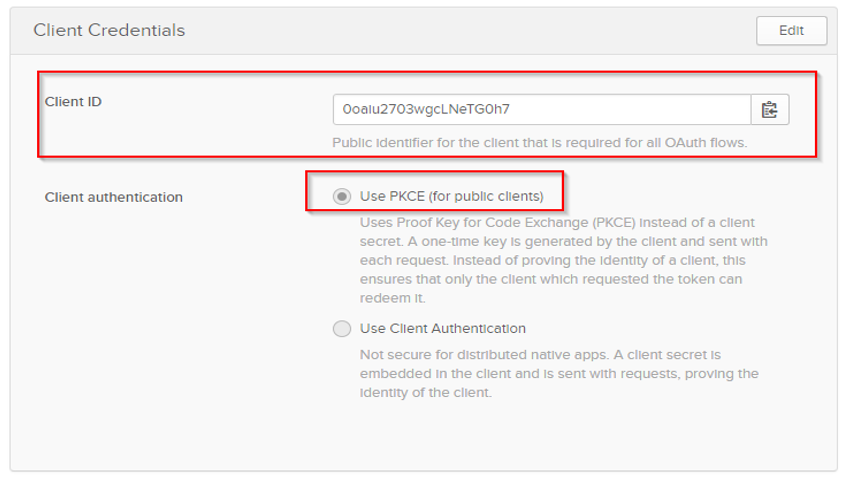

9.Copiare l'ID client generato dalla finestra di dialogo e selezionare Use PKCE in Client authentication.

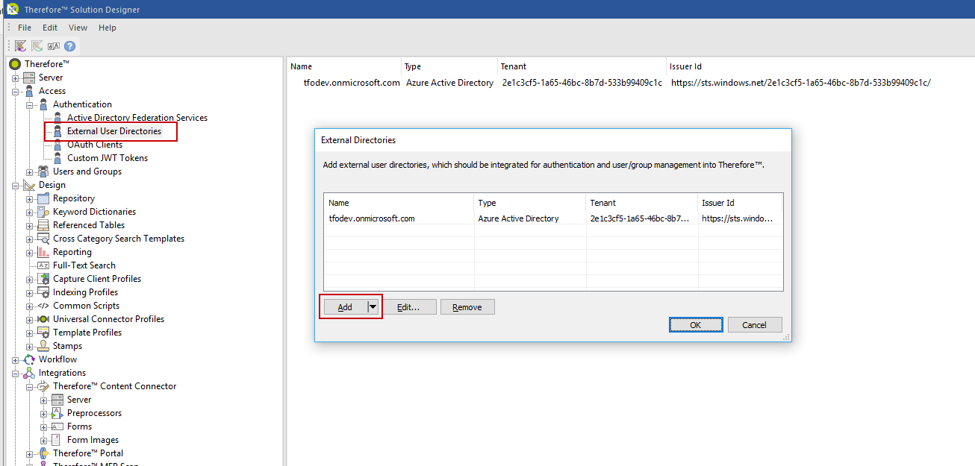

10. Stabilire una connessione in Therefore™ Solution Designer facendo doppio clic sul nodo Directory utente esterne. Quindi, fare clic su Aggiungi e selezionare l'opzione Okta.

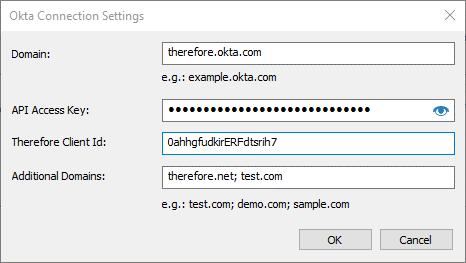

11. Immettere il nome del dominio Okta e la chiave di accesso API, visualizzati al momento della creazione dell'applicazione client. L'ID client Therefore è l'ID dell'applicazione client che è stata creata. I domini aggiuntivi sono necessari se la directory Okta contiene anche utenti di altri domini. Ad esempio: se la directory contiene utenti come testuser@therefore.okta.com e anche utenti come test@ontherefore.com, ontherefore.com deve essere aggiunto nel campo Domini aggiuntivi. Fare clic su OK per stabilire la connessione.

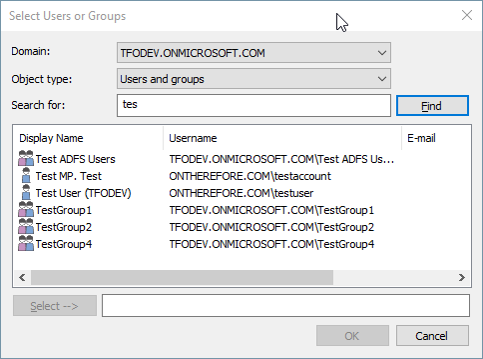

12. Una volta stabilita la connessione, è possibile accedere al nuovo dominio dalle finestre di selezione utente o gruppo allo scopo di selezionare gli utenti e i gruppi richiesti e concedere loro le autorizzazioni appropriate.

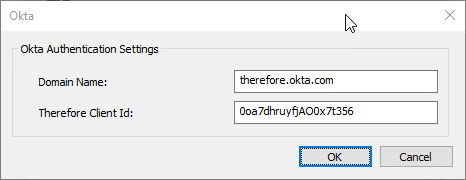

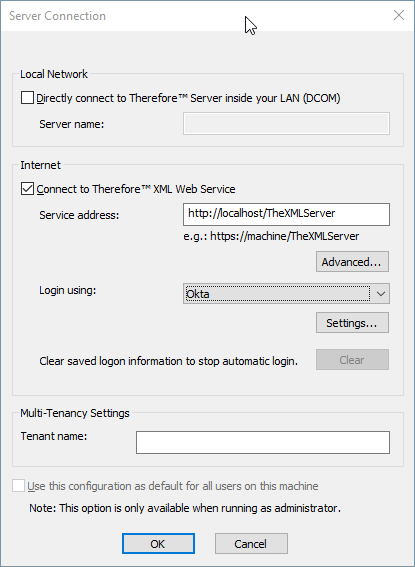

13. Quando la connessione a Therefore™ avviene tramite un'applicazione client installata, è necessario configurare le impostazioni di connessione. Per Accedi mediante, selezionare Okta, quindi fare clic su Impostazioni.

14. L'ID client Therefore deve essere impostato sullo stesso ID applicazione creato nella fase di preparazione, che era stato anche aggiunto alla configurazione in Therefore™ Solution Designer. Il Nome dominio deve essere impostato sul nome del dominio Okta corrispondente.

|

L'interfaccia utente client predefinita per l'accesso è basata su web. È richiesta espressamente per l'autenticazione multifattoriale (MFA). Se non si usa l'autenticazione MFA, un utente può anche utilizzare la finestra di login non web convenzionale impostando una chiave di registro, come indicato di seguito. Tuttavia, questo tipo di approccio è sconsigliato.

HKEY_CURRENT_USER\Software\Therefore\Client\EnableSSOWebUi = 0

Questo valore di registro disabilita la finestra di dialogo web. Se l'autenticazione MFA è abilitata, questo tipo di login non è comunque possibile. |