|

Configurazione di un'applicazione OpenID Connect (OIDC) |

Scroll |

Come si configura un'applicazione OpenID Connect (OIDC) da utilizzare con Therefore™?

1.Per poter impostare OneLogin in Therefore™, è necessario creare una nuova applicazione nel portale Amministrazione di OneLogin.

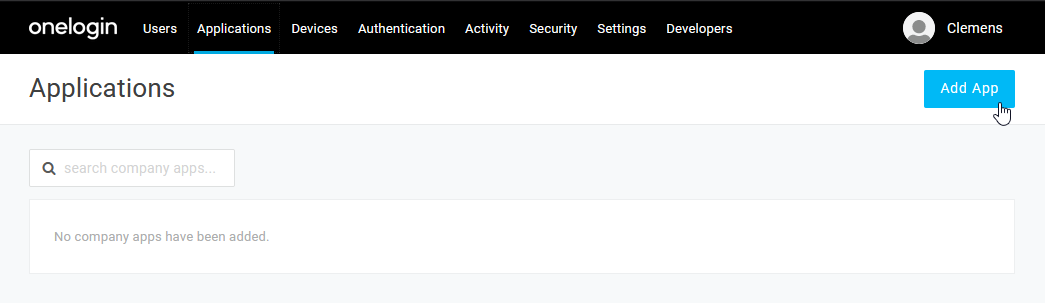

2.Aggiungere una nuova applicazione facendo clic sul pulsante Add App (Aggiungi app).

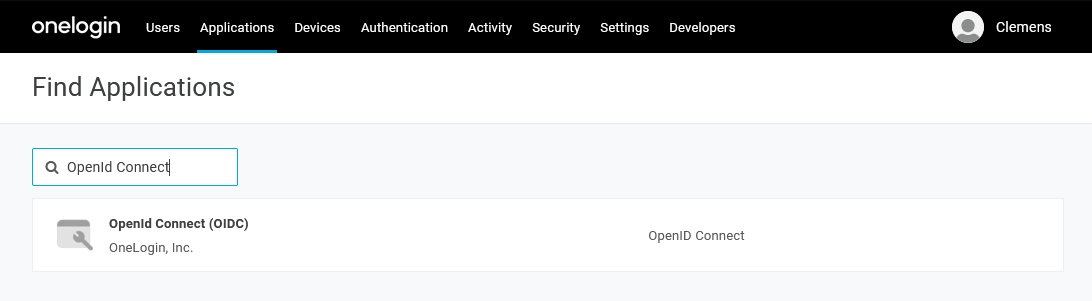

3.Cercare l'applicazione OpenId Connect in OneLogin e selezionarla.

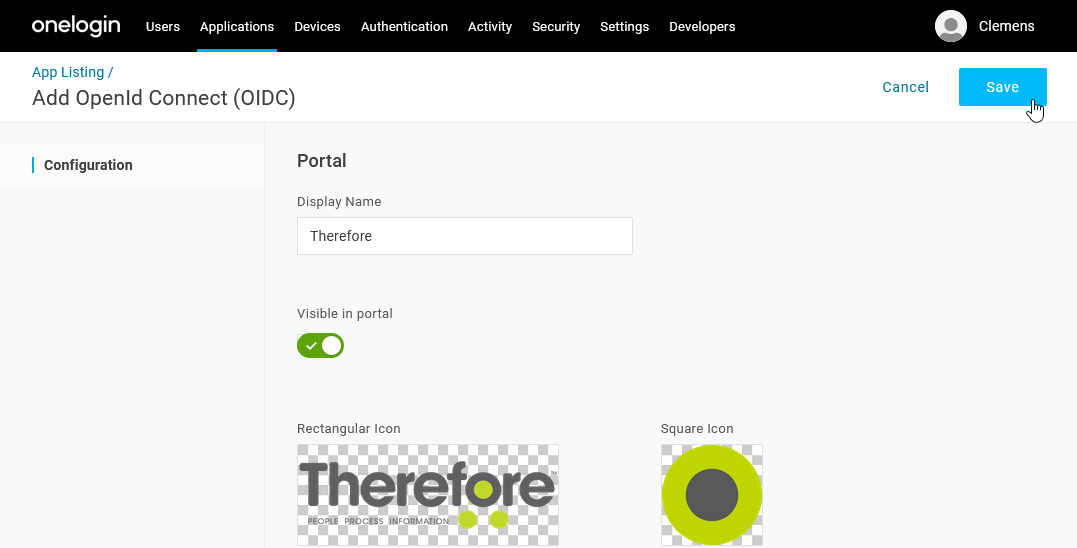

4.È possibile rinominare l'applicazione OIDC in Therefore per indicarne chiaramente l'uso previsto.

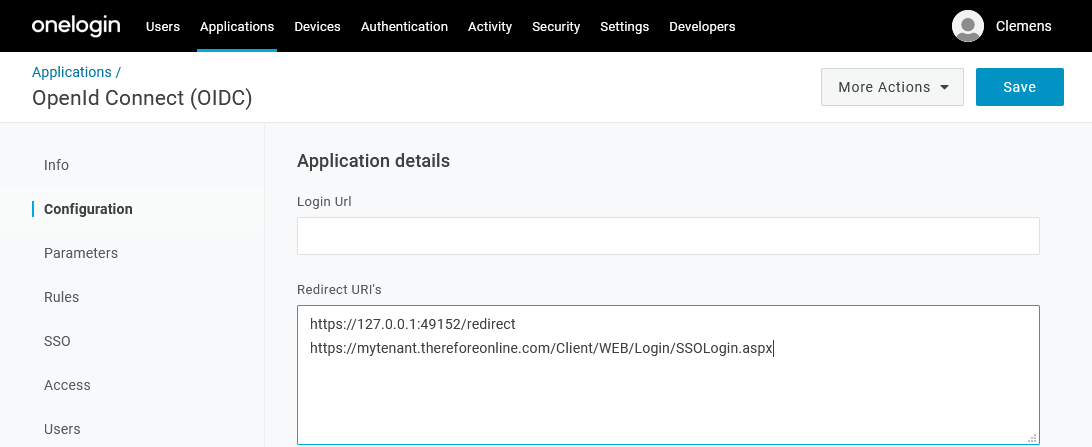

5.È anche possibile, facoltativamente, aggiungere delle immagini e una descrizione. Fare clic su Salva per procedere. Una volta salvata l'applicazione, la sezione Configurazione permette di specificare gli URI di reindirizzamento richiesti da Therefore™. Per questi URI è necessario specificare esattamente le maiuscole e le minuscole. Adattare i seguenti URI di reindirizzamento utilizzando il proprio locatario e l'URL on-premise di Therefore™ On-Premise (locatario singolo):

|

1.Therefore™ Client http://127.0.0.1:64957/redirect Il primo URI è solo un segnaposto, in quanto il reindirizzamento non viene eseguito veramente.

2.Therefore™ Classic Web Client https://mydomain/TWA/Client/WEB/Login/SSOLogin.aspx

3.Vista web dinamica di Therefore™ |

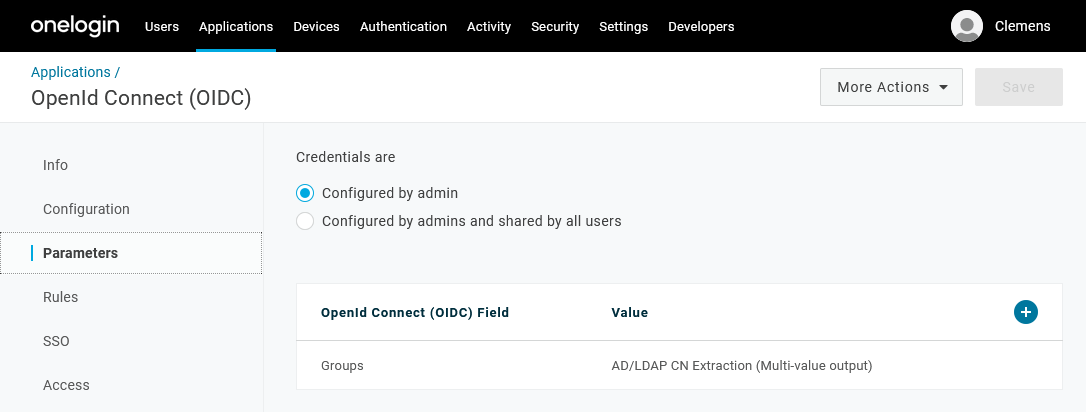

6.La sezione Parametri contiene già un campo Gruppi, ma è necessario modificarlo in modo tale che restituisca ruoli e non gruppi.

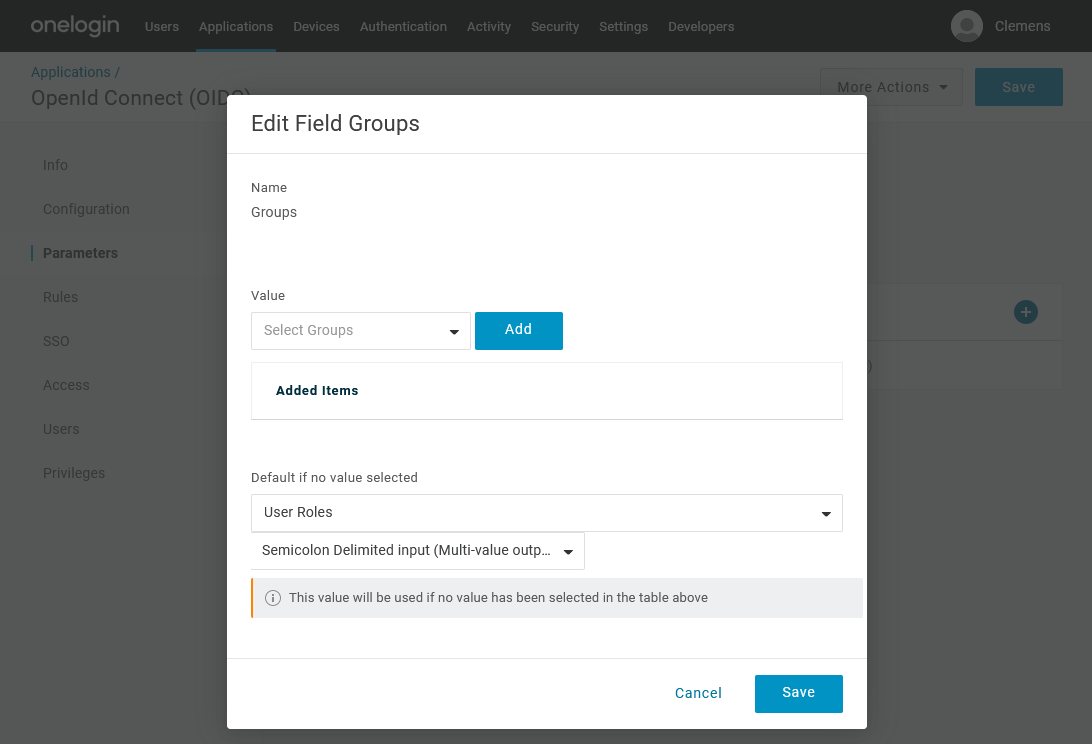

7.Il valore predefinito deve essere modificato in User Roles (Ruoli utente) con Semicolon Delimited input (Multi-value output) (Input delimitato da punto e virgola - Output multivalore). Se le impostazioni sono corrette, Therefore™ recupera i ruoli utente direttamente al momento dell'autenticazione, senza necessità di ulteriori richieste all'API.

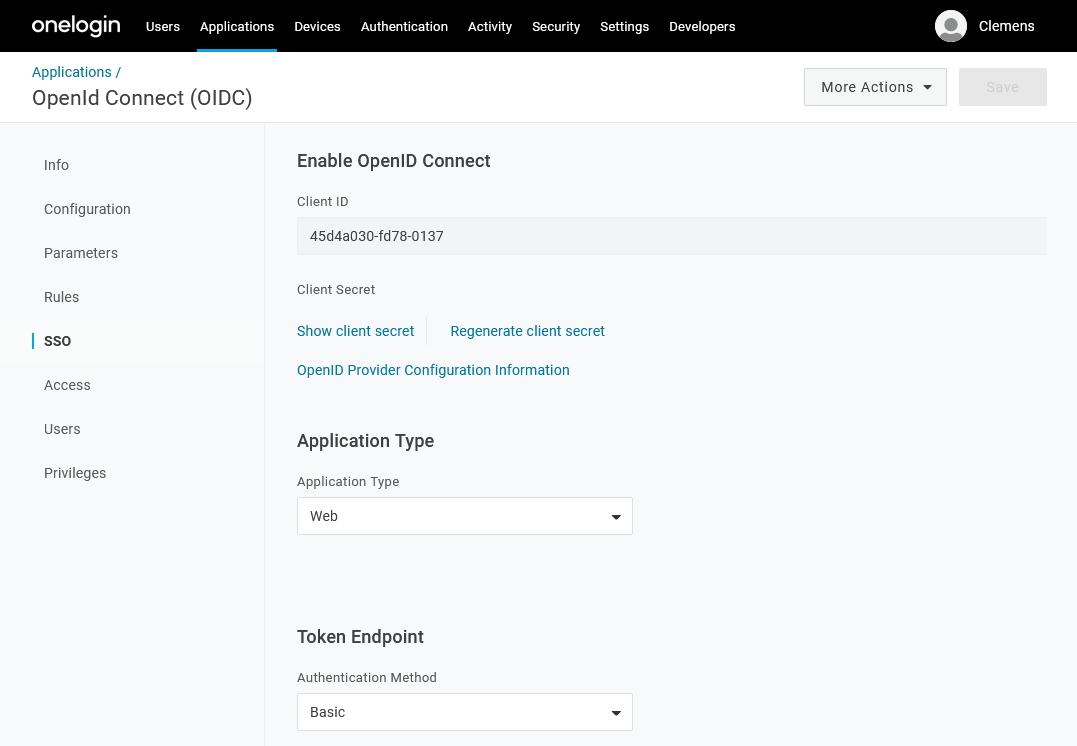

8.Nella sezione SSO, il campo Application Type (Tipo di applicazione) deve essere impostato su Native (Nativo) per Therefore™ Go. Altrimenti si può lasciare l'impostazione predefinita Web. Authentication Method (Metodo di autenticazione) può essere lasciato sull'impostazione predefinita Basic (Base). L'ID client verrà richiesto nel passaggio successivo, ovvero per configurare il provider di directory esterno in Therefore™.

9.Per far sì che gli utenti possano accedere a questa nuova applicazione, andare alla sezione Accesso e applicare un ruolo. Tutti gli utenti a cui è assegnato tale ruolo potranno utilizzare l'applicazione. In alternativa, è possibile concedere l'accesso a utenti specifici ma non tramite la sezione Utenti dell'applicazione, bensì dal menu Utenti, modificando le applicazioni a disposizione dell'utente.

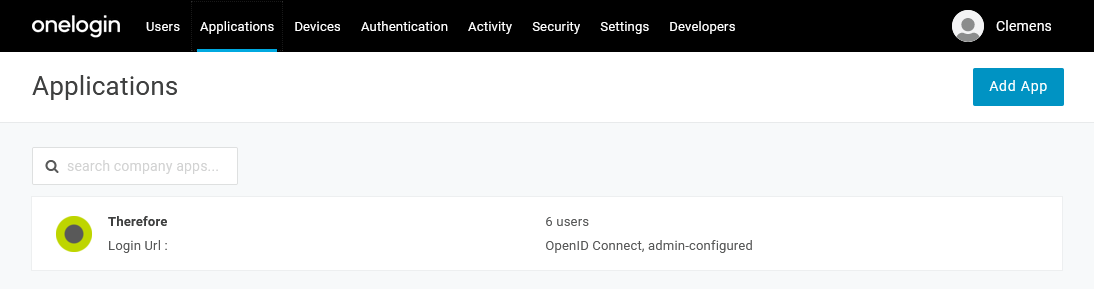

10. Nella voce del menu Applicazioni comparirà la nuova applicazione, oltre all'indicazione del numero di utenti autorizzati a farne uso.